Ataque hacker expõe 2,5 bilhões de usuários do Gmail

Google confirma invasão ao CRM da Salesforce em junho; dados de até 2,5 bilhões de usuários do Gmail foram expostos e já alimentam golpes de phishing e engenharia social. O grupo ShinyHunters explorou um acesso à plataforma de gestão de clientes para obter “informações comerciais básicas” — nomes e contatos — e iniciou uma campanha de vishing (phishing por voz) e falsas “redefinições de conta”. A empresa afirma que senhas não vazaram e que mitigou o incidente, mas recomenda habilitar 2FA e desconfiar de abordagens de “suporte”.

O que foi vazado e por que isso importa

O Google relata que os dados acessados eram “informações comerciais básicas e majoritariamente públicas”, como nomes de empresas e detalhes de contato. Embora não incluam senhas, essas informações são suficientes para golpes sofisticados: fornecem o pano de fundo perfeito para criar credibilidade em chamadas telefônicas, e-mails e mensagens supostamente vindas do “suporte do Google”. Com o contexto certo, criminosos induzem o usuário a entregar códigos de verificação, aprovar solicitações suspeitas ou clicar em links que instalam malware.

- Pontos-chave: dados expostos = nomes e contatos; senha não vazou.

- Risco prático: golpes de vishing, phishing e engenharia social.

- Alvos: usuários de Gmail e clientes do Google Cloud.

Como os golpes funcionam: do vishing aos “dangling buckets”

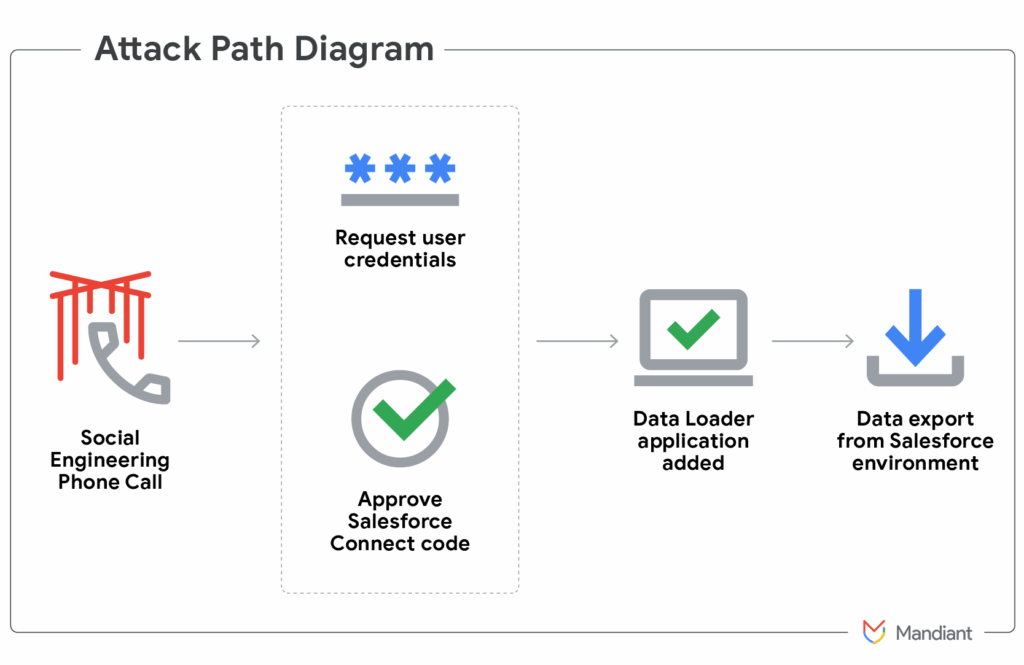

Relatos de vítimas no Reddit descrevem um roteiro parecido: o golpista liga, identifica-se como “Suporte do Google”, cita o nome da empresa e o contato da vítima (dados que aumentam a credibilidade) e diz haver uma violação ativa na conta. Em seguida, tenta conduzir a pessoa a uma “redefinição de conta” ou a aprovar notificações no celular/computador. O objetivo é interceptar códigos de verificação, sequestar sessões e, por consequência, tomar o controle do e-mail.

- Ligação de “suporte”: usa dados reais para validar a história.

- Pressão de urgência: “atividade suspeita” exige ação imediata.

- Redefinição guiada: induz a fornecer códigos 2FA/passkeys.

- Controle da conta: se bem-sucedido, troca e-mail/telefone e bloqueia o dono.

Outro vetor observado afeta clientes do Google Cloud: a exploração de dangling buckets, quando um endereço de acesso a um bucket ou serviço fica desatualizado/abandonado. Atacantes registram o endpoint órfão e passam a receber tráfego ou injetar arquivos maliciosos, criando um canal discreto de exfiltração de dados e persistência. É um risco clássico de configuração e governança em ambientes de nuvem.

- Pontos-chave: validar domínios/endpoints; remover recursos órfãos.

- Aplicar políticas de IAM mínimas e monitorar logs de acesso.

- Usar varreduras periódicas para achar buckets e DNS “pendurados”.

Linha do tempo e resposta do Google

O incidente ocorreu em junho, segundo o Google, e envolveu o acesso indevido a dados mantidos em uma instância de Salesforce CRM usada pela companhia. A big tech afirma ter “respondido à atividade, conduzido análise de impacto e iniciado mitigações”. A Forbes reporta que até 2,5 bilhões de contas podem ter sido impactadas de forma indireta, escalando o potencial de golpes de engenharia social em escala global.

“O incidente ressalta os riscos críticos da cadeia de suprimentos representados por plataformas de terceiros.”

Dray Agha, gerente sênior de operações de segurança na Huntress (via Forbes)

“Ataques de engenharia social visando a redefinição de senhas tornam-se praticamente impossíveis quando há autenticação verdadeiramente sem credenciais.”

Federico Simonetti, CTO da Xiid (via Forbes)

Em nota técnica, a equipe de Threat Intelligence do Google detalhou campanhas recentes de extorsão via voice phishing e reforçou práticas de defesa, como a adoção de passkeys, avaliação de acessos delegados e revisão contínua de políticas de recuperação de conta. A PCWorld e a Forbes publicaram relatos de vítimas e análises técnicas; o Google também divulgou orientações em seu blog (post).

Como se proteger agora (usuários e empresas)

A recomendação número 1 é desconfiar de qualquer contato que se apresente como “suporte do Google” oferecendo intervenção na sua conta. O Google não conduz recuperação por telefone pedindo códigos de verificação. Além disso, habilite camadas adicionais de defesa e revise configurações de segurança.

- Ative a verificação em duas etapas (2FA) ou passkeys para sua Conta Google.

- Faça a Verificação de Segurança do Google e remova dispositivos e apps que você não reconhece.

- Rejeite solicitações de códigos por telefone/chat. Suporte legítimo não pede 2FA.

- Use gerenciador de senhas e ative alertas de violação em credenciais reutilizadas.

- No Google Cloud: varra e elimine dangling buckets, aplique IAM mínimo e monitore DNS/Storage.

| Ação | Impacto | Tempo |

| Ativar 2FA/passkeys | Bloqueia sequestro com códigos | 5 min |

| Verificação de Segurança | Revoga acessos indevidos | 10 min |

| Higiene de endpoints Cloud | Fecha brechas em buckets/DNS | 1-2 h |

Contexto: ShinyHunters, Salesforce e a lição da cadeia de suprimentos

O ShinyHunters é um coletivo já associado a incidentes de alto impacto, frequentemente explorando integrações e credenciais de terceiros para escalar acessos. O caso do Salesforce CRM reforça a necessidade de governança de fornecedores: inventariar quem processa dados, limitar escopos, auditar permissões e garantir que logs e alertas sejam monitorados. Em nuvem, configurações herdadas e ambientes híbridos elevam o risco de “pontos cegos”.

Para usuários finais, a principal lição é a mesma dos últimos anos: o elo mais fraco continua sendo o fator humano. Até um vazamento de contatos “não sensíveis” pode ser a faísca para correntes de fraude que terminam em perdas financeiras e sequestro de identidade digital. Educação contínua em segurança — reconhecer sinais de phishing, revisar dispositivos conectados, manter software atualizado — é um multiplicador essencial de proteção.

- Pontos-chave: inventário de terceiros; princípio do menor privilégio.

- Auditar integrações; exigir MFA/Passkeys em toda cadeia.

- Treinamento antifraude contínuo para equipes e usuários.

Transparência: este texto se baseia em confirmação do Google e em reportagens da Forbes e da PCWorld, além de post técnico do blog de Threat Intelligence do Google. As informações podem evoluir conforme novas análises forem divulgadas.

Considerações finais

O caso expõe uma combinação recorrente: dependência de terceiros, configurações de nuvem e o fator humano. Mesmo sem senhas vazadas, a escala do Gmail transforma dados “básicos” em munição para campanhas massivas de engenharia social. Usuários devem reforçar a conta com 2FA/passkeys e adotar ceticismo ativo diante de contatos de “suporte”. Empresas precisam endurecer governança de fornecedores, higiene de endpoints e observabilidade. O custo de endurecer hoje é muito menor do que o de responder a um sequestro de contas amanhã.