Phishing com SVG: VirusTotal acha 44 indetectados

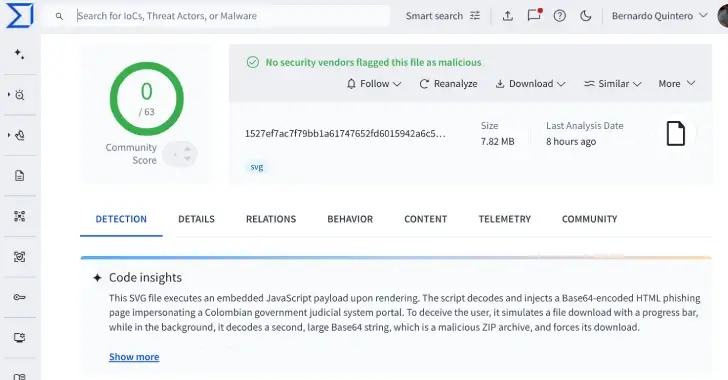

VirusTotal achou 44 arquivos SVG indetectados usados em phishing na Colômbia, segundo relatório de 5 de setembro de 2025. Os vetores de phishing com SVG chegam por e-mail e executam JavaScript embutido que decodifica uma página HTML em Base64, falsificando o portal da Fiscalía General de la Nación.

A página simula download oficial com barra de progresso e dispara, em segundo plano, um arquivo ZIP cuja natureza não foi detalhada. No total, 523 SVGs foram vistos em circulação desde 14 de agosto de 2025. A campanha usa ofuscação, polimorfismo e lixo de código para frustrar antivírus e detecções estáticas, mantendo os artefatos fora do radar por mais tempo e elevando o risco para usuários e organizações.

Atualizado: 05/09/2025 — Fonte primária: VirusTotal; contexto adicional: Trend Micro e CyberArk.

Tabela de conteúdos

Como funciona o golpe com SVG e Base64

Os e-mails de phishing carregam anexos ou links para arquivos SVG aparentemente inofensivos. Diferente de imagens raster, SVG suporta elementos de script. Ao abrir o arquivo no navegador, um payload JavaScript interno é executado. Esse código decodifica um bloco de HTML codificado em Base64, injetando uma página fraudulenta que imita o portal da Fiscalía General de la Nación (Colômbia). O layout reproduz o processo de “baixa de documento oficial” com barra de progresso e instruções verossímeis, enquanto, discretamente, inicia o download de um arquivo ZIP no plano de fundo.

Essa cadeia de ataque explora a confiança no formato SVG e a tendência do usuário de clicar em documentos “governamentais” urgentes. Técnicas de ofuscação e polimorfismo geram variantes ligeiramente diferentes a cada envio, dificultando assinaturas estáticas e mantendo taxas de detecção próximas de zero no início da campanha.

- Vetor: e-mail com SVG contendo JavaScript embutido;

- Engodo: portal falso da Fiscalía e simulação de progresso;

- Ação oculta: download de ZIP em segundo plano;

- Evasão: ofuscação, polimorfismo e código-lixo;

- Risco: possível entrega de malware e roubo de credenciais.

O que a VirusTotal observou: números e evolução

Segundo a análise, 44 SVGs únicos permaneceram indetectados por motores antivírus. No agregado, 523 amostras correlatas foram observadas “na selva”, com o primeiro exemplar datando de 14 de agosto de 2025. A equipe notou que os artefatos mais antigos tinham cerca de 25 MB e o tamanho foi diminuindo ao longo do tempo, sugerindo refinamento do pacote e ajustes contra heurísticas de sandboxing e limites de tamanho.

“Olhando mais a fundo, vimos que as primeiras amostras eram maiores, por volta de 25 MB, e o tamanho diminuiu com o tempo, sugerindo que os atacantes estavam evoluindo seus payloads.”

VirusTotal (Google), 05/09/2025

| Métrica | Valor |

| SVGs indetectados | 44 |

| SVGs vistos no total | 523 |

| Primeira amostra | 14/08/2025 |

| Tamanho inicial | ~25 MB (reduzindo ao longo do tempo) |

| Impersonação | Fiscalía General de la Nación |

- Pontos-chave: detecção difícil em formatos não tradicionais; entrega “silenciosa” via ZIP; adaptação rápida do ator.

Risco ampliado no macOS: AMOS e o efeito ClickFix

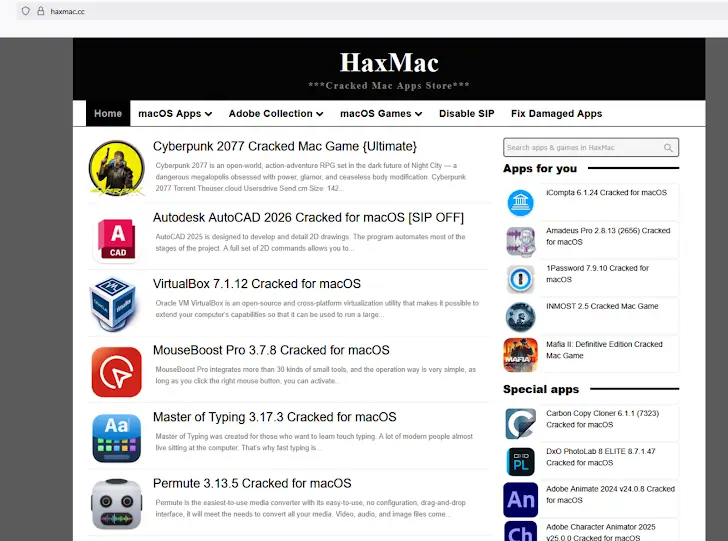

Em paralelo, pesquisadores reportam um aumento de infecções no macOS por meio do Atomic macOS Stealer (AMOS). A isca envolve versões “crackeadas” de software hospedadas em sites como haxmac[.]cc. O usuário é redirecionado a instruções falsas de instalação que o induzem a executar comandos maliciosos no Terminal (padrão “ClickFix”), contornando proteções da plataforma e culminando na implantação do ladrão de informações.

“AMOS é projetado para amplo roubo de dados, capaz de furtar credenciais, dados de navegador, carteiras de criptomoedas, chats do Telegram, perfis de VPN, itens do Porta-chaves, Notas da Apple e arquivos de pastas comuns.”

Trend Micro, análise MDR

macOS Sequoia: proteção Gatekeeper e o desvio via Terminal

Com o macOS Sequoia, a Apple intensificou o Gatekeeper, bloqueando por padrão a instalação de .dmg não assinados e não notarizados. Isso elevou o custo do ataque baseado em pacotes tradicionais. Contudo, atores rapidamente migraram para o delivery via Terminal, usando curl e bash diretamente a partir das páginas de “download”, reduzindo a dependência de pacotes e contornando a checagem inicial.

“As proteções reforçadas do Gatekeeper bloquearam infecções tradicionais via .dmg, mas os agentes pivotaram para métodos de instalação baseados em Terminal, mais eficazes em burlar controles.”

Trend Micro

- O que muda: menos

.dmgmalicioso, maiscurl | bashcopiado pelo usuário; - Implicação: foco em engenharia social para induzir execução local;

- Defesa: hardening do Terminal, restrições de

zsh/bash, EDR com monitoramento de processos.

Gamers na mira: StealC e roubo de criptomoedas

Outro vetor em ascensão mira jogadores em busca de “cheats”. Pesquisas da CyberArk mostram uma campanha de larga escala usando o StealC como loader para baixar cargas adicionais, incluindo um ladrão de criptomoedas capaz de exfiltrar ativos digitais de máquinas comprometidas. Estimativas apontam ganhos acima de US$ 135 mil para os criminosos, reforçando a atratividade econômica desses esquemas.

Como se proteger: recomendações práticas

- Bloqueie SVG ativos: trate SVG como conteúdo potencialmente ativo; limite a execução de scripts em visualização.

- Políticas de e-mail: aplique detonação de anexos em sandbox e inspeção de links com reescrita segura.

- EDR e telemetria: monitore criação de processos pelo navegador e downloads automáticos de ZIPs.

- Navegadores endurecidos: desative execução de scripts em esquemas de arquivos locais, quando possível.

- Treinamento: simule phishing com temas “governo” e valide canais oficiais antes de clicar.

- macOS: evite software crackeado; ative bloqueios do Gatekeeper; restrinja

curlnão autorizado via políticas MDM. - Credenciais e cripto: use cofres, 2FA/Passkeys e carteiras com hardware para mitigar stealers.

Verificação e fontes

As conclusões aqui apresentadas baseiam-se no relatório público da VirusTotal, complementado por análises da Trend Micro sobre a evolução do AMOS no macOS e pela CyberArk a respeito do uso do StealC e do roubo de criptomoedas. Até o momento, o conteúdo do ZIP acionado pela página fraudulenta não foi divulgado, aspecto que permanece em investigação.

O que é phishing com SVG?

Resposta direta: É o uso de arquivos SVG com scripts para entregar páginas falsas.Expansão: Como SVG suporta JavaScript embutido, o atacante injeta HTML em Base64 que simula portais oficiais e aciona downloads ocultos.Validação: Casos recentes analisados pela VirusTotal detectaram 44 SVGs indetectados.

Como a campanha imita a Fiscalía colombiana?

Resposta direta: A página clonada finge ser um portal da Fiscalía.Expansão: Ao abrir o SVG, um HTML falso exibe uma barra de progresso e orientações de ‘download de documento’, enquanto baixa um ZIP em segundo plano.Validação: A própria VirusTotal destacou a impersonação da Fiscalía General de la Nación.

macOS está protegido contra AMOS?

Resposta direta: Proteções melhoraram, mas não são infalíveis.Expansão: O Gatekeeper do macOS Sequoia bloqueia .dmg não notarizados; atacantes migraram para instalação via Terminal com curl, exigindo políticas MDM e EDR.Validação: A Trend Micro relatou a mudança para métodos baseados em Terminal.

O que fazer para mitigar ataques com SVG?

Resposta direta: Trate SVG como conteúdo ativo e restrinja scripts.Expansão: Use sandbox para anexos, inspeção de links, EDR com monitoramento de processos, e políticas que bloqueiem execuções não autorizadas.Validação: Boas práticas recomendadas por fornecedores de segurança.

Quem mais está na mira além de órgãos públicos?

Resposta direta: Gamers e usuários de software crackeado.Expansão: Campanhas com StealC e AMOS exploram buscas por cheats e apps piratas, roubando credenciais e criptomoedas.Validação: Relatos recentes da CyberArk e Trend Micro dão suporte.

Considerações finais

O uso de SVG para encapar páginas de phishing eleva o patamar da engenharia social e evidencia que formatos “visuais” podem carregar lógica ativa perigosa. A combinação de ofuscação, polimorfismo e alvos institucionais aumenta a taxa de sucesso e prolonga o período de invisibilidade. Em paralelo, a migração de .dmg malicioso para instalação via Terminal no macOS mostra como defensores e atacantes seguem uma corrida armamentista. Organizações devem endurecer políticas de conteúdo ativo, reforçar telemetria e focar em treinamento contextualizado — especialmente em temas que exploram confiança em marcas públicas e em promessas de software “grátis”.