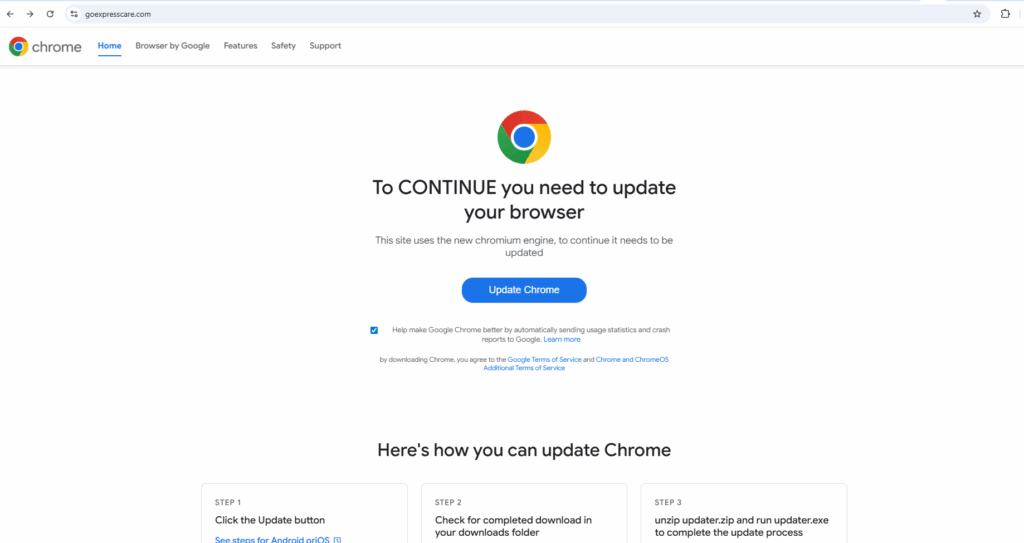

Atualização falsa do Chrome espalha ransomware

Hackers usam atualização falsa do Chrome para instalar RMM e lançar ransomware, segundo Red Canary e Zscaler. A campanha, ativa em 2025, explora páginas comprometidas e iscas de phishing para alcançar acesso de administrador. Ao imitar avisos do navegador, o golpe induz o clique em “Atualizar” e instala um gerenciador remoto legítimo — como ITarian, PDQ, SimpleHelp ou Atera — que, nas mãos do invasor, vira porta de entrada para persistência, movimentação lateral e, por fim, criptografia de dados.

A tática reflete a evolução do phishing: menos erros óbvios, mais abuso de ferramentas confiáveis e engenharia social bem planejada. Especialistas recomendam combinar educação do usuário com controles técnicos, como EDR/XDR e bloqueio de RMM não autorizado, além de baixar softwares apenas de fontes oficiais e validar arquivos suspeitos no VirusTotal.

Tabela de conteúdos

Como o golpe funciona de Atualização falsa do Chrome

Os operadores comprometem sites ou inserem pop-ups que imitam o aviso “Seu Chrome está desatualizado”. Ao clicar, a vítima baixa um instalador adulterado. Em vez de uma atualização legítima, o pacote entrega um cliente de gerenciamento remoto (RMM). Esses agentes — projetados para suporte de TI — concedem privilégios elevados e acesso persistente ao equipamento. Com o RMM ativo, os criminosos executam scripts, implantam cargas adicionais (stealers, backdoors) e, na etapa final, disparam o ransomware.

| Isca | Mecanismo | Resultado comum |

| Atualização falsa do navegador | Script + installer RMM | Acesso admin e ransomware |

| Convite falso de reunião | Página de login falsa | Roubo de credenciais corporativas |

| Formulário de imposto | Anexo com macro | Backdoor e persistência |

Ferramentas RMM exploradas (legítimas, mas abusadas)

Red Canary e Zscaler observam abuso de ITarian, PDQ, SimpleHelp e Atera. São plataformas úteis para inventário, automação e suporte remoto, porém se transformam em vetor quando implantadas sem autorização. O invasor: (1) instala o agente; (2) registra o endpoint na sua console; (3) empurra scripts e pacotes maliciosos; (4) cria persistência; (5) desativa proteções; (6) executa o ransomware. Como são binários conhecidos e assinados, o tráfego e os processos podem aparentar normalidade, o que dificulta a detecção.

Não dá para esperar que todos reconheçam todas as iscas; a inovação no phishing é constante. Educação ajuda, mas controles técnicos e monitoramento são indispensáveis.

Alex Berninger, Gerente Sênior de Inteligência – Red Canary

- Implantação de RMM não autorizado deve ser bloqueada na borda;

- Registre e audite todas as execuções de agentes e scripts;

- Correlacione eventos de RMM com EDR/XDR e SIEM.

Outras iscas: Zoom/Teams e “imposto de renda”

Além da atualização falsa do Chrome, pesquisadores viram convites de reunião no Zoom e Microsoft Teams com links que levam a páginas de login clonadas. O objetivo é capturar credenciais e burlar MFA via push fatigue. Também circulam formulários de “imposto de renda” supostamente oficiais, pensados até para funcionários públicos, com anexos carregando macros ou links para download malicioso. Em todos os casos, a etapa de verificação visual (“parece legítimo”) é explorada para acelerar o clique e a execução.

- Pergunte-se: este convite foi esperado? Verifique no calendário;

- Cheque o domínio e o cadeado, mas não confie apenas neles;

- Desconfie de anexos Office pedindo para “habilitar conteúdo”.

Como reduzir o risco (empresas e usuários)

Mitigação eficaz combina camadas. Para empresas: bloqueie agentes RMM não aprovados na rede, aplique allowlist de aplicativos, use EDR/XDR com regras para execução remota, reforce autenticação com MFA resistente a phishing (FIDO2), e monitore logs de criação de serviço, agendadores e alterações de registro. Para usuários: baixe atualizações do Chrome pelo próprio navegador (Menu > Ajuda > Sobre o Google Chrome) ou site oficial, jamais por pop-ups de terceiros; analise arquivos suspeitos no VirusTotal; e mantenha backup offline testado.

- Higiene: princípio do menor privilégio e segmentação de rede;

- Treinamento contínuo com simulações realistas de phishing;

- Bloqueio de macros por padrão e políticas de e-mail (DMARC, DKIM, SPF);

- Filtragem DNS e inspeção de tráfego para domínios recém-criados.

O que fazer se você clicou

Desconecte imediatamente o computador da rede (cabo e Wi-Fi), informe o time de TI, e não reinicie sem orientação — alguns malwares se ativam na reinicialização. Em ambientes corporativos, isole o endpoint via EDR, colete artefatos (logs, itens de inicialização, tarefas agendadas) e verifique instalações recentes de RMM. Revogue credenciais usadas na sessão, aplique varredura completa e monitore anomalias por ao menos 30 dias. Caso haja criptografia, acione o plano de resposta a incidentes e avalie restauração a partir de backups íntegros.

- Priorize isolamento, preservação de evidências e comunicação rápida;

- Não pague resgate sem avaliação legal e técnica;

- Considere notificar autoridades competentes.

Por que essa onda é mais difícil de detectar

As campanhas atuais abandonam indicadores grosseiros (erros de ortografia, design amador) e abusam de ferramentas assinadas e infraestruturas legítimas. Ao “viver da terra” (living off the land), os atacantes se mesclam ao ruído operacional. Isso exige telemetria rica, correlação em tempo real e políticas claras sobre o uso de RMM. A recomendação dos pesquisadores é tratar qualquer instalação de agente remoto fora do catálogo corporativo como incidente de segurança até prova em contrário.

Validação e fontes: as conclusões aqui apresentadas se baseiam na análise e nos alertas publicados pela Red Canary e em observações de mercado citadas por equipes da Zscaler. Onde há incerteza — como a abrangência geográfica específica por setor — sinalizamos práticas recomendadas, não números absolutos.

Pontos-chave rápidos

- Isca mais comum: “atualização do Chrome” via pop-up;

- Objetivo: instalar RMM (ITarian, PDQ, SimpleHelp, Atera);

- Encadeamento: acesso inicial → persistência → ransomware;

- Defesa: bloqueio de RMM não autorizado e EDR/XDR;

- Boa prática: atualizar Chrome apenas pelo menu interno.

Como identificar uma atualização falsa do Chrome?

Resposta direta: banners em sites pedindo download direto são suspeitos. Expansão: o Chrome atualiza pelo menu interno (Ajuda > Sobre) e pelo site oficial; pop-ups que baixam instaladores externos indicam phishing. Verifique domínio, certificado e assinatura do arquivo. Validação: recomendações de equipes como Red Canary e práticas de segurança da própria Google.

O que é RMM e por que preocupa nesses ataques?

Resposta direta: RMM é software legítimo de suporte remoto. Expansão: ao ser instalado sem autorização, dá ao invasor acesso admin, execução de scripts e persistência, facilitando o lançamento de ransomware. Validação: casos recentes citam ITarian, PDQ, SimpleHelp e Atera abusados após iscas de phishing.

Atualizar pelo pop-up é seguro?

Resposta direta: não. Use apenas o menu do Chrome ou o site oficial. Expansão: pop-ups podem carregar JavaScript malicioso que baixa instaladores adulterados; dentro do navegador, o Chrome verifica a própria versão e aplica patches confiáveis. Validação: orientação recorrente de fornecedores de segurança e do ecossistema Google Chromium.

Cliquei no link. O que faço agora?

Resposta direta: isole o dispositivo e acione o TI. Expansão: desconecte da rede, não reinicie sem orientação, colete logs, revogue credenciais e busque RMM instalados. Em empresas, use EDR para isolar e varrer. Validação: práticas de resposta a incidentes recomendadas por Red Canary e normas de mercado (NIST, SANS).

O VirusTotal substitui um antivírus?

Resposta direta: não, é uma checagem adicional. Expansão: o serviço compara o arquivo com dezenas de motores e IOCs conhecidos, mas não oferece proteção em tempo real. Use-o como triagem antes de executar. Validação: consenso entre equipes de segurança; mantenha EDR/antivírus ativo e atualizado.

Considerações finais

A “atualização falsa do Chrome” simboliza a fase atual do phishing: abuso de confiança e de ferramentas legítimas para reduzir atrito e acelerar o ataque. A defesa eficaz passa por educação contínua, processos claros e controles técnicos que dificultem a instalação e o uso de RMM não autorizados. Em paralelo, manter o Chrome e o sistema sempre atualizados pelos canais oficiais diminui superfícies exploráveis. Acompanhe alertas de fornecedores como Red Canary e valide anexos e executáveis antes da execução. Em segurança, velocidade de resposta e disciplina operacional fazem a diferença entre um susto e um incidente de grande impacto.