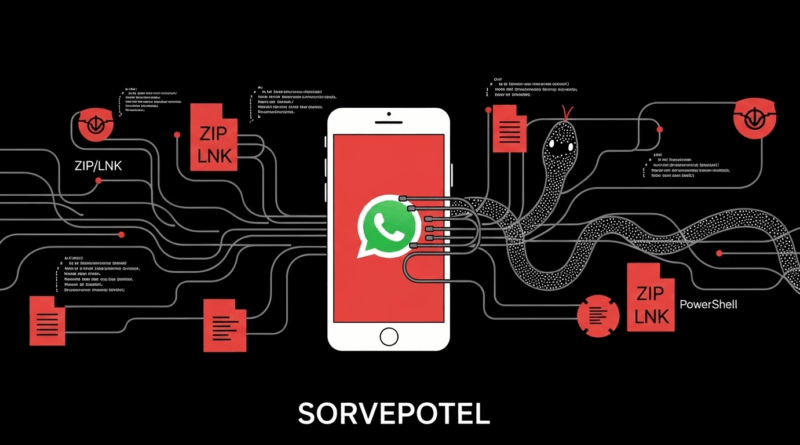

Malware SORVEPOTEL no WhatsApp: alerta no Brasil

Pesquisadores da Trend Micro alertam para o SORVEPOTEL, um malware com propagação automática via WhatsApp Web que mira, sobretudo, usuários e empresas no Brasil. A campanha se apoia em phishing com anexo ZIP malicioso, dispara um arquivo LNK que invoca PowerShell, baixa o payload de um servidor externo e estabelece persistência no Windows.

O objetivo prioritário é velocidade e alcance, não roubo de dados ou ransomware. Segundo o relatório, foram observados 477 casos, sendo 457 no Brasil, afetando principalmente setores de governo, serviços públicos, manufatura, tecnologia, educação e construção (3 de outubro de 2025).

Tabela de conteúdos

O que é o SORVEPOTEL e por que ele preocupa

O SORVEPOTEL é uma campanha maliciosa detectada pela Trend Micro que explora a confiança no WhatsApp para multiplicar infecções em ambientes Windows. Em vez de furtar dados ou criptografar arquivos, o foco é a propagação em massa. Após infectar um dispositivo com o WhatsApp Web ativo, o malware envia o mesmo ZIP malicioso para todos os contatos e grupos, gerando alto volume de spam e ocasionando banimentos de contas pela violação dos termos de serviço da plataforma.

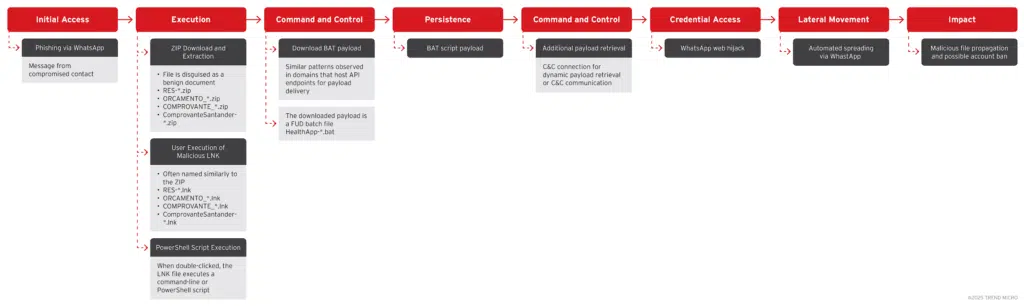

Como ocorre a infecção com o SORVEPOTEL: do ZIP ao PowerShell

O ataque começa com uma mensagem de phishing enviada por um contato já comprometido, para parecer legítima. O anexo, um arquivo ZIP, se passa por um comprovante ou por um arquivo relacionado a um app de saúde. Ao abrir o ZIP no desktop, a vítima é induzida a clicar em um atalho do Windows (LNK), que executa silenciosamente um script PowerShell para baixar o payload de um servidor externo — em um dos casos citados, sorvetenopoate[.]com (domínio desarmado para referência).

O payload baixado é um script em lote (BAT) que garante persistência: ele se copia para a pasta Startup do Windows, iniciando junto com o sistema. Em seguida, executa um comando PowerShell que contata um servidor de comando e controle (C2) para obter instruções adicionais ou baixar componentes maliciosos complementares.

Propagação via WhatsApp Web e impacto em contas

Ao detectar o WhatsApp Web ativo, o SORVEPOTEL dispara automaticamente o mesmo ZIP malicioso para todos os contatos e grupos vinculados à conta comprometida. Esse mecanismo aumenta o alcance em pouco tempo, mas também dispara mecanismos antiabuso do WhatsApp, resultando em suspensões e banimentos por envio de spam em massa. A Trend Micro afirma não ter visto, até o momento, exfiltração de dados ou criptografia de arquivos associadas à campanha.

“A campanha é projetada para velocidade e propagação, e a mensagem com o anexo malicioso requer abertura no desktop, sugerindo foco em ambientes corporativos.”

Relatório Trend Micro — (fonte)

Alvos, escala e setores mais afetados do SORVEPOTEL

Dos 477 incidentes analisados, 457 ocorreram no Brasil. A maior incidência foi registrada em governo, serviços públicos, manufatura, tecnologia, educação e construção. Há indícios de que, além do WhatsApp, e-mails enviados a partir de endereços aparentemente legítimos também foram utilizados para distribuir o ZIP malicioso, ampliando a superfície de ataque.

| Setor afetado | Impacto observado |

| Governo e serviços públicos | Propagação rápida; risco de indisponibilidade e banimento de contas |

| Manufatura e tecnologia | Disrupção operacional; aumento de spam e ruído nos canais |

| Educação e construção | Disseminação via grupos; necessidade de contenção em endpoints |

Cadeia técnica resumida

| Vetor inicial | Phishing via contato comprometido no WhatsApp; possível e-mail |

| Anexo | ZIP que contém atalho LNK |

| Execução | LNK aciona PowerShell e baixa payload |

| Persistência | Script BAT copia-se para pasta Startup |

| C2 | Contato com servidor para instruções/adicionais |

| Propagação | Envio automático do ZIP a contatos/grupos via WhatsApp Web |

Medidas de mitigação e resposta recomendadas

- Bloqueie a execução de LNK suspeitos e monitore

PowerShellcom restrições (Constrained Language Mode, registro de script block). - Desative a execução automática e revise a pasta

%AppData%\Microsoft\Windows\Start Menu\Programs\Startuppara itens desconhecidos. - Inspecione anexos ZIP em gateways de e-mail e mensageria; aplique sandboxing de anexos.

- Eduque usuários para desconfiar de “comprovantes” e “apps de saúde” inesperados, mesmo vindos de contatos.

- Monitore C2 e IOCs divulgados pelos pesquisadores; aplique blocking por domínio/URL/IP.

- Reforce EDR/antivírus com políticas para

powershell.exe,wscript.exee scripts BAT. - Revalide sessões do WhatsApp Web em dispositivos comprometidos e remova credenciais do navegador.

Se você abriu um ZIP suspeito e notou envios automáticos no WhatsApp, desconecte o PC da rede, encerre sessões do WhatsApp Web, limpe a pasta Startup e rode uma varredura completa com EDR/antivírus.

Perguntas frequentes

Como o SORVEPOTEL se espalha pelo WhatsApp Web?

Resposta direta: Propaga-se enviando o mesmo ZIP malicioso a todos os contatos e grupos quando o WhatsApp Web está ativo. Expansão: Após o LNK acionar o PowerShell e baixar o payload, o script verifica se há sessão do WhatsApp Web no PC; se houver, automatiza o disparo do arquivo ZIP para contatos e grupos, reproduzindo a infecção em cadeia. Validação: A Trend Micro detalha esse mecanismo de propagação automatizada no relatório técnico citado.

O malware SORVEPOTEL rouba dados ou cifra arquivos?

Resposta direta: Não há evidências de exfiltração nem de ransomware até agora. Expansão: O foco observado pelos pesquisadores é a velocidade de disseminação e o envio massivo de spam, que inclusive leva ao banimento de contas por violar políticas do WhatsApp. Validação: Conclusões baseadas na análise comportamental publicada pela Trend Micro em 03/10/2025.

Como remover o SORVEPOTEL de um PC Windows?

Resposta direta: Revogue sessões do WhatsApp Web, apague a persistência e escaneie o sistema. Expansão: Desconecte a máquina da rede, finalize o WhatsApp Web, exclua entradas suspeitas da pasta Startup, revise tarefas agendadas, e rode varredura com EDR/antivírus. Reative políticas de execução restrita do PowerShell. Validação: Procedimentos alinhados a boas práticas de resposta a incidentes e às técnicas descritas pela Trend Micro.

Que sinais indicam que minha conta foi comprometida?

Resposta direta: Envio automático de ZIPs e mensagens que você não escreveu. Expansão: Contatos relatam spam saindo da sua conta; o WhatsApp notifica sobre comportamento abusivo; você percebe sessões Web desconhecidas no desktop. Validação: Sintomas mencionados pelos pesquisadores e condizentes com a política antiabuso do WhatsApp.

Empresas são mais visadas que consumidores?

Resposta direta: Indícios apontam foco maior em ambientes corporativos. Expansão: A necessidade de abrir o anexo no desktop e a forte incidência em setores como governo, manufatura e tecnologia sugerem interesse dos atores de ameaça em alvos empresariais. Validação: Hipótese apresentada pela Trend Micro a partir do padrão de infecção observado.

Boa prática: reduzir o atrito para o usuário sem relaxar os controles

Como a campanha se apoia na confiança entre contatos, controles técnicos devem vir acompanhados de treinamento. Em ambientes corporativos, vale priorizar bloqueio de anexos suspeitos e monitoramento de execução (especialmente PowerShell, LNK e scripts BAT), enquanto se simplifica o reporte de mensagens dúbias pelos colaboradores. Playbooks de resposta curtos e objetivos aumentam a chance de interrupção rápida da propagação.

Fontes e referência

- Trend Micro – Self-propagating malware spreads via WhatsApp (3/10/2025): relatório técnico.

- Dados de incidência e setores afetados reportados pelos pesquisadores citados acima.

Considerações finais

O SORVEPOTEL evidencia uma tendência: cibercriminosos exploram mensageria popular para atingir escala sem depender de engenharia social complexa. Enquanto não há sinais de roubo de dados ou ransomware, o impacto operacional e reputacional é real — especialmente com banimentos e interrupções em fluxos de comunicação. Endurecer a camada de endpoint, ajustar políticas de PowerShell, reforçar EDR e treinar usuários são passos imediatos para diminuir o raio de explosão dessa campanha.