Amazon Prime Day 2025: golpes e domínios falsos

O Amazon Prime Day 2025 está próximo e, junto com a temporada de ofertas, cresce a atividade de cibercriminosos explorando o evento para aplicar phishing, criar domínios falsos e roubar credenciais e dados financeiros. Um levantamento da Check Point Software identificou 727 novos domínios relacionados à Amazon nas três primeiras semanas de setembro. Segundo os pesquisadores, 1 a cada 18 foi classificado como malicioso ou suspeito, e 1 a cada 36 continha a expressão “Amazon Prime”, tentando se passar pela própria marca em ações de engenharia social.

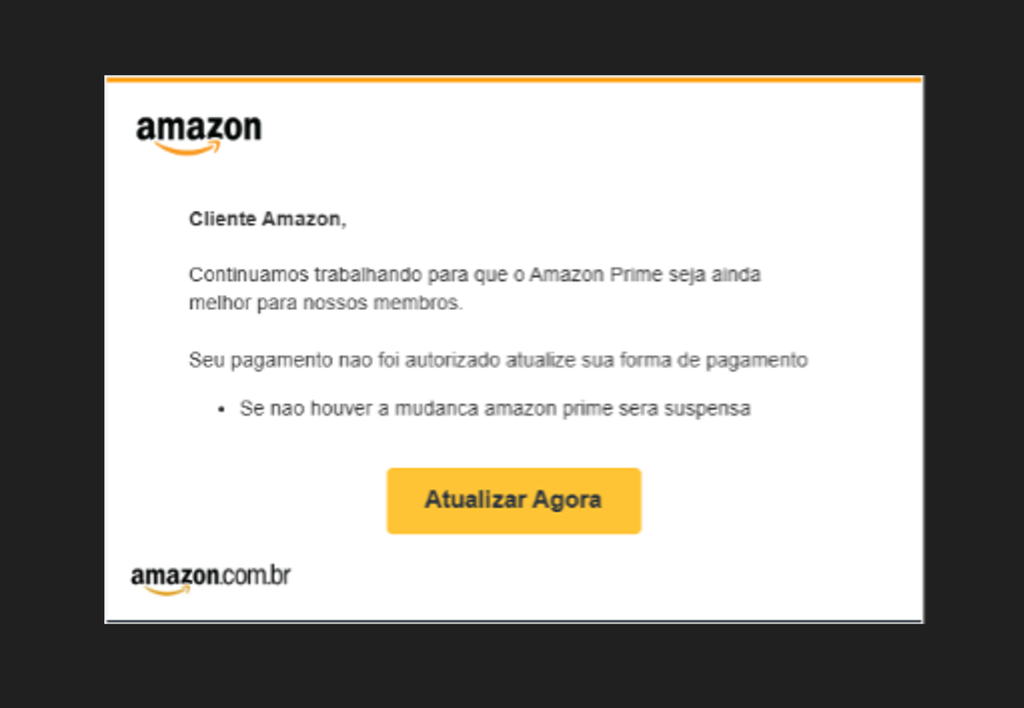

Além da criação de sites fraudulentos, os golpistas têm distribuído mensagens por e-mail e documentos anexos que simulam comunicados oficiais. A tática apela para o senso de urgência típico do Prime Day (“oferta que acaba logo”, “pagamento pendente”, “risco de suspensão da conta”) para induzir o clique e o preenchimento de dados em portais clonados.

Tabela de conteúdos

O que a Check Point encontrou

De acordo com a Check Point Research, os 727 domínios recém-registrados mostram um aumento de tentativas de personificação da marca Amazon na véspera do Prime Day. A análise aponta que uma parcela relevante desses endereços replica visualmente páginas conhecidas, como login de conta, acompanhamento de pedidos, faturas do Prime e atualizações de pagamento. O objetivo é capturar dados sensíveis — e-mail e senha, números de cartão, CVV, data de validade e endereço de cobrança.

Dois golpes chamaram atenção: 1) um e-mail em português com o assunto “Pagamento não autorizado”, que leva a um site de login falso hospedado em um IP mascarado (https://45[.]94[.]58[.]75/br-pt/prime/), e 2) um PDF com o título “Assinatura Suspensa”, anexado a uma mensagem “Importante: Assinatura do Amazon Prime Suspensa”. Nesse segundo caso, o documento contém um botão para um portal de pagamentos falso, projetado para coletar dados financeiros.

Como funcionam os golpes identificados

Os criminosos combinam engenharia social com clonagem de páginas e spoofing de domínios para aumentar a taxa de sucesso. Primeiro, usam e-mails semeados com logotipos, tipografia e paleta de cores semelhantes aos da Amazon. Em seguida, conduzem o usuário a URLs sutilmente adulteradas (subdomínios, erros ortográficos ou endereços IP no lugar de domínios). O próximo passo é o roubo de credenciais e, muitas vezes, a instalação de scripts para keylogging ou a coleta de tokens de sessão, permitindo o acesso não autorizado à conta mesmo com senha trocada.

No golpe do PDF “Assinatura Suspensa”, o apelo emocional é a ameaça de bloqueio do serviço Amazon Prime por suposto problema de pagamento. O arquivo inclui links encurtados ou botões de “Atualizar Agora”, que redirecionam para um formulário que solicita nome, endereço, número do cartão, validade e código de segurança. Como é comum em phishing financeiro, as páginas costumam ter certificados TLS válidos (cadeado no navegador), o que confunde a vítima. O indicador mais confiável é o domínio (deve ser amazon.com ou amazon.com.br em contextos do Brasil), e não apenas o cadeado.

Por que o Prime Day atrai cibercriminosos

- Urgência e escassez: ofertas relâmpago e contadores de tempo pressionam decisões rápidas.

- Alto volume de e-mails: confirmações de pedidos e avisos legítimos tornam a triagem mais difícil.

- Expectativa de descontos: usuários aceitam mais facilmente “cupons exclusivos” e links “VIP”.

- Concentração de pagamentos: muita gente atualiza cartão e endereço, o que reduz a desconfiança diante de mensagens de cobrança.

Sinais de alerta ao checar e-mails e sites

- Remetente estranho (domínio fora de

@amazon.comou@amazon.com.br). - Erros de português e formatação desalinhada.

- Links que exibem IP (ex.: 45[.]94[.]58[.]75) ou subdomínios suspeitos.

- Solicitação de dados completos do cartão via e-mail ou PDF (nunca forneça).

- Ameaças de suspensão imediata e call to action urgente (“Atualizar Agora”).

Como se proteger no Amazon Prime Day

- Digite o endereço manualmente: acesse amazon.com ou amazon.com.br no navegador, sem clicar em links de e-mail.

- Evite anexos e PDFs suspeitos: confirme qualquer alerta fazendo login direto na sua conta.

- Ative a autenticação multifator (2FA): código por app autenticador reduz o impacto do vazamento de senha.

- Use proteção em camadas: antiphishing no e-mail, extensão de navegador segura, antivírus atualizado e conexão em redes confiáveis.

- Analise a URL completa: confira domínio, ortografia, path e certificado; desconfie de encurtadores.

- Gerenciador de senhas: dificulta a reutilização e ajuda a identificar domínios falsos (o preenchimento automático falha em sites não oficiais).

| Verificação | O que fazer |

| Domínio | Prefira amazon.com / amazon.com.br; evite IPs e subdomínios estranhos |

| Remetente | Checar endereço completo; desconfie de domínios parecidos |

| Anexos | Não abra PDFs inesperados; valide no site ou app oficial |

| 2FA | Ativar em Segurança da Conta; priorize app autenticador |

Caiu no golpe? Veja como reagir

- Troque a senha imediatamente da Amazon e do e-mail associado.

- Revogue sessões na página de dispositivos conectados e encerre logins desconhecidos.

- Ative/Refaça o 2FA e gere novos códigos de backup.

- Avise o banco para bloquear o cartão e monitorar compras suspeitas.

- Reporte o site fraudulento ao provedor de hospedagem e a serviços de safe browsing.

- Notifique a Amazon pelo suporte oficial e anexe evidências (e-mail, cabeçalho, URL).

- Registre incidente em órgãos competentes (ex.: CERT.br).

Golpe “Pagamento não autorizado”

Se receber e-mail com esse assunto, não clique. Acesse sua conta digitando o endereço oficial e verifique a Central de Pagamentos. URLs como https://45[.]94[.]58[.]75/br-pt/prime/ indicam domínio malicioso.

PDF “Assinatura Suspensa”

A Amazon não solicita dados completos do cartão por PDF ou e-mail. Qualquer atualização é feita dentro do site oficial. Suspeitou? Encaminhe o e-mail para análise e apague o arquivo.

Perguntas frequentes sobre golpes no Amazon Prime Day 2025

Como identificar se um e-mail da Amazon é legítimo?

Resposta direta: valide o domínio do remetente e não clique em links. Expansão: confira se o endereço termina em @amazon.com ou @amazon.com.br, passe o mouse sobre os links e observe a URL completa; mensagens de urgência e anexos inesperados são sinais de alerta. Validação: acesse sua conta digitando amazon.com no navegador e verifique notificações oficiais antes de tomar qualquer ação.

A Amazon pede atualização de pagamento via PDF ou e-mail?

Resposta direta: não. Expansão: a empresa não coleta dados completos do cartão por e-mail ou documento; qualquer atualização é feita na Central de Pagamentos dentro do site/app. Validação: consulte a ajuda oficial da Amazon e use 2FA para proteger o login.

Quais domínios devo usar no Brasil para acessar minha conta?

Resposta direta: use amazon.com.br e amazon.com. Expansão: evite links encurtados, IPs no lugar do domínio e subdomínios estranhos; prefira digitar o endereço manualmente. Validação: verifique o certificado TLS e o cadeado, mas priorize o domínio correto na barra do navegador.

Como ativar a autenticação em duas etapas na Amazon?

Resposta direta: no menu de Segurança da Conta. Expansão: acesse Sua Conta → Login e segurança → Configurar verificação em duas etapas; escolha app autenticador e salve códigos de backup. Validação: a 2FA reduz drasticamente o risco de invasão mesmo com senha exposta.

Considerações finais

Os dados da Check Point mostram uma onda coordenada de domínios falsos e tentativas de phishing que antecedem o Prime Day. A melhor defesa combina atenção ao domínio, 2FA, higiene digital e o hábito de acessar a Amazon digitando o endereço, sem atalhos. Se receber mensagens sobre “pagamento não autorizado” ou “assinatura suspensa”, desconfie, valide no site e nunca forneça dados sensíveis por e-mail ou PDF.

Prime Day seguro: confi e em fontes oficiais, não clique em links de e-mails inesperados e mantenha seus dispositivos e apps de segurança sempre atualizados.