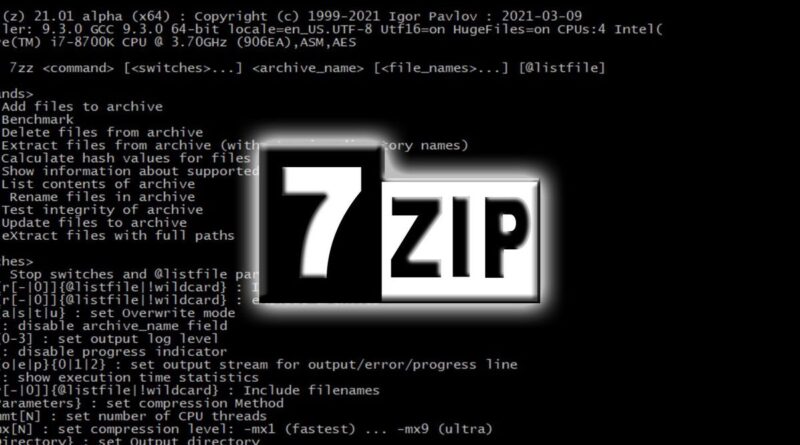

Falha no 7-Zip: CVE-2025-11001 exige atualização

Pesquisadores da Trend Micro revelaram, em 7 de outubro, duas vulnerabilidades críticas no 7-Zip — CVE-2025-11001 e CVE-2025-11002 — que podem permitir execução remota de código no Windows. O desenvolvedor Igor Pavlov já corrigiu os problemas em julho, nas versões 25.00 e 25.01, mas há um detalhe essencial: o 7-Zip não tem sistema de atualização automática. Isso significa que você precisa baixar e instalar a atualização manualmente para fechar a falha no 7-Zip e impedir que invasores obtenham controle remoto do computador.

Tabela de conteúdos

O que aconteceu e por que isso importa

As falhas foram detalhadas pela Zero Day Initiative (ZDI), da Trend Micro. Segundo a consultoria, arquivos ZIP maliciosos podem explorar a forma como o 7-Zip analisa links simbólicos (symlinks). Com um pacote especialmente preparado, o conteúdo consegue “escapar” da pasta de extração, escrever em outros diretórios e, em cadeia, levar à execução arbitrária de código com os mesmos privilégios do usuário. O impacto foi classificado com pontuação CVSS 7.0, indicando severidade alta.

Na prática, basta a vítima abrir ou extrair um arquivo ZIP armado para o ataque ter chance de sucesso — um cenário comum em campanhas de phishing e engenharia social. O risco cresce porque o 7-Zip não alerta o usuário sobre atualizações: quem não instalou manualmente as versões mais recentes pode ter ficado exposto por meses sem saber.

Como a exploração funciona (em linhas gerais)

Links simbólicos são apontadores que direcionam um caminho para outro recurso no sistema de arquivos. De acordo com a ZDI, um ZIP malicioso com symlinks pode burlar as checagens do 7-Zip durante a extração e, assim, colocar arquivos onde não deveria. A partir daí, um atacante pode sobrepor arquivos legítimos ou posicionar cargas que serão executadas pelo Windows com os privilégios do usuário atual, abrindo caminho para controle remoto, roubo de dados e comprometimento do sistema.

“A exploração requer interação do usuário, bastando abrir ou extrair um arquivo malicioso.”

Zero Day Initiative (Trend Micro)

Versões corrigidas: 25.00 e 25.01

O 7-Zip versão 25.00, publicado em 5 de julho, trouxe a correção primária para as vulnerabilidades e também ajustes menores em arquivos RAR e COM. Em agosto, o 7-Zip 25.01 foi liberado com refinamentos adicionais. Se você usa uma edição anterior, precisa atualizar imediatamente para mitigar os CVEs 2025-11001 e 2025-11002.

| Versão | Data | Status |

| 25.00 | 05/07/2025 | Corrige CVE-2025-11001/11002 e ajustes RAR/COM |

| 25.01 | 08/2025 | Atualização recomendada com refinamentos |

Links simbólicos (symlinks) em ZIP

Symlinks são referências que apontam para diretórios ou arquivos. Em cenários maliciosos, eles podem redirecionar a extração para locais fora da pasta alvo, o que permite sobrepor arquivos sensíveis e facilitar a execução de código.

Como atualizar o 7-Zip com segurança (passo a passo)

- Acesse o site oficial do 7-Zip: https://www.7-zip.org/.

- Baixe a versão 25.01 (ou no mínimo a 25.00) compatível com seu Windows (32/64 bits ou ARM).

- Feche o 7-Zip e outros programas que possam usar arquivos compactados.

- Execute o instalador como usuário com permissão para instalar software.

- Concluída a instalação, abra o 7-Zip e confirme a versão em Ajuda > Sobre.

- Reinicie o Windows se o instalador solicitar.

Em ambientes corporativos, vale distribuir o instalador via políticas internas (SCCM, Intune ou equivalentes). Como o 7-Zip não usa Windows Installer (MSI) por padrão nem repositórios centrais, o programa pode escapar do gerenciamento de patches automático, exigindo um processo específico de atualização manual ou empacotamento interno.

Boas práticas imediatas para reduzir o risco

- Evite abrir ZIPs de fontes desconhecidas até atualizar.

- Prefira extrair em pastas isoladas e monitoradas.

- Mantenha antivírus/EDR atualizados com proteção em tempo real.

- Ative bloqueios de execução em diretórios de usuário quando possível.

- Treine usuários contra phishing e engenharia social.

Se sua organização aplica o modelo Zero Trust, reforce políticas de execução, isolamento de processos e análise de anexos. Para incidentes suspeitos, faça varredura com ferramentas forenses e verifique logs do Windows para atividades de escrita fora do diretório esperado durante extrações ZIP.

Impacto para empresas e governança de patches

A ausência de autoatualização cria lacunas em inventário e conformidade. Equipes de TI devem detectar versões legadas, padronizar a distribuição do instalador e documentar a mitigação dos CVEs. Até a atualização, avalie bloquear execuções do 7-Zip em estações críticas e estabelecer exceções temporárias com monitoramento reforçado.

Para auditorias, registre o plano de resposta: identificação de hosts afetados, janela de manutenção, teste piloto, rollout por ondas e validação pós-implantação. Inclua métricas de aderência (percentual de máquinas atualizadas) e tempo médio para correção. Essas práticas elevam a postura de segurança e reduzem a superfície de ataque.

Atualize já para o 7-Zip 25.01 (ou 25.00). Sem essa ação manual, as vulnerabilidades CVE-2025-11001/11002 permanecem exploráveis em cenários comuns de uso.

Perguntas frequentes – falha no 7-Zip

Como atualizar o 7-Zip manualmente?

Resposta direta: baixe do site oficial e instale. Expansão: acesse https://www.7-zip.org/, escolha a versão 25.01 (ou 25.00), feche o 7-Zip, execute o instalador compatível com seu Windows e verifique a versão em Ajuda > Sobre. Validação: a correção foi publicada em julho e confirmada pela Zero Day Initiative (Trend Micro).

Quais versões corrigem as falhas CVE-2025-11001/11002?

Resposta direta: 25.00 e 25.01. Expansão: a 25.00, lançada em 5 de julho, corrige os CVEs e ajusta suporte a RAR/COM; a 25.01 agrega refinamentos e é a mais indicada. Validação: documentação pública e advisory da ZDI (Trend Micro).

A exploração funciona sem ação do usuário?

Resposta direta: não, requer interação. Expansão: é preciso abrir ou extrair um ZIP malicioso para acionar a cadeia de exploração via links simbólicos. Validação: a ZDI afirma que a exploração demanda interação do usuário, reduzindo ataques automáticos, mas não eliminando o risco.

Mac e Linux são afetados?

Resposta direta: foco é Windows. Expansão: o caso relatado envolve comportamento do 7-Zip no Windows; mesmo assim, é recomendável manter qualquer plataforma com 7-Zip atualizada. Validação: o advisory da ZDI e notas de versão destacam impacto prático em sistemas Windows.

Fontes e leituras recomendadas

- Advisory ZDI (Trend Micro): ZDI-25-949

- Site oficial para download do 7-Zip: 7-zip.org

Considerações finais

As vulnerabilidades CVE-2025-11001 e CVE-2025-11002 no 7-Zip mostram como aplicações populares podem se tornar vetor para invasões quando não recebem manutenção adequada. Como não há autoatualização, a responsabilidade recai sobre o usuário e as equipes de TI: instalar a versão 25.01 (ou ao menos a 25.00), reforçar políticas contra phishing e reduzir a confiança em anexos ZIP. Agir agora evita a exploração de falhas com alto potencial de dano e protege dados, reputação e continuidade do negócio.

![Aprendizado de Idiomas Personalizado com IA: A Revolução do Gemini API [Guia 2025] 2 A IA Generativa, como o Gemini API, permite criar experiências de aprendizado de idiomas altamente personalizadas e contextuais.](https://rendageek.com.br/wp-content/uploads/2025/05/aprendizado-de-idiomas-personalizado-com-ia-principal-1.png)