Pixnapping no Android expõe códigos 2FA e mensagens

Pesquisadores dos EUA identificaram o Pixnapping, uma vulnerabilidade que permite a um app malicioso ler pixels da tela do Android 13 a 16 e reconstruir informações sensíveis como códigos 2FA, mensagens e e-mails por meio de OCR. O Google afirma ter mitigado parcialmente o problema no patch de setembro de 2025 e planeja uma correção adicional para dezembro, sob o identificador CVE-2025-48561.

Resumo: malware usa um canal lateral de tempo de renderização para diferenciar pixels e extrair texto da tela sem capturar prints. Google mitigou em 09/2025; novo patch prometido para 12/2025.

Tabela de conteúdos

O que é o Pixnapping e por que é diferente de um print?

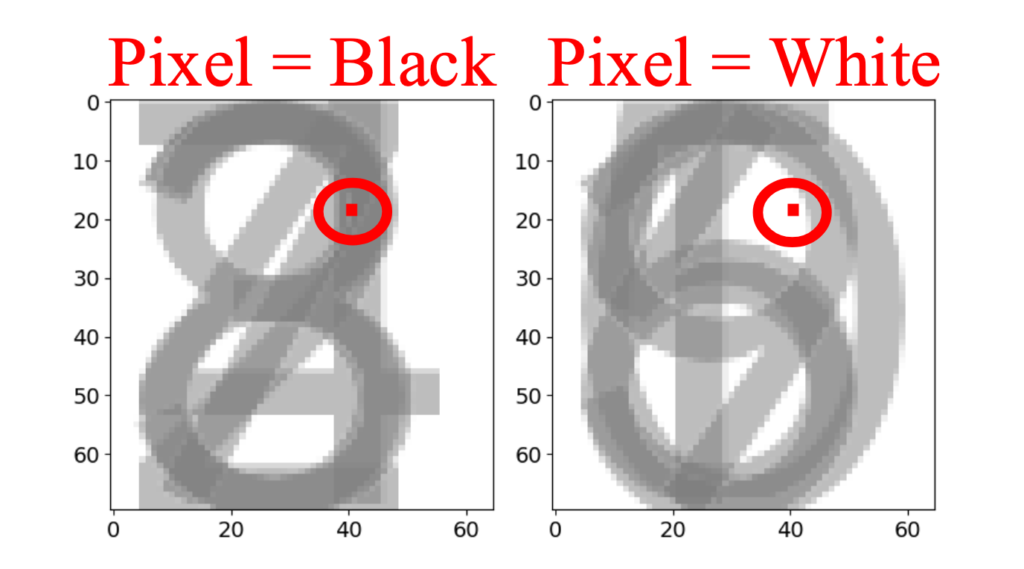

O Pixnapping é um método de ataque no qual um aplicativo malicioso, instalado por engano pelo usuário, não tira uma captura de tela tradicional. Em vez disso, ele interage com o pipeline de renderização do Android aplicando uma camada blur semitransparente e medindo o tempo de processamento que cada pixel leva para ser desenhado. Pixels “brancos” tendem a demandar menos tempo; “não brancos”, mais tempo. Ao repetir essa medição em pontos estratégicos da interface, o atacante consegue reconstruir caracteres exibidos e, depois, usar reconhecimento óptico de caracteres (OCR) para extrair o texto.

O processo é lento, mas efetivo: os autores relatam até 2,1 pixels por segundo. Embora pareça pouco, não é necessário varrer toda a tela. Amostras bem escolhidas bastam para distinguir conjuntos de dígitos e recuperar, por exemplo, um código temporário do Google Authenticator. Em outras palavras, o malware consegue “ver” o conteúdo sem os mecanismos que geralmente bloqueiam screenshots em apps sensíveis.

Dispositivos e versões do Android afetados

Os pesquisadores demonstraram o ataque em cinco smartphones representando versões do Android 13, 14, 15 e 16: Pixel 6, Pixel 7, Pixel 8, Pixel 9 e Galaxy S25. A avaliação é que os mecanismos que possibilitam o canal lateral estão amplamente disponíveis no ecossistema Android, portanto outros modelos com as mesmas versões também podem estar expostos.

| Modelo testado | Versão Android | Status |

| Pixel 6 / Pixel 7 | Android 13–14 | Vulnerável (mitigação parcial em 09/2025) |

| Pixel 8 / Pixel 9 | Android 15–16 | Vulnerável (mitigação parcial em 09/2025) |

| Galaxy S25 | Android 16 | Vulnerável (mitigação parcial em 09/2025) |

Como o ataque ocorre em etapas

- Instalação de um app malicioso pelo usuário (fora da Play Store ou com disfarce de utilitário legítimo).

- Abrir o aplicativo-alvo (mensageiro, e-mail, autenticador) e sobrepor uma camada blur semitransparente.

- Medir o tempo de renderização de pixels em áreas pré-definidas, discriminando “branco” vs. “não branco”.

- Reconstituir a imagem textual com base nas amostras e aplicar OCR para extrair caracteres.

- Enviar os dados reconstruídos para um servidor controlado pelos atacantes.

Canal lateral de tempo (timing side-channel)

Em vez de ler diretamente o framebuffer, o ataque infere conteúdo medindo variações de tempo no RenderThread. Diferenças mínimas por pixel vazam informação suficiente para reconstituir texto de alto contraste.

Mitigações do Google e cronograma de correção

De acordo com o Google, a atualização de segurança de setembro de 2025 introduziu mitigações parciais que dificultam a exploração do canal lateral. Uma correção adicional está planejada para o ciclo de dezembro. A empresa também afirma não haver evidências de ataques em larga escala e que os mecanismos de detecção da Google Play não identificaram apps explorando a falha até o momento.

Não há indícios públicos de exploração ativa, e estamos trabalhando em correções adicionais que serão distribuídas por meio das próximas atualizações de segurança do Android.

Posicionamento do Google (conforme reportado por The Register, ZDNet e Ars Technica)

Boas práticas para se proteger agora

- Mantenha o Android atualizado: aplique imediatamente o patch de setembro/2025 e, quando disponível, o de dezembro.

- Instale apps apenas da Play Store: reduza a chance de instalar malware que possa explorar a falha.

- Revise permissões: desconfie de apps que pedem sobreposição de tela (draw over other apps) ou acessibilidade sem necessidade clara.

- Prefira chaves de segurança físicas (FIDO/U2F) para 2FA sensível, como contas de e-mail e bancos, reduzindo o risco de códigos temporários serem capturados.

- Ative alertas de login nas suas contas para detectar tentativas suspeitas rapidamente.

Impacto para desenvolvedores e OEMs

Para desenvolvedores, vale reforçar proteções em telas sensíveis: fontes de alto contraste podem facilitar inferência via timing; adicionar noise controlado e revisar uso de overdraw e blur pode mitigar riscos. Para fabricantes (OEMs), políticas de composição e limites a sobreposições em surfaces privilegiadas ajudam a endurecer o ataque. Monitorar APIs relacionadas a acessibilidade e janelas de sistema é essencial.

Perguntas frequentes – Falha de segurança Pixnapping

Quais versões e aparelhos do Android são afetados?

Resposta direta: Android 13 a 16, incluindo testes em Pixel 6, 7, 8, 9 e Galaxy S25. Expansão: os mecanismos que permitem o canal lateral de tempo de renderização existem amplamente no ecossistema Android, então outros modelos nas mesmas versões podem estar expostos. Validação: falha registrada como CVE-2025-48561, com demonstrações públicas pelos pesquisadores.

O Google já corrigiu a vulnerabilidade Pixnapping?

Resposta direta: há mitigação parcial em setembro de 2025 e novo patch previsto para dezembro. Expansão: o update de setembro endurece o canal lateral, mas a empresa planeja correções adicionais para neutralizar vetores remanescentes. Validação: posição do Google reportada por The Register, ZDNet e Ars Technica.

Meus códigos 2FA do Google Authenticator podem vazar?

Resposta direta: em cenários específicos, sim, se um app malicioso estiver no aparelho. Expansão: o ataque mede tempos de renderização para reconstruir dígitos exibidos e usar OCR; é lento (até 2,1 pixels/s), mas suficiente para TOTP. Validação: demonstração técnica pública e documentação no site do projeto Pixnapping.

Como reduzir o risco imediatamente?

Resposta direta: atualize o Android e evite apps fora da Play Store. Expansão: revise permissões de sobreposição e acessibilidade, ative alertas de login e considere chaves físicas FIDO/U2F para contas críticas. Validação: recomendações baseadas em práticas de segurança reconhecidas no ecossistema Android.

O ataque precisa de permissão de captura de tela?

Resposta direta: não, o método contorna a captura direta. Expansão: ao inferir informação pelo tempo de renderização por pixel, o malware evita restrições tradicionais de screenshots em apps protegidos. Validação: abordagem descrita pelos pesquisadores como canal lateral de timing.

Fontes e leitura adicional

- Site do projeto: pixnapping.com

- CVE: CVE-2025-48561

- Reportagens: The Register, ZDNet, Ars Technica

Considerações finais

O Pixnapping mostra que a superfície de ataque não se limita a permissões clássicas de captura de tela: canais laterais no pipeline gráfico também podem vazar dados. Enquanto a correção completa não chega, vale reforçar a higiene digital, manter o Android atualizado e adotar 2FA baseado em chaves para contas críticas. Para o ecossistema, a lição é clara: endurecer sobreposições, revisar heurísticas de composição e reduzir fontes de timing observáveis que possam revelar conteúdo sensível.