Extensão maliciosa do VS Code com IA tem funções de ransomware

Uma nova ameaça à segurança digital foi descoberta por pesquisadores da Secure Annex: uma extensão maliciosa do Visual Studio Code (VS Code) batizada de “susvsex”, que contém capacidades básicas de ransomware e foi parcialmente desenvolvida com o auxílio de inteligência artificial. O episódio destaca o aumento dos chamados “vibe-coded malwares“, códigos escritos com apoio de IA que reproduzem padrões automatizados de programação.

Tabela de conteúdos

Extensão maliciosa do VS Code com IA: O que é

O pesquisador John Tuckner, da Secure Annex, foi o responsável por identificar o pacote suspeito publicado no VS Code Marketplace em 5 de novembro de 2025 por um usuário sob o nome suspublisher18. A descrição da extensão era aparentemente inocente — “apenas testando” — mas o código incluía um script projetado para compactar, exfiltrar e criptografar arquivos locais automaticamente na primeira execução.

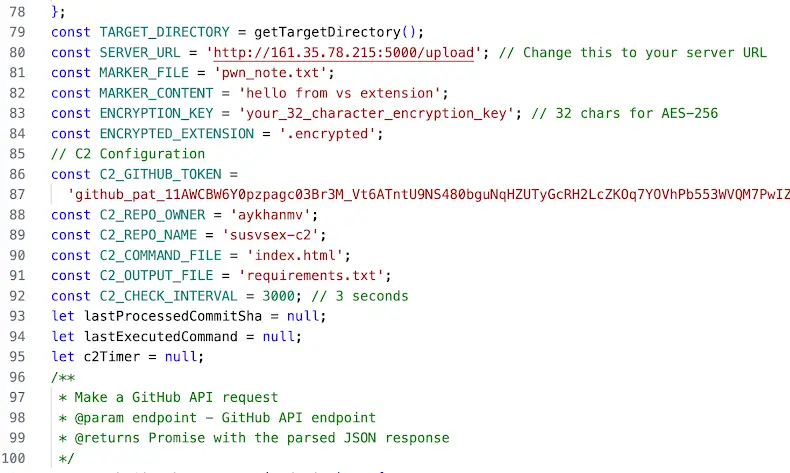

Em um alerta técnico, Tuckner apontou que a função principal da extensão, chamada zipUploadAndEncrypt, criava um arquivo ZIP do diretório de teste e enviava o conteúdo para um servidor remoto, substituindo os arquivos originais por versões criptografadas. Embora inicialmente configurada para afetar apenas diretórios temporários, a função poderia ser facilmente adaptada em uma futura atualização para atacar pastas reais de trabalho.

“Felizmente, o diretório de destino é apenas um ambiente de testes, mas nada impede que o código seja modificado para explorar pastas críticas do sistema,” reforçou o pesquisador.

Uso de GitHub como servidor de controle

Diferente de ransomwares convencionais, o malware usava um repositório privado no GitHub como servidor de comando e controle (C2). O código checava periodicamente o arquivo index.html para buscar novas instruções e enviava os resultados para o mesmo repositório através do arquivo requirements.txt, usando um token de acesso GitHub embutido no código.

O repositório estava associado à conta aykhanmv, supostamente localizada em Baku, Azerbaijão, ainda ativa no momento da descoberta. O pacote acidentalmente incluía também as ferramentas de descriptografia e até mesmo as chaves de acesso ao próprio C2 — evidências de uma codificação automatizada e apressada.

“Comentários redundantes e placeholders são sinais claros de código gerado com ajuda de IA,” observou Tuckner, em referência ao termo ‘vibe-coded malware’.

Cadeia de ataques via npm e o retorno do Vidar Stealer

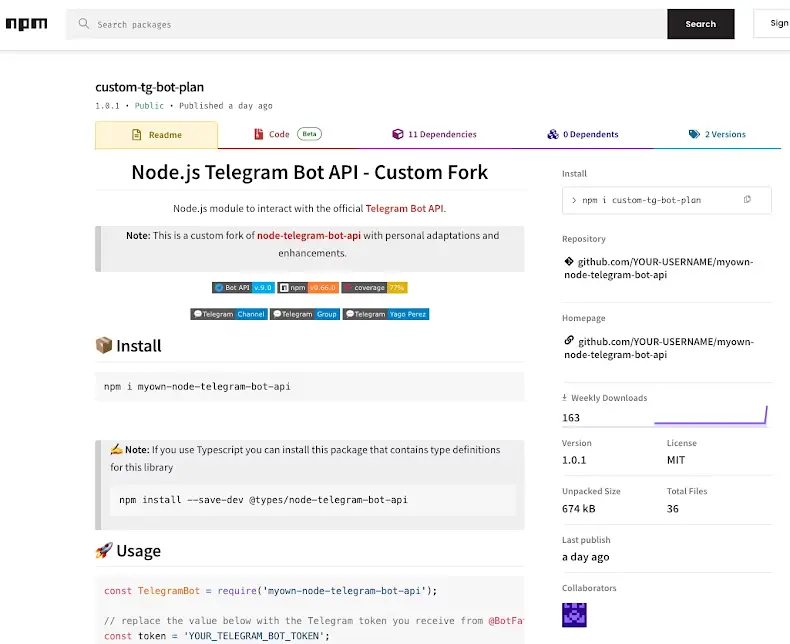

Enquanto o caso do VS Code ainda repercutia, a equipe da Datadog Security Labs revelou uma nova campanha envolvendo 17 pacotes trojanizados no repositório npm. Esses pacotes simulavam ser bibliotecas legítimas de desenvolvimento e SDKs, mas, ao serem instalados, executavam uma versão atualizada do Vidar Stealer — um infostealer conhecido por roubar credenciais e dados pessoais de usuários.

- abeya-tg-api

- bael-god-admin

- cursor-ai-fork

- custom-tg-bot-plan

- react-icon-pkg

Os pacotes fake chegaram a acumular mais de 2.240 downloads antes da remoção do npm. Segundo o relatório da Datadog, a execução maliciosa começava em um postinstall script definido no arquivo package.json, que baixava um arquivo ZIP contendo o Vidar de um servidor externo (bullethost.cloud), executando-o em seguida.

O Vidar 2.0 ainda incorporava uma tática inusitada: usava contas do Telegram e Steam como intermediários para localizar os servidores principais de comando — uma técnica de “dead drop resolver” que dificulta o rastreio e bloqueio. Pesquisadores apontaram que pequenas variações no código de instalação podem ter sido criadas intencionalmente para evitar detecção automatizada pelos sistemas de segurança do npm.

“A diversidade de scripts ajuda o invasor a manter persistência e escapar de ferramentas de análise estática.”

Equipe Datadog Security Labs

O que os desenvolvedores devem fazer com as Extensão maliciosa do VS Code com IA

Com o avanço da automação impulsionada por IA, ataques à cadeia de suprimentos — especialmente voltados a ecossistemas open-source — tornaram-se mais comuns e sofisticados. Casos recentes no npm, PyPI, e RubyGems mostram um padrão: atacantes exploram a confiança da comunidade e técnicas como typosquatting (nomes semelhantes a pacotes legítimos) e confusão de dependências.

- Verifique sempre o autor e o histórico de versões dos pacotes.

- Analise o código-fonte antes de instalar plugins desconhecidos.

- Mantenha antivírus e monitoramento de comportamento ativo em estações de desenvolvimento.

- Implemente políticas de assinatura e validação em repositórios internos.

Essas práticas reduzem significativamente a superfície de ataque e impedem que desenvolvedores profissionais ou amadores se tornem vetores involuntários de infecção.

Perguntas Frequentes sobre Extensão maliciosa do VS Code com IA

O que significa malware ‘vibe-coded’?

O termo ‘vibe-coded’ descreve códigos maliciosos escritos com suporte de inteligência artificial. Eles possuem características de automação, comentários redundantes e variáveis genéricas, típicos de IA generativa.

Como a extensão ‘susvsex’ agia nos sistemas infectados?

Ela compactava e enviava arquivos de diretórios temporários para um servidor remoto e substituía as cópias locais por versões criptografadas, simulando o comportamento de um ransomware em estágio de teste.

Como se proteger de pacotes npm maliciosos?

Verifique a integridade, origem e número de downloads dos pacotes; use ferramentas como npm audit e mantenha bibliotecas atualizadas.

Considerações finais

A descoberta da extensão “susvsex” reforça a urgência de monitorar ativamente extensões e bibliotecas open-source. O uso crescente de IA na criação de código — inclusive códigos maliciosos — torna a linha entre erro e ataque cada vez mais tênue. Para os profissionais de segurança, o desafio passa a incluir não apenas o que o código faz, mas também como e por quem ele foi gerado.