Repositórios falsos no GitHub espalham malware PyStoreRAT

Especialistas em cibersegurança identificaram uma nova campanha maliciosa que utiliza repositórios do GitHub mascarados como ferramentas de código aberto para disseminar o PyStoreRAT — um trojan de acesso remoto (RAT) baseado em JavaScript, altamente modular e furtivo. O malware, que surgiu em meados de junho de 2025, se espalha por meio de projetos falsos de utilitários OSINT, envoltórios GPT e bots de finanças descentralizadas (DeFi).

Tabela de conteúdos

Como funciona a campanha do PyStoreRAT

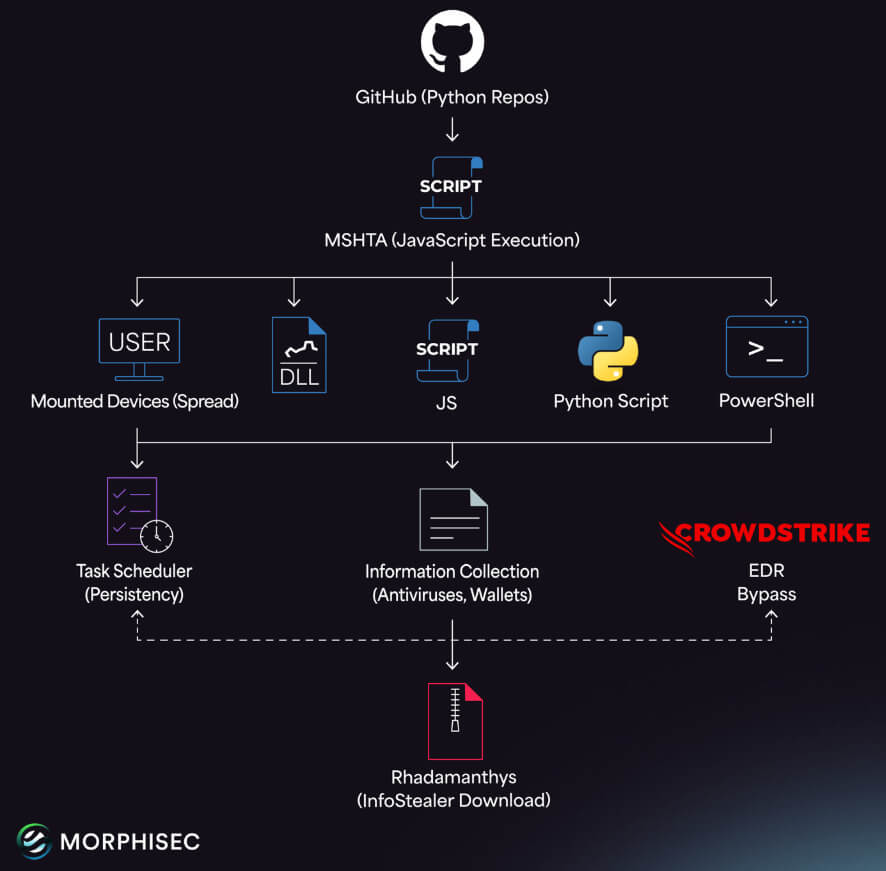

De acordo com pesquisadores da Morphisec, os repositórios maliciosos contêm poucos trechos de código Python capazes de baixar silenciosamente um arquivo remoto (HTA) e executá-lo via mshta.exe. Esse processo inicial dá início à infecção, baixando o payload principal do PyStoreRAT e ativando funções adicionais de coleta de informações e espionagem.

O malware é capaz de executar múltiplos tipos de arquivos — como EXE, DLL, PowerShell, MSI, Python, JavaScript e HTA — e frequentemente instala um ladrão de informações adicional chamado Rhadamanthys. Isso permite ao invasor coletar senhas, dados sensíveis e até identificar arquivos de carteiras de criptomoedas, incluindo Ledger Live, Trezor, Exodus, Atomic e BitBox02.

Disfarce e táticas de engenharia social

Os criminosos digitais responsáveis pela operação criam contas recém-registradas no GitHub ou reativam perfis antigos para publicar os projetos falsos. Após ganharem tração e popularidade, os atacantes inserem o código malicioso em commits de “manutenção”. Muitos desses repositórios exibem menus estáticos e funções limitadas apenas para simular legitimidade, abusando da confiança natural da comunidade em projetos de código aberto.

Técnicas avançadas e persistência

Para evitar detecção, o código realiza verificações de antivírus e monitora strings como “Falcon” (referência ao CrowdStrike) ou “Reason” (Cybereason e ReasonLabs). Caso encontre defesas ativas, o malware inicia o processo via cmd.exe para reduzir visibilidade. A persistência é garantida por meio de uma tarefa agendada disfarçada de atualização do NVIDIA App, garantindo reexecução a cada reinício do sistema.

Principais capacidades do PyStoreRAT

- Baixar e executar payloads EXE, incluindo o Rhadamanthys;

- Extrair arquivos ZIP e instalar pacotes MSI;

- Executar códigos JS diretamente na memória via

eval(); - Carregar DLLs com

rundll32.exe; - Propagar-se por mídias removíveis substituindo arquivos legítimos por atalhos LNK infectados.

Cada instância de infecção comunica-se com um servidor remoto para receber comandos e novos módulos. Essa natureza modular e dinâmica confere ao PyStoreRAT alta flexibilidade e evasão de ferramentas de detecção tradicionais.

Origem e atribuição dos ataques

Embora a identidade dos responsáveis ainda não tenha sido confirmada, pesquisadores apontam evidências de artefatos de linguagem e padrões de codificação típicos de grupos do leste europeu. A empresa Morphisec destaca que o uso de múltiplas linguagens de script e a modularidade das cargas apontam para desenvolvedores experientes em ataques de cadeia de suprimentos digitais.

Outros trojans similares detectados

Em um cenário paralelo, a empresa chinesa QiAnXin documentou um novo trojan chamado SetcodeRat, distribuído via anúncios maliciosos e pacotes de instalação falsos de programas populares como o Google Chrome. O malware é programado para agir apenas em regiões cuja linguagem do sistema é o chinês, encerrando-se automaticamente fora dessas áreas.

Ao analisar em conjunto PyStoreRAT e SetcodeRat, especialistas sugerem uma tendência crescente de malwares localizados e adaptativos, capazes de bypassar controles regionais e modificar comportamentos conforme o ambiente do alvo.

Medidas preventivas e recomendações

- Evite baixar ferramentas de repositórios sem histórico consolidado;

- Verifique os commits e contribuidores antes de executar códigos baixados;

- Mantenha antivírus e sistemas de monitoramento comportamental atualizados;

- Desconfie de scripts HTA ou arquivos executados via

mshta.exe; - Utilize sandboxes para análise de ferramentas antes da adoção.

Conclusão

A ameaça do PyStoreRAT reforça a importância da vigilância digital no ecossistema open source. Ao abusar da confiança da comunidade GitHub, os cibercriminosos demonstram uma nova fronteira de ataques de cadeia de suprimentos. O caso também evidencia a necessidade de políticas robustas de verificação de código e comunicação entre profissionais de segurança e desenvolvedores independentes.

O que é o PyStoreRAT?

É um trojan de acesso remoto modular baseado em JavaScript, distribuído por meio de repositórios falsos no GitHub, especializado em roubo de dados e carteiras de criptomoedas.

Como o PyStoreRAT se espalha?

Ele se propaga através de projetos falsos que utilizam loaders em Python e JavaScript para baixar o malware sem levantar suspeitas.

Quais são os sinais de infecção?

Atividades incomuns do mshta.exe, agendamentos falsos relacionados à NVIDIA e consumo anormal de rede indicam possível presença do PyStoreRAT.

Quem está por trás da campanha?

Pesquisadores apontam indícios de grupos do leste europeu, embora a atribuição exata ainda não tenha sido confirmada.