Falha MongoBleed expõe 87 mil servidores MongoDB

Uma vulnerabilidade crítica no banco de dados MongoDB, apelidada de MongoBleed e registrada como CVE-2025-14847, está sendo explorada ativamente por cibercriminosos e já expôs mais de 87 mil servidores conectados à internet. A falha, que recebeu pontuação de 8,7 na escala de severidade, permite que invasores obtenham informações sigilosas como credenciais, chaves API e dados pessoais sem autenticação prévia.

Tabela de conteúdos

O que é a falha MongoBleed

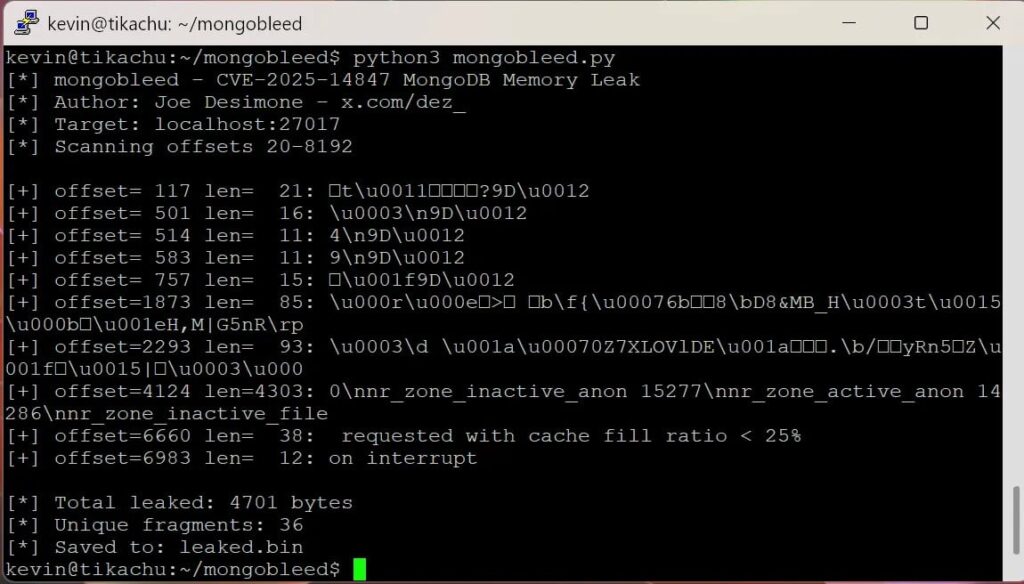

A falha MongoBleed ocorre devido a um erro na forma como o MongoDB Server manipula pacotes de rede comprimidos com a biblioteca zlib. Segundo pesquisadores da Ox Security, o problema surge quando o servidor retorna a quantidade de memória alocada, em vez do tamanho real dos dados descompactados. Isso permite que mensagens malformadas causem o vazamento de conteúdo da memória do servidor — incluindo senhas, chaves AWS e informações identificáveis de usuários (PII).

O pesquisador Joe Desimone, da Elastic Security, publicou um exploit público como prova de conceito (PoC), demonstrando a facilidade com que o ataque pode ser realizado. Bastaria o IP de uma instância de MongoDB vulnerável para começar a extrair informações sensíveis diretamente da memória, segundo o analista de segurança Kevin Beaumont.

Escala global da exposição

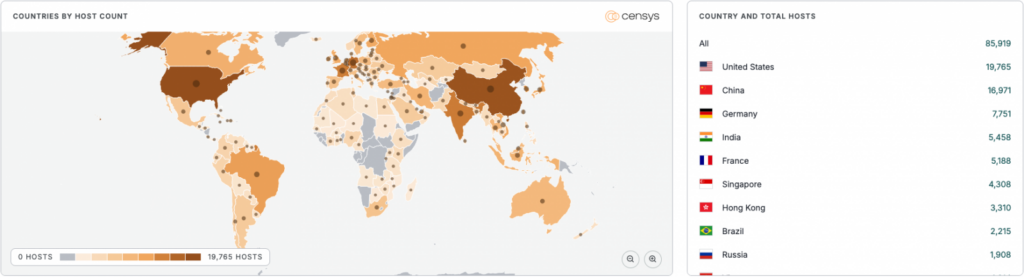

De acordo com a plataforma Censys, especializada em varreduras de dispositivos conectados à internet, há mais de 87 mil servidores MongoDB vulneráveis expostos publicamente. Os Estados Unidos lideram a lista, com quase 20 mil instâncias, seguidos pela China (17 mil) e Alemanha (8 mil). Essa ampla distribuição indica que tanto empresas privadas quanto órgãos públicos podem estar correndo riscos de vazamento em larga escala.

Exploração ativa e detecção

A empresa de segurança em nuvem Wiz relatou que 42% das instâncias visíveis na nuvem executam versões vulneráveis ao CVE-2025-14847. A equipe técnica confirmou a exploração ativa da falha e recomendou prioridade máxima na aplicação dos patches liberados. Ainda que não haja confirmação oficial, alguns hackers afirmam ter explorado a MongoBleed no ataque ao Rainbow Six Siege da Ubisoft.

“A simples existência de um IP vulnerável é o bastante para expor credenciais e segredos de sistemas corporativos,” alerta Eric Capuano, cofundador da Recon InfoSec.

Eric Capuano, especialista em resposta a incidentes

Capuano também publicou um método de detecção baseado em logs, identificando anomalias em conexões sem metadados. Com base neste estudo, Florian Roth desenvolveu o MongoBleed Detector, ferramenta capaz de analisar registros do MongoDB e identificar possíveis sinais de exploração.

A Exploração da Vulnerabilidade MongoBleed na Ubisoft

A vulnerabilidade crítica conhecida como MongoBleed (CVE-2025-14847) no MongoDB foi alegadamente explorada por hackers para invadir sistemas da Ubisoft, permitindo acesso não autenticado por cerca de 48 horas a mais de 900 GB de dados internos. Os atacantes teriam exfiltrado códigos-fonte de jogos desde os anos 1990 até projetos atuais, incluindo títulos em desenvolvimento e remakes, além de ferramentas como Uplay. Caso o resgate não seja pago, há ameaças de vazamento público desses materiais sensíveis, o que poderia comprometer seriamente futuros lançamentos da empresa. Essa informação circula amplamente na comunidade gamer a partir de relatos iniciais no X. O incidente destaca os riscos de instâncias de bancos de dados expostas sem autenticação adequada.

Atualizações e mitigações

A equipe do MongoDB liberou correções no dia 19 de dezembro de 2025, cobrindo versões de 4.4 a 8.2.3. Os administradores devem atualizar imediatamente para as versões seguras mais recentes (8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 ou 4.4.30). Para quem não pode atualizar de forma imediata, é possível desativar a compressão zlib temporariamente — medida considerada paliativa.

- Corrigir manualmente: Atualizar para uma das versões seguras listadas.

- Usuários do MongoDB Atlas: Já receberam a atualização automática.

- Alternativas seguras: Usar algoritmos de compressão Zstandard (Zstd) ou Snappy.

Impacto potencial e próximos passos

Com milhares de servidores comprometidos, o impacto do MongoBleed pode ser comparado a grandes incidentes de segurança anteriores, como o Log4Shell. A diferença é que, neste caso, o atacante não precisa de autenticação — ampliando o risco para sistemas internos e multicloud. Especialistas em segurança reforçam que o monitoramento pós-exploração é fundamental, já que patches não impedem que vazamentos anteriores continuem em uso pelos criminosos.

Perguntas frequentes

O que é a vulnerabilidade MongoBleed CVE-2025-14847?

É uma falha crítica no MongoDB que explora um erro na compressão de dados pela biblioteca zlib, permitindo o vazamento de informações sensíveis diretamente da memória do servidor.

Quais versões do MongoDB são afetadas?

Todas as versões entre MongoDB 4.4.0 e 8.2.2 estão suscetíveis ao ataque. A correção foi publicada em 19 de dezembro de 2025.

Há como mitigar o problema sem atualizar o sistema?

Sim, é possível desabilitar temporariamente a compressão zlib, mas essa é apenas uma solução paliativa. Recomenda-se fortemente a atualização para uma versão corrigida.

Como verificar se um servidor foi comprometido?

Ferramentas como o MongoBleed Detector podem auxiliar na análise de logs e na identificação de comportamentos suspeitos associados à exploração da falha.

Considerações finais

A falha MongoBleed (CVE-2025-14847) representa um dos maiores riscos recentes à segurança de bancos de dados corporativos, com potencial para afetar infraestruturas críticas em todo o mundo. Administradores devem agir rapidamente para aplicar os patches disponíveis, verificar logs e revisar políticas de autenticação. A resposta a incidentes deve envolver atualização, auditoria e monitoramento contínuo para evitar exposições futuras.