Hackers chineses exploram falhas zero-day do VMware ESXi

Uma sofisticada campanha de ciberataques, atribuída a grupos de hackers de língua chinesa, explorou falhas críticas desconhecidas — conhecidas como vulnerabilidades zero-day — em servidores VMware ESXi. O ataque, detectado pela empresa de segurança Huntress em dezembro de 2025, utilizou um exploit criado possivelmente desde fevereiro de 2024 para escapar do isolamento de máquinas virtuais (VMs). Caso tivesse sido bem-sucedido, o vetor poderia culminar em um ataque de ransomware altamente destrutivo.

Tabela de conteúdos

Cadeia de ataque no VMware ESXi: da VPN comprometida ao hipervisor

De acordo com a Huntress, os cibercriminosos utilizaram inicialmente um dispositivo comprometido da SonicWall VPN como ponto de acesso à infraestrutura da vítima. Uma vez infiltrados, eles implementaram um exploit customizado direcionado especificamente ao hipervisor VMware ESXi. Esse tipo de ataque é considerado raro e de alta complexidade, pois envolve escapar do ambiente isolado da VM e obter controle direto sobre o servidor host.

O kit de ataque analisado pela Huntress incluía também strings em chinês simplificado e um diretório nomeado “全版本逃逸–交付” — que significa “fuga de todas as versões – entrega”. Isso reforça a hipótese de que o exploit foi desenvolvido em um ambiente de língua chinesa, por um grupo bem financiado e com acesso a recursos avançados.

Falhas CVE-2025-22224, CVE-2025-22225 e CVE-2025-22226

Essas vulnerabilidades foram divulgadas publicamente apenas em março de 2025 pela Broadcom. A falha mais grave, CVE-2025-22224, recebeu pontuação 9.3 na escala CVSS, indicando risco crítico. Elas permitem que invasores com privilégios administrativos executem código arbitrário e exponham a memória do processo VMX — o núcleo de operação da máquina virtual.

A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) inseriu essas vulnerabilidades no catálogo de falhas ativamente exploradas (KEV), o que confirma uso em ataques reais antes de a correção ser disponibilizada ao público.

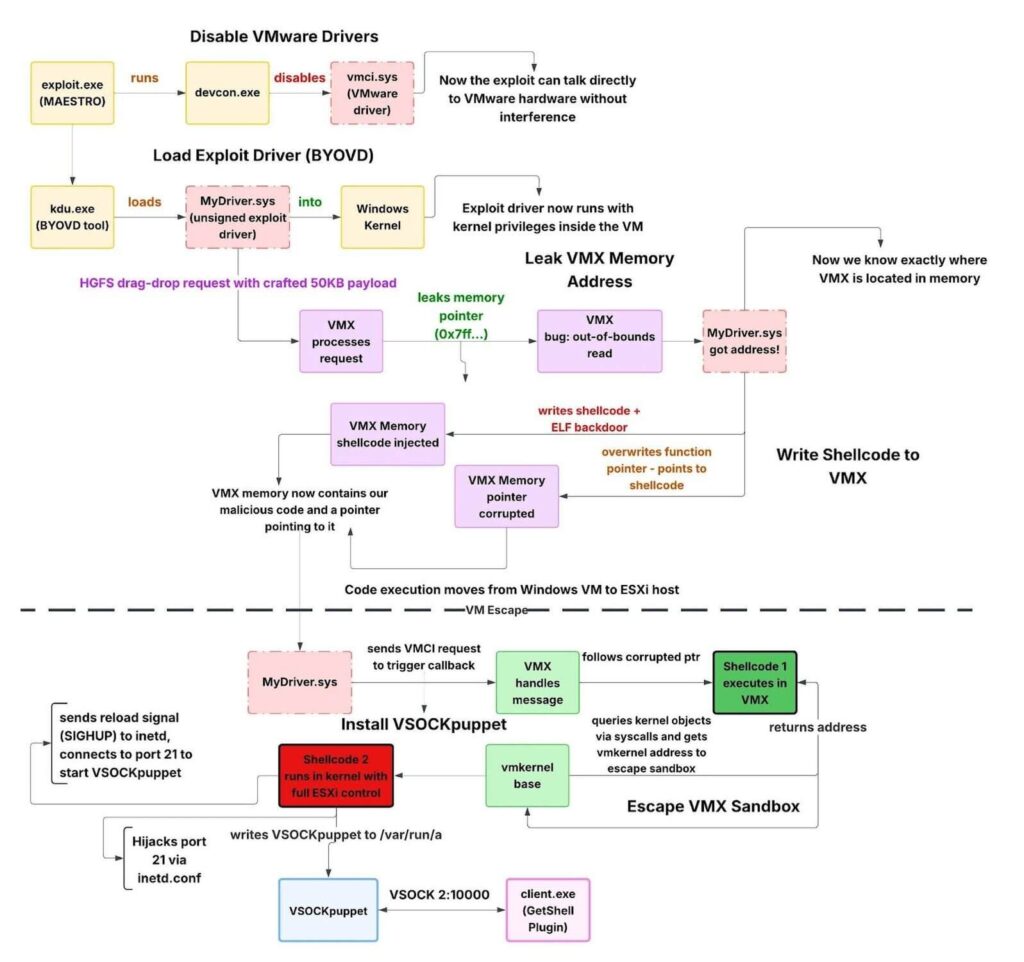

Arquitetura do kit de exploração “MAESTRO”

O núcleo da campanha, apelidado de MAESTRO, funciona como o orquestrador do ataque. Ele desativa temporariamente drivers essenciais da VMware, injeta um driver de kernel não assinado (MyDriver.sys), e utiliza a ferramenta de código aberto Kernel Driver Utility (KDU) para injetar o exploit diretamente na memória do hospedeiro ESXi. Isso permite a gravação de três cargas úteis na memória do VMX, entre elas o VSOCKpuppet, um backdoor persistente que facilita comunicação direta com o hipervisor via porta 10000.

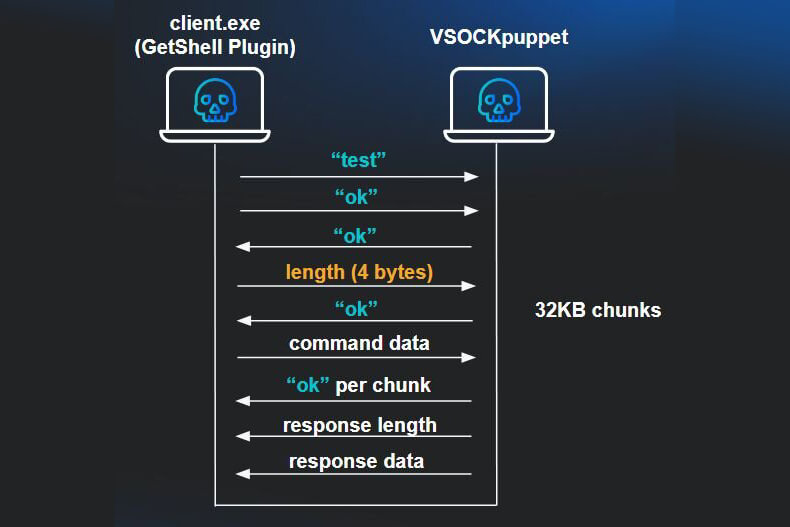

Foi identificado ainda um módulo chamado client.exe — também conhecido como GetShell Plugin — usado para interagir com o backdoor a partir de qualquer VMware Windows comprometida, permitindo upload e download de arquivos e execução de comandos no servidor ESXi.

Implicações e risco global

Embora a autoria não tenha sido oficialmente atribuída, os indícios apontam para desenvolvedores de língua chinesa com experiência em engenharia reversa e exploração avançada de vulnerabilidades. O uso de zero-days com um ano de antecedência à divulgação demonstra acesso privilegiado a informações internas ou pesquisas de vulnerabilidade exclusivas.

Segundo os analistas da Huntress, o uso do protocolo VSOCK para a comunicação de backdoor representa um enorme desafio para a detecção, pois a comunicação se dá fora das camadas tradicionais de rede, escapando de ferramentas de monitoramento convencionais.

Não há sinais de que o kit MAESTRO esteja sendo vendido em fóruns de cibercrime abertos, o que indica que ele é oferecido a compradores específicos em ambientes fechados ou privados. Essa prática é comum entre operadores de ferramentas ofensivas de elite, que evitam ampla disseminação para não despertar a atenção das equipes de defesa cibernética e dos pesquisadores de segurança.

Como se proteger

- Aplicar imediatamente os patches de segurança da VMware para as CVEs 22224, 22225 e 22226.

- Monitorar atividade incomum em SonicWall VPNs e bloquear credenciais expostas.

- Implementar Zero Trust em redes corporativas, reduzindo o impacto de acessos indevidos.

- Verificar comunicações suspeitas via porta VSOCK 10000.

Perguntas Frequentes sobre zero-day do VMware

O que é um exploit zero-day no VMware ESXi?

Um exploit zero-day é uma vulnerabilidade explorada antes que o fabricante, neste caso a VMware, tenha lançado uma correção. No ESXi, isso pode permitir que hackers escapem das máquinas virtuais e controlem o servidor físico.

Quem está por trás desse ataque?

A Huntress aponta indícios que conectam o kit MAESTRO a desenvolvedores de língua chinesa, possivelmente operando de forma privada e seletiva, sem indícios de venda em fóruns públicos.

O ataque resultou em ransomware?

Não. A Huntress interceptou a operação antes da fase final, mas acredita que o objetivo final era implantar ransomware ou roubo de dados estratégicos.

Como proteger meu ambiente VMware?

Mantenha atualizações em dia, monitore atividades anômalas no hipervisor e adote uma arquitetura Zero Trust, reforçando a segurança de VPNs e componentes de virtualização.

Considerações finais

O caso exposto pela Huntress reforça como o ecossistema de virtualização, amplamente adotado por empresas, também se tornou um alvo prioritário de espionagem e ataque cibernético. Falhas no VMware ESXi podem comprometer desde laboratórios de pesquisa até infraestruturas críticas. Investir em detecção precoce e práticas de segurança robustas é essencial para conter essa nova geração de ameaças, cada vez mais discretas e patrocinadas por atores estatais.