Ataque RMM Brasil: Golpe NF-e Mira Executivos com Trials

Uma nova campanha de ciberataque mira executivos e setores financeiros e de RH no Brasil, utilizando e-mails falsos de Nota Fiscal Eletrônica (NF-e) para instalar versões de teste de software legítimo de Monitoramento e Gerenciamento Remoto (RMM). Este golpe, ativo desde janeiro de 2025, visa obter acesso inicial não autorizado aos sistemas das vítimas, conforme alerta de pesquisadores da Cisco Talos.

O Mecanismo do Ataque: NF-e, Dropbox e Software RMM

A tática dos cibercriminosos começa com o envio de e-mails de spam cuidadosamente elaborados. Estas mensagens, simulando comunicações de instituições financeiras ou operadoras de telefonia, alertam sobre supostas faturas vencidas ou pagamentos pendentes, explorando o sistema brasileiro de Nota Fiscal Eletrônica (NF-e) como isca. O objetivo é induzir o usuário a clicar em links maliciosos, geralmente hospedados no Dropbox, que disparam a instalação de um software RMM.

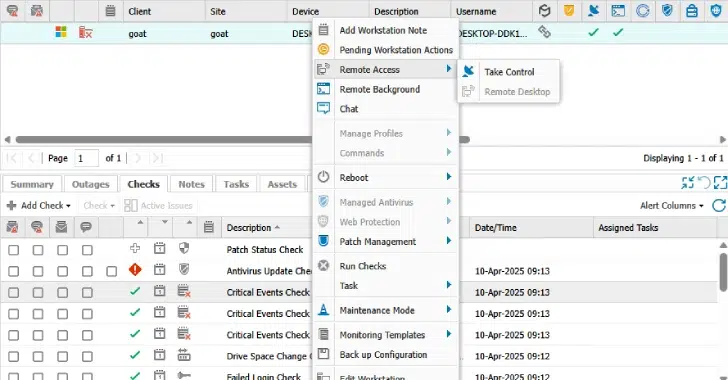

Dois softwares RMM notavelmente explorados nesta campanha são o N-able RMM Remote Access e o PDQ Connect. Uma vez instalados, esses programas concedem aos atacantes a capacidade de ler e escrever arquivos no sistema remoto comprometido. Em alguns casos, após o comprometimento inicial, os criminosos utilizam as capacidades remotas para instalar softwares RMM adicionais, como o ScreenConnect, ampliando seu controle.

Alvos Estratégicos e Ação dos Cibercriminosos

A análise dos destinatários comuns revelou que a campanha foca principalmente em executivos de alto escalão (C-level) e contas dos departamentos financeiro e de recursos humanos. Diversos setores foram atingidos, incluindo algumas instituições de ensino e governamentais no Brasil. Avalia-se com alta confiança que esta atividade é obra de um Initial Access Broker (IAB), que abusa dos períodos de teste gratuito oferecidos por vários programas RMM para obter acesso não autorizado. A N-able, uma das empresas cujo software foi explorado, já tomou medidas para desabilitar as contas de teste afetadas.

“O abuso de ferramentas RMM comerciais por adversários tem aumentado constantemente nos últimos anos. Essas ferramentas são de interesse para os atores de ameaças porque geralmente são assinadas digitalmente por entidades reconhecidas e são um backdoor completo.”

Guilherme Venere, pesquisador da Cisco Talos

Venere complementa: “Eles também têm pouco ou nenhum custo em software ou infraestrutura, pois tudo isso geralmente é fornecido pela versão de teste do aplicativo.”

Contexto Ampliado: A Evolução das Táticas de Phishing

Este incidente se insere em um cenário mais amplo de campanhas de phishing que buscam contornar defesas modernas para propagar diversos tipos de malware ou coletar credenciais. Outras táticas recentes incluem:

- Distribuição do trojan bancário Grandoreiro na América Latina (Hive0148).

- Uso do serviço de compartilhamento GetShared para hospedar malware.

- Entrega do malware Formbook via documentos Word explorando a falha CVE-2017-11882.

- Implantação do RAT Java Ratty RAT usando temas de fatura na Espanha, Itália e Portugal.

- Uso do app Milanote e do kit de phishing AitM Tycoon 2FA para roubo de credenciais.

- Técnicas de ofuscação com JavaScript em SVGs, links em PDFs, URLs dinâmicas em OneDrive e payloads MHT em OpenXML.

- Abuso do recurso TryCloudflare para implantar malwares como AsyncRAT.

“Os atacantes evoluem continuamente suas táticas para contornar soluções modernas de segurança de e-mail e endpoint, tornando a detecção e mitigação de tentativas de phishing cada vez mais difíceis. E apesar dos avanços nas ferramentas de cibersegurança, muitas campanhas de phishing ainda chegam com sucesso às caixas de entrada dos usuários.”

Yuval Guri, pesquisador da Intezer

Considerações finais

A campanha no Brasil que explora softwares RMM via NF-e spam destaca a adaptabilidade dos cibercriminosos em usar ferramentas legítimas para fins maliciosos. A segmentação de executivos e setores críticos sublinha a necessidade de vigilância constante, treinamento de conscientização sobre phishing e robustas defesas de segurança em múltiplas camadas para proteger ativos corporativos e dados sensíveis contra o crescente cenário de ameaças de acesso inicial.

Perguntas Frequentes (FAQ)

O que é um ataque com software RMM?

Um ataque com software RMM (Monitoramento e Gerenciamento Remoto) ocorre quando cibercriminosos abusam de ferramentas legítimas de RMM para obter acesso não autorizado a sistemas. Eles exploram funcionalidades como controle remoto, transferência de arquivos e execução de comandos para fins maliciosos, como espionagem ou implantação de outros malwares. Frequentemente, utilizam versões de teste para evitar custos e detecção.

Como funciona o golpe da NF-e com RMM no Brasil?

O golpe inicia com e-mails falsos de Nota Fiscal Eletrônica (NF-e) contendo alertas de urgência (ex: faturas vencidas). Estes e-mails possuem links que levam ao download de instaladores de software RMM (ex: N-able, PDQ Connect), geralmente hospedados em serviços como Dropbox. Uma vez instalado, o RMM concede acesso remoto aos criminosos.

Quais são os principais alvos deste ataque RMM no Brasil?

Os principais alvos identificados são executivos de alto escalão (C-level) e profissionais dos departamentos financeiro e de recursos humanos em diversas indústrias no Brasil. Instituições de ensino e órgãos governamentais também foram observados como alvos desta campanha de acesso inicial.

Como se proteger de golpes que usam software RMM e NF-e?

Para se proteger: 1. Desconfie de e-mails de NF-e não solicitados ou com senso de urgência. 2. Verifique remetentes e nunca clique em links ou baixe anexos suspeitos. 3. Mantenha softwares de segurança atualizados. 4. Implemente autenticação multifator (MFA). 5. Eduque colaboradores sobre táticas de phishing. 6. Monitore a instalação de novos softwares na rede.