Ataques em massa a plugins WordPress exploram RCE

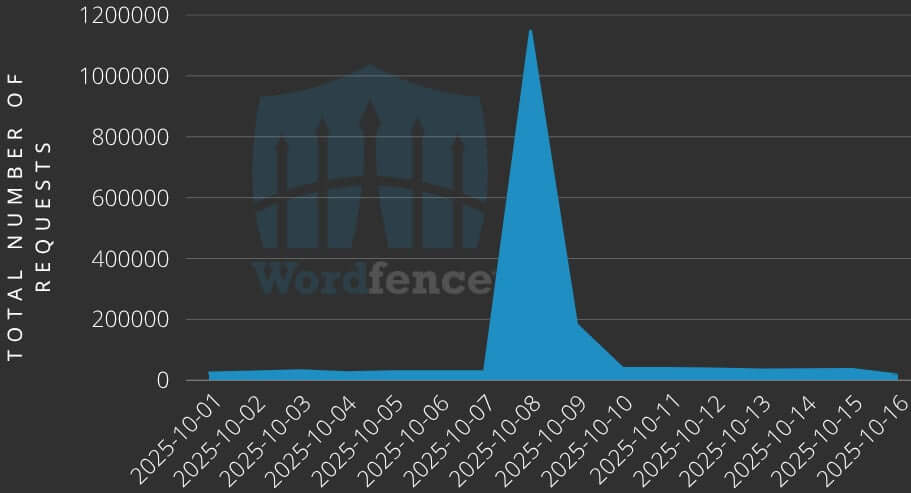

Ataques em massa a plugins WordPress: uma campanha ampla de exploração está mirando sites WordPress que ainda rodam versões desatualizadas dos plugins GutenKit e Hunk Companion. Segundo a empresa de segurança Wordfence, foram 8,7 milhões de tentativas de ataque bloqueadas em apenas dois dias (8 e 9 de outubro), explorando falhas críticas que permitem instalação arbitrária de plugins e podem evoluir para execução remota de código (RCE).

As vulnerabilidades são rastreadas como CVE-2024-9234, CVE-2024-9707 e CVE-2024-11972, todas com severidade crítica (CVSS 9,8). Atualizações para corrigir os problemas existem desde 2024, mas muitos sites seguem vulneráveis.

Tabela de conteúdos

O que está acontecendo com os Ataques em massa a plugins WordPress

Os invasores estão explorando três falhas críticas para instalar, sem autorização, outros plugins vulneráveis que abrem caminho para RCE. A CVE-2024-9234, no REST endpoint do GutenKit (cerca de 40 mil instalações), permite instalar plugins sem autenticação. Já as CVE-2024-9707 e CVE-2024-11972, no endpoint themehunk-import do Hunk Companion (cerca de 8 mil instalações), sofrem de missing authorization, possibilitando o mesmo vetor: a instalação arbitrária de plugins.

Embora as correções tenham sido lançadas em GutenKit 2.1.1 (out/2024) e Hunk Companion 1.9.0 (dez/2024), muitos administradores ainda executam versões antigas: GutenKit ≤ 2.1.0; Hunk Companion ≤ 1.8.4 (CVE-2024-9707) e ≤ 1.8.5 (CVE-2024-11972). Esse atraso de atualização explica o volume de ataques observados.

“Bloqueamos 8,7 milhões de requisições maliciosas em 48 horas explorando falhas de instalação arbitrária de plugins.”

Relatório Wordfence – 08/09 de outubro de 2025

Como os atacantes exploram e se mantêm no sistema

Após abusar dos endpoints vulneráveis, os criminosos implantam um plugin malicioso, hospedado no GitHub, empacotado como um arquivo .zip nomeado “up”. O pacote reúne scripts ofuscados para upload/download e exclusão de arquivos, alteração de permissões e execução de comandos. Um dos scripts, protegido por senha e disfarçado como componente do plugin All in One SEO, automatiza o login como administrador, fornecendo persistência e controle total do site.

Quando essa cadeia não resulta imediatamente em um backdoor administrativo funcional, os invasores costumam instalar o plugin vulnerável wp-query-console, que pode ser explorado para RCE não autenticado. A partir daí, eles conseguem roubar dados, inserir ou apagar arquivos, alterar permissões e espionar informações sensíveis trafegadas pelo site.

Quais versões são afetadas e quais são seguras

| Plugin | CVE | Tipo | Versões afetadas | Gravidade | Versão corrigida | Data |

|---|---|---|---|---|---|---|

| GutenKit | CVE-2024-9234 | REST sem autenticação | ≤ 2.1.0 | Crítica (CVSS 9.8) | 2.1.1 | Out/2024 |

| Hunk Companion | CVE-2024-9707 | Missing authorization | ≤ 1.8.4 | Crítica (CVSS 9.8) | 1.9.0 | Dez/2024 |

| Hunk Companion | CVE-2024-11972 | Missing authorization | ≤ 1.8.5 | Crítica (CVSS 9.8) | 1.9.0 | Dez/2024 |

Indicadores de Compromisso (IoCs)

Verifique nos logs de acesso requisições aos endpoints: /wp-json/gutenkit/v1/install-active-plugin e /wp-json/hc/v1/themehunk-import. Revise também os diretórios: /up, /background-image-cropper, /ultra-seo-processor-wp, /oke e /wp-query-console em busca de artefatos desconhecidos.

Medidas imediatas de mitigação

- Atualize já para GutenKit 2.1.1+ e Hunk Companion 1.9.0+ (ou remova os plugins se não forem essenciais).

- Audite usuários administradores e chaves de aplicação; redefina senhas e force recadastro de sessões.

- Cheque integridade dos arquivos do WordPress (core, temas e plugins) e remova quaisquer pastas/diretórios suspeitos listados nos IoCs.

- Restrinja a instalação de plugins apenas a administradores de confiança; desabilite edição de arquivos pelo painel (

DISALLOW_FILE_EDIT). - Ative WAF (ex.: Wordfence) para bloquear tentativas nos endpoints mencionados e monitorar rate de requisições.

- Habilite atualizações automáticas para plugins críticos e mantenha backups frequentes fora do servidor.

Contexto, impacto e por que muitos ainda estão vulneráveis

Falhas que concedem instalação arbitrária de plugins são especialmente perigosas porque simplificam a cadeia de ataque: basta implantar um pacote com backdoor para obter RCE. Em sites com e-commerce, fóruns ou áreas autenticadas, o risco se estende a roubo de credenciais e exfiltração de dados. Ainda que os patches tenham mais de um ano, a lacuna de atualização é comum em ambientes com muitos sites, provedores de hospedagem compartilhada ou operações sem governança de TI.

Segundo a Wordfence, há IPs com alto volume de requisições maliciosas coordenando a campanha, o que reforça a necessidade de bloqueio por reputação, regras específicas de WAF e análise de logs com rate limiting e alerta de anomalias. Mesmo assim, a atualização dos plugins afetados continua sendo a defesa mais eficaz.

Passo a passo para verificar seu site

- Confirme as versões do GutenKit e Hunk Companion instaladas. Se ≤ 2.1.0 (GutenKit) ou ≤ 1.8.5 (Hunk Companion), atualize imediatamente.

- Revise logs por chamadas a

/wp-json/gutenkit/v1/install-active-plugine/wp-json/hc/v1/themehunk-import. - Procure diretórios

/up,/background-image-cropper,/ultra-seo-processor-wp,/okee/wp-query-console. - Audite contas admin: remova desconhecidas, aplique MFA e troque senhas.

- Reforce o WAF com regras para bloquear padrões observados e ative alertas.

- Faça backup e, se necessário, restaure para um ponto pré-compromisso após limpar artefatos.

Perguntas Frequentes sobre Ataques em massa a plugins WordPress

Como saber se meu site WordPress foi afetado por CVE-2024-9234/9707/11972?

Resposta direta: verifique logs e diretórios IoC citados. Expansão: procure requisições para /wp-json/gutenkit/v1/install-active-plugin e /wp-json/hc/v1/themehunk-import, além de pastas /up, /background-image-cropper, /ultra-seo-processor-wp, /oke e /wp-query-console. Validação: compare com o alerta técnico da Wordfence e as páginas oficiais das CVEs.

Quais versões do GutenKit e Hunk Companion são seguras?

Resposta direta: GutenKit 2.1.1+ e Hunk Companion 1.9.0+. Expansão: versões anteriores a 2.1.1 (GutenKit) e a 1.9.0 (Hunk Companion) estão sob risco por falhas críticas de autorização e REST. Validação: confirme nos changelogs dos plugins e registros das CVEs.

Por que esses ataques levam a execução remota de código (RCE)?

Resposta direta: instalação arbitrária de plugins cria backdoors. Expansão: os atacantes implantam um pacote malicioso (“up”) com scripts ofuscados que concedem acesso admin e execução de comandos. Validação: evidências do relatório da Wordfence documentam a cadeia de exploração.

Quais medidas imediatas devo tomar se encontrar IoCs?

Resposta direta: isole, atualize e limpe o ambiente. Expansão: desative plugins afetados, atualize para versões corrigidas, remova diretórios suspeitos, redefina senhas, aplique MFA e reforce o WAF. Validação: siga boas práticas do OWASP e notas técnicas da Wordfence.

Posso bloquear os endpoints REST vulneráveis sem afetar o site?

Resposta direta: com cautela e regras específicas. Expansão: bloqueios via WAF para rotas /wp-json/gutenkit/… e /wp-json/hc/… mitigam risco sem quebrar o core; teste em staging. Validação: recomendações de provedores WAF e documentação REST do WordPress.

Fontes e referências

- Wordfence – Mass exploit campaign targeting arbitrary plugin installation

- CVE-2024-9234 – GutenKit

- CVE-2024-9707 – Hunk Companion

- CVE-2024-11972 – Hunk Companion

Considerações finais

A janela de exploração continua aberta onde houver plugins desatualizados. Se o seu WordPress usa GutenKit ou Hunk Companion, avalie e atualize hoje. Combine correção de versão com WAF, auditoria de contas e monitoramento de logs para reduzir o risco de RCE e manter a integridade do seu site.