Coreia do Norte: infiltrados usam IA e desviam US$ 1 bi

Agentes ligados à Coreia do Norte vêm conquistando vagas de trabalho remoto em empresas dos Estados Unidos, Europa, Arábia Saudita e Austrália usando identidades falsas, currículos gerados por inteligência artificial e técnicas de deepfake em entrevistas por vídeo.

Segundo o FBI e um painel da ONU, os salários obtidos por esses infiltrados estariam sendo desviados para financiar o programa nuclear norte-coreano, com estimativas que chegam a US$ 1 bilhão. A prática viola sanções internacionais e expõe empresas a riscos legais e reputacionais, mesmo quando a contratação ocorre sem conhecimento da verdadeira identidade dos candidatos.

Tabela de conteúdos

Como os agentes conseguem vagas remotas

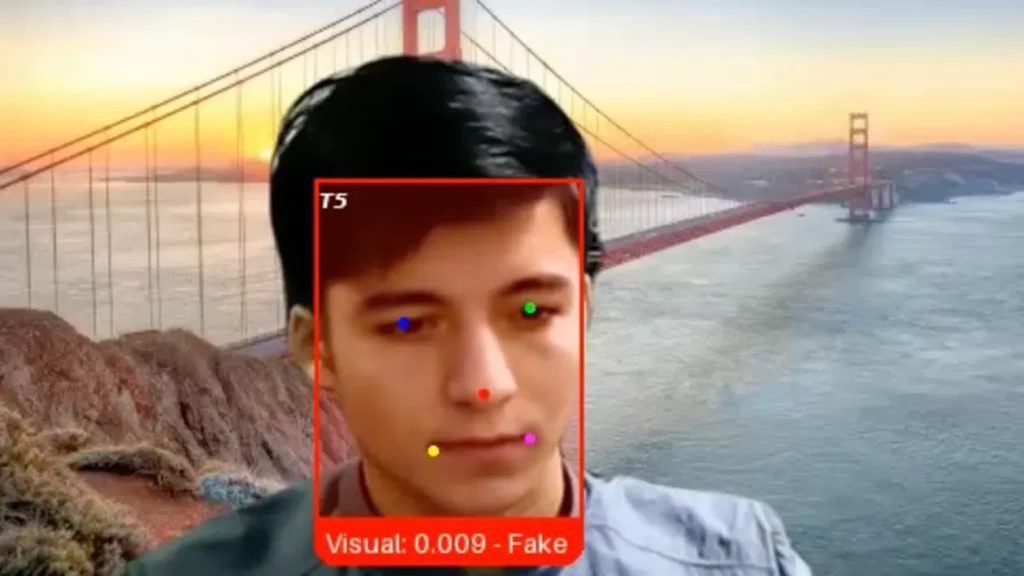

Reportagens internacionais descrevem um processo estruturado: os agentes adquirem ou roubam identidades reais, geram personas sintéticas com IA, abrem perfis elaborados no LinkedIn com fotos manipuladas e histórico profissional convincente e, então, se candidatam a vagas remotas. Em entrevistas por vídeo, recorrem a filtros e técnicas de alteração facial por IA para driblar checagens visuais, inclusive sincronizando voz e movimentos para testes de liveness simples.

Uma vez aprovados, os infiltrados passam a atuar como qualquer funcionário remoto: escrevem código, revisam pull requests, testam funcionalidades, registram bugs e interagem em canais como Slack e Jira. Além de engenharia de software, há relatos de colocações em áreas como climatização, arquitetura e engenharia — quando o conhecimento é insuficiente, a própria IA é usada para completar tarefas e responder a avaliações técnicas.

Para onde vai o dinheiro e quem é alvo

De acordo com um painel da ONU citado por veículos especializados, os agentes miram remunerações anuais na faixa de US$ 100 mil e, em casos excepcionais, mais de US$ 700 mil. Apenas 10% a 30% desse valor fica com o indivíduo; o restante é repassado ao regime norte-coreano. Os alvos vão de grandes bancos e empresas da Fortune 500 a startups de criptomoedas. Poucas organizações tornam os incidentes públicos por receio de danos à reputação. Uma exceção foi a Nike, que admitiu ter contratado um profissional de TI norte-coreano sem saber.

Há relatos de terceirização em cadeia para ampliar a capacidade: trabalhos conquistados por infiltrados são repassados a profissionais reais na Índia e no Paquistão, o que dilui o risco e aumenta o volume de entregas. Segundo o especialista de cibersegurança Roger Grimes (KnowBe4), já podem existir de 1.000 a 10.000 funcionários “fake” em atividade globalmente, com mais de 75 empresas afetadas — inclusive a própria KnowBe4 reconheceu ter admitido um candidato com foto gerada por IA e identidade roubada.

Fraude opera com facilitadores e “fazendas de notebooks”

Um elemento-chave da operação é o uso de “fazendas de notebooks”. Como muitas empresas enviam um computador corporativo ao contratado, facilitadores nos EUA e em outros países recebem esses equipamentos, mantêm-nos ligados e disponibilizam acesso remoto aos infiltrados. Assim, a telemetria de login aparenta vir de um endereço doméstico aceitável, reduzindo os red flags que surgiriam com logins a partir de proxies residenciais ou IPs incompatíveis.

Em paralelo, alguns intermediários abordam cidadãos americanos com a oferta de representarem “um desenvolvedor estrangeiro que quer se estabelecer no país”, pagando cerca de US$ 200 por semana para tarefas administrativas — como receber correspondência, encaminhar equipamentos e assinar contratos básicos. Essa rede logística ajuda a sustentar a narrativa de presença local durante background checks superficiais.

O FBI estima que a tática já tenha direcionado até US$ 1 bilhão ao programa nuclear norte-coreano, combinando identidades falsas, entrevistas manipuladas por IA e acesso remoto a equipamentos corporativos.

FBI (relatos e comunicados públicos)

Riscos legais e de compliance para as empresas

Contratar e remunerar, ainda que involuntariamente, um trabalhador atrelado ao regime norte-coreano pode configurar violação das sanções internacionais, incluindo regras da OFAC (Departamento do Tesouro dos EUA). Além de multas e impedimentos, há riscos de lavagem de dinheiro e de exposição a roubo de propriedade intelectual. Como muitos incidentes não são divulgados, as organizações podem subestimar a ameaça ou demorar a ajustar seus controles de compliance e segurança.

| Vetor | Técnica | Mitigação |

| Identidade | Currículos e fotos gerados por IA; documentos falsificados | Verificação de identidade com liveness, checagem documental avançada (KYC), validação de certificações |

| Dispositivo/Local | Fazendas de notebooks e acesso remoto | Geofencing de IP/ASN, EDR com device attestation, inventário e asset tagging |

| Entrevista | Deepfake e voz sintética | Testes de liveness robustos, gravação e análise forense de vídeo, múltiplas entrevistas síncronas |

| Operação | Terceirização para Índia/Paquistão | Clareza contratual, segregação de funções, monitoramento de commits e horário/volume de trabalho |

O que são “fazendas de notebooks”

Estruturas onde computadores corporativos enviados a contratados remotos são mantidos ligados por intermediários, permitindo acesso remoto estável e aparentando presença local. O objetivo é contornar alertas de segurança baseados em IP, horário e telemetria de dispositivo.

Sanções e a OFAC: por que importam

A OFAC aplica e fiscaliza sanções dos EUA. Pagamentos ou serviços que beneficiem entidades sancionadas podem gerar penalidades severas. Mesmo a contratação inadvertida pode ser enquadrada se houver falhas de diligência e controles internos.

Como reduzir o risco: 10 ações práticas

- Reforçar KYC de contratação: verificação de identidade com liveness e proof of address robusto.

- Checar IP/ASN e geolocalização: alertas para VPN/proxy residencial e incompatibilidades regionais.

- EDR e device attestation: validar se o acesso vem do endpoint corporativo de fato.

- Política contra fazendas de notebooks: inspeção de shipping, asset tagging e auditorias surpresa.

- Entrevistas síncronas múltiplas: variações de perguntas, câmeras/ângulos e testes práticos ao vivo.

- Validação de certificações: checar registro com AWS, Google, Microsoft e conselhos profissionais.

- Monitoramento de anomalias: horários, padrões de commits, volume de tickets e comunicação em Slack/Jira.

- Segregação de acessos: zero trust, MFA forte e just-in-time para credenciais privilegiadas.

- Treinamento de RH e líderes: sinais de IA em currículos e entrevistas, red flags operacionais.

- Plano de resposta: política para suspeita de violação de sanções, consulta jurídica e reporte adequado.

Perguntas Frequentes sobre Coreia do Norte: infiltrados usam IA

O que caracteriza uma “fazenda de notebooks”?

Resposta direta: Estrutura que mantém notebooks corporativos ligados para acesso remoto. Expansão: Intermediários recebem equipamentos, simulam presença local e viabilizam logins sem levantar alertas de IP/telemetria. Validação: Citada por investigações, FBI e painéis da ONU como parte do modus operandi.

Minha empresa pode violar sanções sem saber?

Resposta direta: Sim, a contratação inadvertida pode configurar violação. Expansão: Pagamentos beneficiando entidades sancionadas (OFAC) geram riscos legais mesmo sem dolo; diligência e controles são essenciais. Validação: Orientações de compliance de sanções dos EUA e comunicados públicos do FBI.

Quais sinais indicam currículo ou entrevista gerados por IA?

Resposta direta: Inconsistências visuais e narrativas. Expansão: Fotos com artefatos, datas/nomes divergentes, respostas genéricas em técnico, atraso em perguntas específicas e voz/vídeo dessincronizados. Validação: Casos documentados por veículos como Fortune e por equipes de segurança corporativa.

Quais setores têm sido mais visados?

Resposta direta: Tecnologia, finanças e cripto. Expansão: Bancos, empresas Fortune 500, startups de criptomoedas e fornecedores de software com força de trabalho remota. Validação: Relatos de especialistas como Roger Grimes (KnowBe4) e comunicados de autoridades.

Considerações finais

A combinação de identidades falsas, IA generativa e acesso remoto criou uma superfície de ataque ideal para a infiltração de profissionais ligados à Coreia do Norte em empresas globais. Além do impacto financeiro e do potencial financiamento do programa nuclear, a ameaça traz riscos de sanções, compliance e segurança da informação. Organizações que dependem de trabalho remoto precisam elevar o nível de verificação e monitoramento, fortalecendo processos de contratação, controles técnicos e respostas a incidentes.

Com informações da Fortune e de comunicados públicos de autoridades de segurança.