Droppers Android agora entregam spyware e SMS stealers

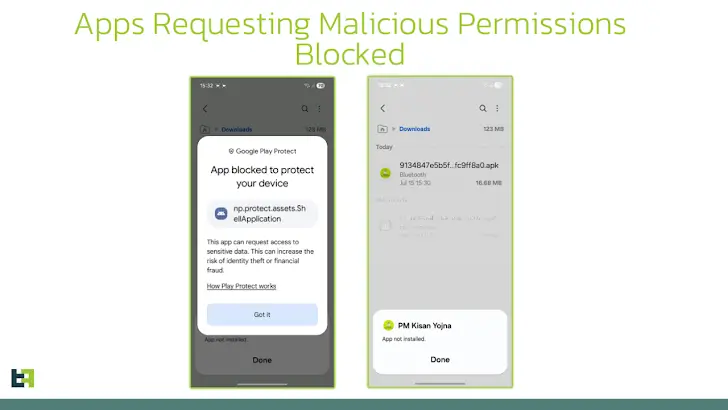

Pesquisadores de segurança alertam: droppers para Android, antes usados majoritariamente para instalar trojans bancários, passaram a distribuir ladrões de SMS e spyware básicos. O movimento de droppers Android foi observado em campanhas na Índia e em partes da Ásia e tem relação com novas proteções do Google Play Protect testadas em Cingapura, Tailândia, Brasil e Índia.

Segundo a ThreatFabric, os criminosos encapsulam payloads simples em droppers para contornar bloqueios de sideload e manter flexibilidade para trocar cargas e pivotar campanhas. Em paralelo, a Bitdefender identificou malvertising no Facebook que empurra um app TradingView falso para instalar o trojan bancário Brokewell, com ao menos 75 anúncios maliciosos desde 22 de julho de 2025 na União Europeia.

Tabela de conteúdos

O que mudou no ecossistema de malware Android

De acordo com a ThreatFabric, os droppers — aplicativos iscas que instalam outras cargas maliciosas — evoluíram. Para sobreviver ao endurecimento do Google Play Protect e ao programa-piloto que bloqueia o sideload de apps com permissões de alto risco (como SMS e Serviços de Acessibilidade), agentes de ameaça passaram a usar droppers que, à primeira vista, pedem poucas permissões e exibem apenas uma tela de “atualização”. O resultado é um “casco protetor” capaz de burlar verificações iniciais e, depois, entregar payloads mais simples, como SMS stealers e spyware.

“As defesas do Google Play Protect, especialmente o programa-piloto, estão cada vez mais eficazes em parar apps arriscados antes da execução.”

ThreatFabric, análise sobre droppers Android

Como os novos droppers burlam o Play Protect

O fluxo observado explora um ponto cego de usabilidade. Mesmo que o Play Protect exiba alertas, o usuário ainda pode tocar em “Instalar assim mesmo”. Os operadores, cientes disso, ajustaram os droppers para não disparar o bloqueio automático na instalação em regiões cobertas pelo piloto. Só após o clique em “Atualizar”, o dropper busca a carga em um servidor externo (ou a desempacota) e, então, solicita as permissões necessárias para executar espionagem, interceptar SMS ou controlar partes do dispositivo.

- Fase 1: app-disfarce com poucas permissões e tela de “update”.

- Fase 2: usuário toca em “Atualizar” e o dropper baixa/desempacota o payload.

- Fase 3: o payload pede permissões críticas (SMS, Acessibilidade).

- Fase 4: se o usuário concede, o malware executa roubo/espionagem.

“O Play Protect ainda permite que apps arriscados passem se o usuário tocar em Instalar assim mesmo.”

ThreatFabric, sobre o gap explorado por droppers

RewardDropMiner: do spyware ao minerador de Monero

Um dos droppers citados é o RewardDropMiner, que já serviu payloads de spyware e um minerador de criptomoeda Monero acionado remotamente. Amostras recentes, porém, teriam removido a função de mineração. A campanha foca vítimas na Índia, com apps que imitam utilitários governamentais e bancários para ganhar confiança inicial do usuário.

| App | Pacote | Alvo |

| PM YOJANA 2025 | com.fluvdp.hrzmkgi | Índia |

| °RTO Challan | com.epr.fnroyex | Índia |

| SBI Online | com.qmwownic.eqmff | Índia |

| Axis Card | com.tolqppj.yqmrlytfzrxa | Índia |

Além do RewardDropMiner, pesquisadores citam famílias como SecuriDropper, Zombinder, BrokewellDropper, HiddenCatDropper e TiramisuDropper, todas com ajustes para evitar detecção no piloto do Google.

Posicionamento do Google

Em resposta, o Google afirmou não ter encontrado apps com essas técnicas distribuídos via Play Store e que novas proteções são continuamente adicionadas. Segundo a empresa, o Play Protect verifica automaticamente apps independentemente da origem e já tinha detecções para as variantes referenciadas.

“Com base em nossa detecção atual, nenhum app contendo essas versões de malware foi encontrado no Google Play. Estamos aprimorando continuamente nossas proteções.”

Porta-voz do Google

Esse posicionamento reforça que o risco maior permanece no ecossistema de sideloading, malvertising e engenharia social, onde o controle de qualidade não é o mesmo da loja oficial.

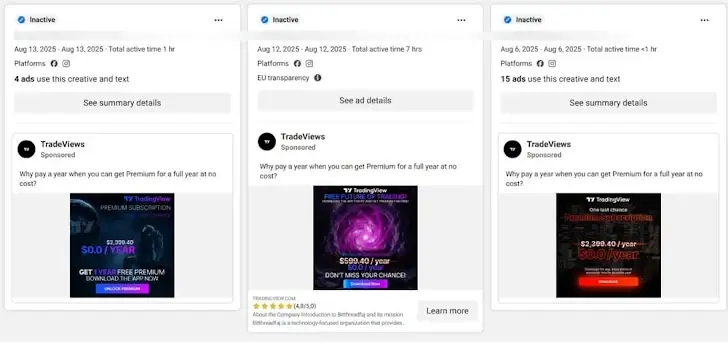

Malvertising no Facebook leva ao trojan Brokewell

O laboratório da Bitdefender relatou uma campanha paralela: anúncios maliciosos no Facebook que oferecem “TradingView Premium grátis” para Android, mas que, na verdade, instalam uma versão aprimorada do trojan bancário Brokewell. Desde 22 de julho de 2025, ao menos 75 anúncios foram veiculados, alcançando dezenas de milhares de usuários apenas na União Europeia. O mesmo playbook também mira desktops Windows, usando iscas de apps financeiros e de criptomoedas.

“Ao mirar usuários móveis e disfarçar malware como ferramentas de trade confiáveis, os atacantes surfam a dependência crescente de apps cripto e plataformas financeiras.”

Bitdefender Labs

Como se proteger agora

- Evite instalar APKs fora da Play Store; prefira fontes oficiais.

- Desconfie de telas de “Atualização” em apps recém-instalados.

- Negue permissões de Acessibilidade e SMS a apps que não precisem delas.

- Atualize o Play Protect e mantenha o “Verificar apps” ativado.

- Use proteção móvel de um fornecedor confiável e monitore alertas.

- Pesquise o nome do pacote e a reputação do desenvolvedor antes de instalar.

- Em anúncios de “premium grátis”, procure o site oficial da marca.

Fontes, dados e referências

- ThreatFabric – relatório sobre droppers Android: android-droppers-the-silent-gatekeepers-of-malware.

- Google – piloto do Play Protect em 4 países e verificações reforçadas: verificação de desenvolvedores Android.

- Bitdefender Labs – campanha de malvertising que mira Android/Windows: relato sobre TradingView falso e Brokewell.

Pontos-chave

- Droppers Android agora entregam spyware e ladrões de SMS.

- Estratégia contorna bloqueios do Play Protect via fluxo de “update”.

- Alvo primário recente: usuários na Índia; campanhas também na Ásia.

- RewardDropMiner serviu spyware e chegou a incluir minerador de Monero.

- Bitdefender viu ao menos 75 anúncios maliciosos no Facebook na UE.

- Google diz que não há amostras no Play; foco é o ecossistema fora da loja.

O que é um dropper Android?

Resposta direta: É um app isca que instala outro malware.Expansão: Ele chega disfarçado (banco, governo, utilitário), pede poucas permissões e, depois, baixa ou libera a carga maliciosa real.Validação: Definição alinhada a relatórios recentes da ThreatFabric e a casos do RewardDropMiner.

Como esses droppers evitam o Play Protect?

Resposta direta: Reduzem sinais de risco e exploram o clique do usuário.Expansão: Mostram uma tela de ‘Atualização’, não pedem permissões críticas no início e só buscam o payload após a instalação.Validação: A ThreatFabric descreve o gap: instalar ‘assim mesmo’ permite que apps passem pelos avisos.

Quais apps maliciosos foram observados?

Resposta direta: Exemplos incluem PM YOJANA, RTO Challan e SBI Online.Expansão: Amostras miravam a Índia e vinham em pacotes como com.fluvdp.hrzmkgi e com.qmwownic.eqmff, servindo spyware.Validação: Lista citada em achados públicos sobre o dropper RewardDropMiner.

O Brokewell está sendo distribuído como app legítimo?

Resposta direta: Via anúncios falsos que imitam o TradingView.Expansão: A Bitdefender registrou 75+ anúncios no Facebook que levam a APKs maliciosos fora da loja, mirando a UE.Validação: Corrobora a análise da Bitdefender sobre malvertising financeiro recente.

Como me proteger contra droppers?

Resposta direta: Instale só de lojas oficiais e negue permissões suspeitas.Expansão: Evite APKs, ative o Play Protect, verifique o desenvolvedor e ignore ‘premium grátis’ em anúncios.Validação: Boas práticas recomendadas por fornecedores e equipes de resposta.

Considerações finais

A guinada dos droppers Android para cargas “mais simples”, como ladrões de SMS e spyware, é uma resposta direta às novas barreiras do Play Protect. Ao diminuir fricção inicial e transferir o risco para o pós-instalação, operadores exploram o fator humano para manter campanhas vivas e adaptáveis.

Enquanto o Google reforça a detecção e afirma não ver essas variantes na Play Store, o vetor dominante segue fora da loja: sideloading, malvertising e engenharia social. Usuários e equipes de segurança devem dobrar a vigilância, revisar políticas de instalação e negar permissões de alto risco a qualquer app que não as justifique — especialmente quando uma “atualização” aparece cedo demais.