Falha Crítica no React Permite Execução de Código Remota

Uma vulnerabilidade grave foi descoberta nas React Server Components (RSC), ameaçando milhões de aplicativos baseados em React e Next.js. Catalogada como CVE-2025-55182 e conhecida como React2shell, a falha crítica no React possibilita a execução remota de código sem autenticação, alcançando a pontuação máxima de severidade do CVSS: 10.0. A descoberta foi relatada pelo pesquisador neozelandês Lachlan Davidson à Meta em novembro de 2025.

Tabela de conteúdos

Entendendo a vulnerabilidade React2shell (CVE-2025-55182)

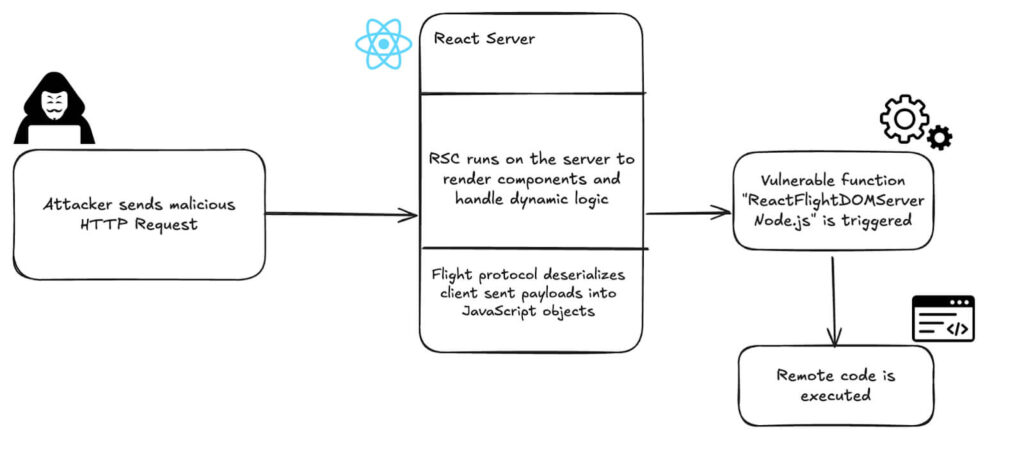

O problema reside na forma como o React decodifica payloads enviados para endpoints de Server Functions. Segundo o comunicado da equipe React, mesmo aplicativos que não implementem diretamente essas funções podem estar vulneráveis se utilizarem Server Components. Em termos técnicos, trata-se de uma deserialização lógica insegura, permitindo que atacantes enviem requisições HTTP maliciosas capazes de executar JavaScript arbitrário no servidor.

Impacto e versões afetadas

A falha afeta as versões 19.0, 19.1.0, 19.1.1 e 19.2.0 dos seguintes pacotes npm:

- react-server-dom-webpack

- react-server-dom-parcel

- react-server-dom-turbopack

As versões corrigidas são: 19.0.1, 19.1.2 e 19.2.1. Além disso, o popular framework Next.js também foi afetado (versões entre 14.3.0-canary.77 e 16). O problema da Next.js foi inicialmente tratado sob o identificador CVE-2025-66478, depois unificado sob CVE-2025-55182 pelo NIST.

Quem está exposto e como se proteger

De acordo com empresas como Endor Labs, Miggo Security e VulnCheck, qualquer biblioteca que incorpore RSC pode estar vulnerável. Isso inclui plugins de Vite, Parcel, RedwoodJS, React Router RSC Preview e Waku. O ataque não requer autenticação e pode ser realizado por qualquer agente com acesso HTTP ao servidor.

“Um invasor precisa apenas de acesso à rede para enviar uma requisição HTTP forjada a qualquer endpoint Server Function.” — Endor Labs.

Empresas de infraestrutura como Cloudflare, Akamai, Amazon Web Services e Google Cloud já aplicaram regras em seus Web Application Firewalls (WAF) para mitigar o problema. Usuários devem garantir que suas aplicações estejam atualizadas ou temporariamente isolar o tráfego afetado.

Exploração e análise técnica

Segundo a OX Security, o problema está relacionado à desserialização insegura de respostas React Flight. Pesquisadores da Upwind demonstraram que atacantes podem abusar da função requireModule no pacote react-server-dom-webpack, executando comandos via vm.runInThisContext — resultando na execução de código com os mesmos privilégios do processo Node.js.

Consequências e recomendações

De acordo com a Palo Alto Networks Unit 42, mais de 968.000 servidores que executam frameworks modernos como React e Next.js estão expostos. O pesquisador Justin Moore alertou que o bug é um “exploit chave-mestra”, pois não corrompe o sistema, mas explora a confiança do código original. A recomendação imediata é atualizar pacotes e aplicar mitigações WAF para bloquear payloads suspeitos.

Perguntas Frequentes sobre Falha Crítica no React

O que é a falha React2shell (CVE-2025-55182)?

É uma vulnerabilidade de execução remota de código em React Server Components que permite ataques sem autenticação via payloads maliciosos, afetando também o Next.js.

Quais versões estão vulneráveis?

As versões 19.0, 19.1.0, 19.1.1 e 19.2.0 de react-server-dom-* e Next.js entre 14.3.0 e 16.0.6 estão afetadas. Patches estão disponíveis desde a versão 19.1.2 e 16.0.7.

Como corrigir a vulnerabilidade?

Atualize as dependências React e Next.js para as versões corrigidas, ative regras WAF e monitore tráfego HTTP suspeito nos endpoints de Server Functions.

Quem descobriu a falha?

O pesquisador neozelandês Lachlan Davidson relatou a falha à Meta em novembro de 2025, recebendo crédito pela descoberta.

Considerações finais

A descoberta da React2shell reforça a importância de práticas rigorosas de segurança em aplicações JavaScript. Com a crescente adoção de Server Components, vulnerabilidades de deserialização ganham proporções críticas. Desenvolvedores e administradores devem manter bibliotecas atualizadas, seguir alertas de segurança e aplicar mitigações proativas em infraestrutura de nuvem.