Hackers usam GitHub para espalhar Amadey e outros malware

Hackers passaram a explorar repositórios públicos do GitHub para hospedar cargas maliciosas e distribuir o malware Amadey e outros data stealers em campanhas sofisticadas, identificadas a partir de abril de 2025. A tática de usar gitHub para espalhar malwares permite aos criminosos driblar filtros de segurança tradicionais e aumentar o alcance dos ataques a diferentes organizações e países, elevando ainda mais o risco digital global.

A análise da Cisco Talos aponta que os invasores utilizam contas falsas no GitHub para distribuir ferramentas, plug-ins e arquivos maliciosos relacionados ao modelo “malware-as-a-service” (MaaS). Entre os principais malwares espalhados estão Amadey, Emmenhtal e variantes de stealers como Lumma, RedLine e Rhadamanthys.

Tabela de conteúdos

Como funciona a tática dos hackers com o malware GitHub?

Segundo os pesquisadores Chris Neal e Craig Jackson da Cisco Talos, a operação observada baseia-se em contas falsas no GitHub criadas exclusivamente para hospedar cargas maliciosas e plug-ins do Amadey. Este método visa contornar filtros de sites e simplificar a distribuição de malwares, já que repositórios públicos frequentemente têm reputação confiável para os sistemas de segurança automatizados. A cadeia de ataque utiliza um loader chamado Emmenhtal (também conhecido como PEAKLIGHT) para entregar o Amadey, que por sua vez baixa cargas customizadas diretamente desses repositórios GitHub operados pelos cibercriminosos.

Diferenciais do Amadey e integração com outros ataques

O Amadey é um downloader notório por também atuar como stealer: além de baixar outros malwares (como ransomware LockBit 3.0), pode coletar informações do sistema e utilizar plug-ins via DLL para funções como roubo de credenciais, captura de tela e execução remota. A campanha de 2025 apresenta similaridade tática com campanhas anteriores, como golpes de phishing via e-mail com temas de cobrança de faturas, já utilizados para espalhar o SmokeLoader e o próprio Emmenhtal, principalmente visando alvos na Ucrânia.

Ação dos repositórios GitHub e evolução dos loaders

Na campanha analisada, ao menos três contas do GitHub — Legendary99999, DFfe9ewf e Milidmdds — foram identificadas hospedando não só os plug-ins e cargas para o Amadey Stealer, mas também scripts para Lumma Stealer, RedLine Stealer e Rhadamanthys Stealer. Esses repositórios continham arquivos JavaScript semelhantes aos da campanha anterior do SmokeLoader, diferenciando-se apenas pelos tipos de carga baixadas. Uma novidade foi a presença de script Python com comando PowerShell embedado para baixar o Amadey a partir de IP fixo, sinalizando a evolução das ferramentas de distribuição dos criminosos.

Relacionamento com outras campanhas e panorama global

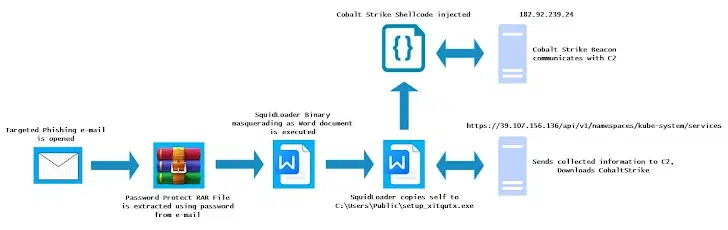

A utilização de plataformas populares como GitHub não é restrita ao Amadey: outras campanhas notáveis surgiram recentemente, incluindo o emprego do loader SquidLoader em ataques a instituições financeiras de Hong Kong, além de operações conectadas em Singapura e Austrália. O SquidLoader é conhecido pela forte capacidade de evadir análises e ferramentas anti-malware, empregando técnicas anti-sandbox e anti-debugging. Ao final da cadeia, é capaz de implantar beacons Cobalt Strike para acesso remoto e persistência profunda nos sistemas afetados.

Cenário de ameaças: phishing, B2B e engenharia social

O relatório também destaca uma explosão de campanhas baseadas em engenharia social e phishing. Entre as principais técnicas estão o uso de temas de cobrança e impostos para instalar ConnectWise ScreenConnect disfarçado, campanhas com temas da Previdência Social dos EUA para roubo de credenciais, kits de phishing como Logokit e Flask, além de ataques que utilizam QR codes em PDFs — responsáveis por 57% dos casos avançados em 2024, segundo a Cofense. Táticas mais novas incluem a proteção de arquivos maliciosos em anexos zipados com senha, dificultando a detecção por gateways de e-mail seguro (SEG).

Repercussões, combate e próximos passos

O uso do GitHub como infraestrutura de hospedagem de malwares evidencia a necessidade de reforçar políticas de monitoramento, automação de detecção de ameaças e educação contínua dos usuários quanto a phishing e links suspeitos — tanto via e-mail quanto via aplicações corporativas. A colaboração de empresas (como a rápida remoção dos repositórios pelo próprio GitHub) segue sendo peça-chave. Pesquisadores recomendam o uso de soluções de threat intelligence, detecção em camadas e o acompanhamento frequente das táticas emergentes de invasores.

- Ataques aproveitam reputação de plataformas públicas para burlar filtros

- Maioria das campanhas distribui múltiplos tipos de malware e stealers

- Phishing com temas fiscais e métodos anti-análise continuam populares

- Proteção requer monitoramento proativo e colaboração entre setores

Considerações finais

À medida que infratores ampliam o uso de plataformas legítimas para alavancar ataques sofisticados, cresce o desafio da cibersegurança corporativa. O caso do Amadey Stealer hospedado em repositórios GitHub mostra a criatividade dos cibercriminosos em superar camadas defensivas, evidenciando a urgência de atualização constante em políticas operacionais, treinamentos e soluções de segurança.

Perguntas Frequentes sobre o GitHub para espalhar malwares como Amadey

O que é o malware Amadey e como ele funciona?

O Amadey é um malware do tipo loader e stealer, que baixa outros malwares, rouba credenciais e pode ser expandido por plug-ins DLL. Distribuído por repositórios GitHub modificados, atua na infecção inicial e coleta de dados do sistema, sendo difícil de detectar. Validação: identificado por especialistas, como Cisco Talos, em relatórios de abril de 2025.

Como os hackers usam o GitHub para burlar filtros de segurança?

Hackers criam contas falsas e repositórios públicos no GitHub para hospedar arquivos maliciosos. Como o GitHub é uma plataforma confiável, isso engana defesas automatizadas e amplia o alcance das campanhas. Validação: comprovado por estudos recentes, com repositórios maliciosos sendo rapidamente removidos.

Quais são os maiores riscos de malwares hospedados em plataformas legítimas?

Esses malwares evadem filtros tradicionais, aumentam a exposição global e se disseminam rapidamente. Isso dificulta respostas automáticas e exige monitoramento contínuo. Validação: tendência confirmada por Cofense, Cisco Talos e relatórios de threat intelligence.

Quais ferramentas ou práticas são recomendadas para proteção?

Recomenda-se o uso de threat intelligence, detecção multicamadas, monitoramento contínuo e treinamento de usuários contra phishing e malwares. Validação: diretrizes de empresas como Cisco Talos e órgãos reguladores de cibersegurança.