Microsoft Teams vai alertar sobre links suspeitos

Microsoft lançará alertas no Teams em novembro para avisar sobre links suspeitos em mensagens, com banners visíveis ao remetente e ao destinatário. Integrado ao Microsoft Defender para Office 365, o recurso também bloqueará o envio de arquivos executáveis (.exe) e respeitará listas de domínios já bloqueados pela organização. A liberação para Microsoft Teams começa em preview público neste mês e alcança clientes empresariais nas próximas semanas.

A verificação atua no envio e de forma retroativa por até 48 horas, e complementa proteções como Safe Links e ZAP. Em paralelo, a Microsoft corrigiu parcialmente um bug no anti-spam que, desde 5/9, passou a bloquear mais de 6 mil URLs legítimas em Teams e Exchange Online.

Tabela de conteúdos

Como funcionarão os alertas no Microsoft Teams

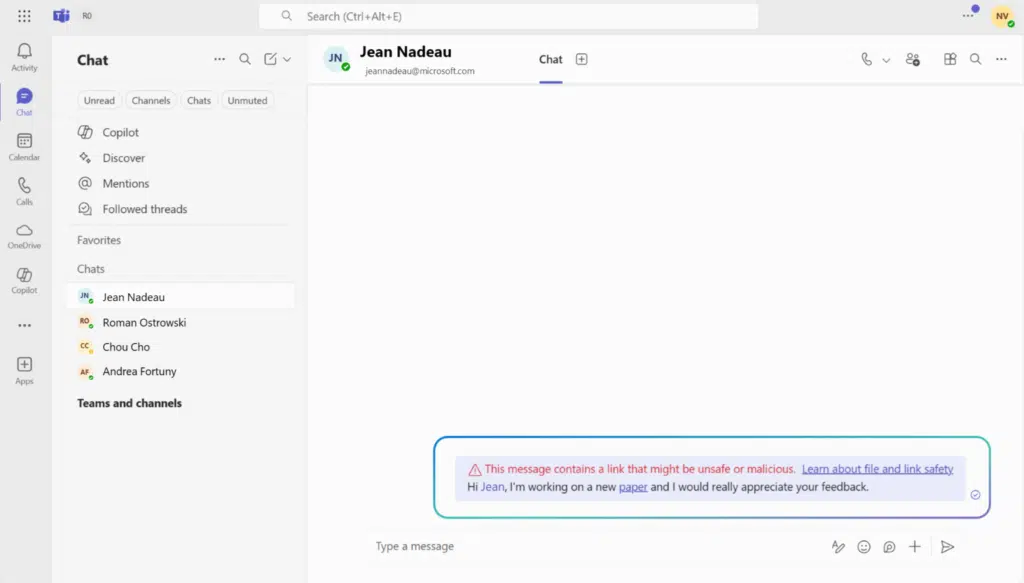

Quando o sistema identificar uma URL como potencialmente maliciosa (spam, phishing ou malware), a mensagem no Teams exibirá um banner de aviso antes do clique, aumentando a consciência do usuário. O remetente também será informado de que compartilhou um link marcado como perigoso. A checagem ocorre em duas etapas: na entrega, caso a URL já esteja classificada; e de modo contínuo, após o envio, por até 48 horas. Se a classificação mudar nesse intervalo, o aviso é adicionado de forma retroativa à mensagem original.

O objetivo é aumentar a conscientização do usuário e complementar as proteções já existentes.

Microsoft, Message Center (MC1150984)

- Painel visual claro: banner na própria mensagem;

- Notificação para quem envia e para quem recebe;

- Monitoramento pós-entrega por até 48 horas;

- Integração com políticas do Microsoft Defender.

Disponibilidade, escopo e compatibilidade

A Microsoft informa que a novidade inicia em preview público ainda neste mês e será disponibilizada para clientes empresariais do Microsoft Teams e do Microsoft Defender para Office 365 a partir de novembro. O recurso funciona em chats privados e em canais de equipes, cobrindo os principais fluxos de comunicação corporativa. A ativação será padrão (opt-out administrável) para assinantes elegíveis, e as políticas podem ser ajustadas no centro de administração.

| Etapa | Janela | Quem recebe |

| Preview público | Este mês | Locais habilitados para testes |

| Rollout geral | Novembro | Clientes empresariais do Teams/Defender |

| Monitoramento | Até 48 horas | Mensagens com URLs reclassificadas |

Pontos-chave: cobertura ampla (chats e canais), política ativa por padrão e rollout gradativo. Recomenda-se que equipes de TI alinhem comunicação interna, playbooks de suporte e treinamentos antes da virada geral.

Administração, políticas e controles de TI

O recurso será habilitado por padrão para locatários com licenças compatíveis de Defender para Office 365. Administradores poderão revisar e ajustar políticas no centro de administração do Microsoft 365, definindo escopos, exceções e níveis de tolerância a risco. A Microsoft recomenda que help desks e materiais de onboarding sejam atualizados, inclusive com instruções sobre como reportar falsos positivos, para reduzir fricção operacional.

- Revisar políticas de Safe Links e ZAP para redundâncias;

- Documentar fluxos de exceção para links empresariais pouco comuns;

- Monitorar alertas agregados no Defender e ajustar tuning;

- Orientar usuários sobre leitura do banner e boas práticas.

Bloqueio de executáveis e domínios proibidos

Junto com os avisos de URL, a integração com o Defender bloqueará o envio de arquivos .exe no Microsoft Teams. Executáveis são um vetor comum de malware, e a medida diminui o risco de payloads se propagarem por chats internos. Além disso, comunicações oriundas de domínios já bloqueados nas políticas de segurança da empresa serão automaticamente impedidas, alinhando a colaboração às regras corporativas.

Bug recente no anti-spam afetou links legítimos

Antes do início dos testes públicos, a Microsoft enfrentou um problema no motor de anti-spam. Desde 5 de setembro, um bug passou a bloquear links legítimos tanto no Microsoft Teams quanto no Exchange Online. Segundo um alerta de serviço citado pelo portal BleepingComputer, o sistema interpretava incorretamente URLs aninhadas (quando uma URL contém outra URL) como maliciosas. O efeito colateral foi relevante: mais de 6 mil links válidos foram barrados e alguns e-mails foram enviados indevidamente para quarentena.

A Microsoft afirma ter aplicado uma correção parcial e segue trabalhando para resolver casos residuais. Para administradores, vale acompanhar o status no portal de Service Health e orientar usuários sobre como solicitar o desbloqueio quando necessário.

Impacto para empresas e recomendações práticas

A adição dos banners no contexto da mensagem reduz cliques impulsivos, momento em que a maioria dos ataques de phishing tem sucesso. Para maximizar o benefício, combine o novo recurso com campanhas de conscientização, simulações de phishing e políticas de least privilege nas integrações do Microsoft Teams. Em termos de governança, ajuste logs e alerting no Defender para correlacionar eventos (por exemplo, uma URL sinalizada no Teams seguida de tentativas de credential harvesting).

- Eduque sobre indicadores de phishing dentro do Teams;

- Evite encurtadores de URL sem necessidade;

- Padronize domínios oficiais em comunicações internas;

- Implemente MFA e revisões periódicas de acesso;

- Estabeleça canal rápido para reportar falsos positivos.

Para cenários com muitos links internos, avalie criar listas de permissão controladas e um processo de validação para serviços críticos (intranets, portais de parceiros). Essa governança diminui o atrito de produtividade sem abrir brechas de segurança.

Fontes, confirmação e transparência

As informações deste artigo se baseiam em comunicados da Microsoft e em coberturas de veículos especializados. Consulte o Message Center (MC1150984) para detalhes técnicos do rollout. Para o histórico do bug de links, veja a apuração do BleepingComputer. Um panorama adicional foi publicado pela PC World. Manteremos este conteúdo atualizado conforme a Microsoft libera o recurso para mais locatários.

Pontos-chave

- Alertas visuais no chat orientam decisões antes do clique;

- Defender para Office 365 habilita e centraliza políticas;

- Bloqueio de .exe reduz vetor clássico de infecção;

- Rollout em preview neste mês; disponibilidade geral em novembro;

- Bug recente bloqueou >6 mil links legítimos; correção parcial aplicada.

O que muda no Microsoft Teams com os novos avisos?

Resposta direta: banners de alerta em mensagens com URLs suspeitas. Expansão: o aviso aparece para remetente e destinatário, antes do clique, e pode ser adicionado retroativamente se a URL for reclassificada em até 48h. Validação: integração ao Microsoft Defender para Office 365, conforme MC1150984.

Quando os alertas chegam e quem terá acesso?

Resposta direta: preview agora e rollout em novembro para empresas. Expansão: clientes empresariais do Teams/Defender recebem por padrão, com opção de ajuste por administradores no centro de administração. Validação: cronograma divulgado no Message Center da Microsoft.

É possível desativar ou ajustar a política de avisos?

Resposta direta: sim, via centro de administração do Microsoft 365. Expansão: TI pode ajustar escopos, exceções e afinamento de políticas de Safe Links/ZAP para reduzir falsos positivos. Validação: controles documentados pela Microsoft para locatários com Defender.

Os arquivos .exe serão bloqueados no Teams?

Resposta direta: sim, executáveis terão bloqueio automático. Expansão: medida reduz risco de distribuição de malware por chats e complementa a detecção de URLs perigosas. Validação: bloqueio anunciado junto à integração com o Defender para Office 365.

O bug que bloqueou links legítimos já foi resolvido?

Resposta direta: a Microsoft aplicou correção parcial. Expansão: ainda há casos residuais; empresas devem acompanhar o Service Health e orientar usuários sobre solicitação de desbloqueio. Validação: incidente reportado pelo BleepingComputer em 05/09.

Considerações finais

Os alertas nativos de links suspeitos no Microsoft Teams são um passo importante para reduzir cliques arriscados no ambiente corporativo. Ao unir contexto (banner visível), políticas centralizadas (Defender) e monitoramento pós-entrega, a Microsoft fortalece defesas já conhecidas, como Safe Links e ZAP. Empresas que se preparem agora — ajustando governança, comunicação interna e treinamento — devem colher os melhores resultados quando o rollout geral começar em novembro. Seguiremos monitorando as atualizações de disponibilidade e correções do bug de anti-spam para trazer novos detalhes.