Ransomware Vect: nova ameaça atinge Brasil por R$ 1.300

O Brasil enfrenta uma nova onda de ataques digitais. Setores de educação e manufatura estão sendo alvos do ransomware Vect, uma ameaça inédita dentro da categoria ransomware-as-a-service (RaaS). Desenvolvido do zero em C++, o malware vem sendo oferecido por R$ 1.300 em plataformas clandestinas e tem como diferencial a alta performance de encriptação e a operação direcionada ao território brasileiro. Pesquisadores da Red Piranha revelam que os cibercriminosos responsáveis são experientes e mantêm estrutura semelhante a uma empresa.

Tabela de conteúdos

Ransomware Vect: desenvolvido do zero em C++

Ao contrário de muitas ameaças recentes que reutilizam códigos de ransomwares como o LockBit 3.0 e o Conti, o Vect foi totalmente criado do zero. Sua estrutura moderna utiliza o algoritmo de criptografia AEAD ChaCha20-Poly1305, considerado até 2,5 vezes mais rápido do que o AES-256-GCM, especialmente em máquinas sem aceleração de hardware. Essa escolha técnica torna o malware mais eficaz em redes empresariais.

Com essa base própria, o Vect elimina indícios de código legado e evita detecção através de assinaturas de antivírus. Essa inovação indica alto grau de profissionalismo e a presença de desenvolvedores especializados em segurança ofensiva.

Infraestrutura e modos de ataque

De acordo com a Red Piranha, o Vect é capaz de atingir múltiplas plataformas, incluindo Windows, Linux e ambientes VMware ESXi. O malware opera alterando parâmetros do Secure Boot do Windows e desativando mecanismos de proteção de endpoint. Em seguida, realiza reconhecimento de rede via protocolos DFS e SMB, e espalha-se automaticamente com suporte ao WinRM e SMB remoto.

Além da criptografia, o Vect utiliza um modelo de extorsão dupla: ele rouba os dados antes de bloqueá-los. Isso garante pressão sobre as vítimas, já que mesmo o pagamento da chave de descriptografia não impede a divulgação dos arquivos exfiltrados.

Rede e economia do crime

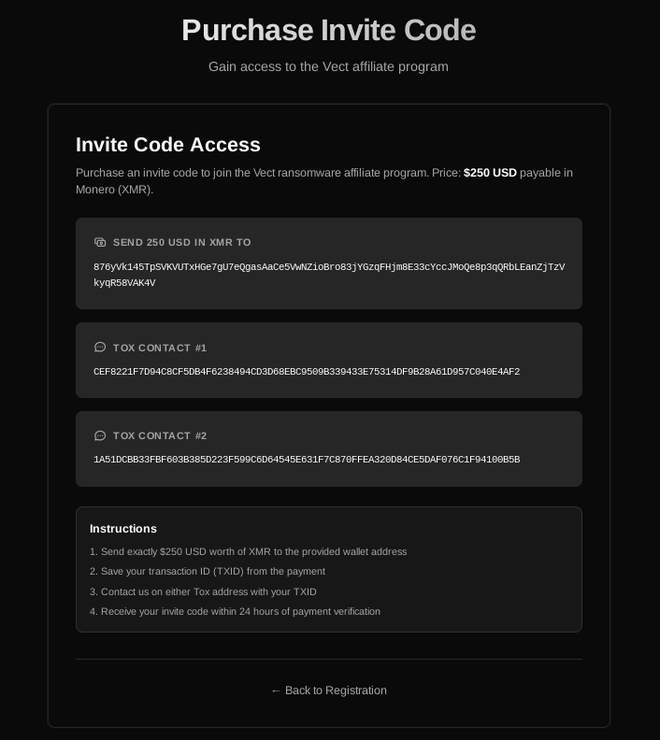

A infraestrutura dos operadores do Vect está toda baseada em TOR, garantindo anonimato e comunicação segura. Os criminosos oferecem acesso à ferramenta mediante pagamento em Monero (XMR), uma criptomoeda focada em privacidade, por cerca de R$ 1.300. Após o pagamento, o afiliado ganha acesso a um portal de controle e um chat privado para negociar resgates com as vítimas.

Se as vítimas se recusam a pagar, os dados coletados são publicados no site denominado “VECT RANSOMWARE // DATA ARCHIVE”. O uso do protocolo TOX também ajuda a mascarar a identidade dos invasores e a comunicação entre afiliados e líderes da operação.

ransomware Vect: Afetados no Brasil e no exterior

A Red Piranha identificou que o ransomware atingiu principalmente instituições educacionais e indústrias de manufatura no Brasil, além de organizações na África do Sul. Em alguns casos, os hackers conseguiram roubar até 150 GB de informações sensíveis, incluindo bases de dados com nomes de funcionários, e-mails, infraestrutura e documentos administrativos.

Os pesquisadores sugerem que o grupo responsável seja uma reorganização de hackers experientes que abandonaram atividades anteriores e decidiram explorar o modelo de afiliação do crime cibernético. O RaaS (Ransomware-as-a-Service) torna o ransomware acessível até para criminosos sem experiência técnica, multiplicando o número de ataques.

Como o ransomware Vect se diferencia

- Criação do zero: totalmente reescrito em C++.

- Alta performance: usa criptografia AEAD ChaCha20-Poly1305, 2,5 vezes mais rápida.

- Compatibilidade multiplataforma: afeta Windows, Linux e VMware.

- Rede TOR e Monero: anonimato operacional.

- Extorsão dupla: roubo e bloqueio de dados simultâneos.

Impactos e recomendações de segurança

Empresas brasileiras devem redobrar as medidas de defesa. A recomendação é reforçar o uso de backups desconectados, manter atualizações constantes de sistemas e aplicar segmentação de rede. Além disso, é importante treinar equipes para identificar tentativas de phishing — um dos principais vetores de entrada de ransomwares.

Para administradores de sistemas, é fundamental monitorar logs de acesso remoto (WinRM) e tráfego SMB. E, caso o ataque ocorra, o pagamento do resgate não é recomendado, já que não há garantia de recuperação ou exclusão dos dados.

Considerações finais

O caso do ransomware Vect aponta para uma tendência preocupante na digitalização do crime. O modelo de aluguel de malware barateia o custo de entrada para cibercriminosos e amplia o número de ataques locais, especialmente em países com infraestrutura de segurança deficiente. Para o Brasil, o fortalecimento de protocolos de resposta a incidentes e a conscientização corporativa são vitais para evitar prejuízos econômicos e vazamentos de dados.

O que é o ransomware Vect?

O ransomware Vect é um malware criado em C++ e oferecido em modelo Ransomware-as-a-Service. Ele criptografa dados de empresas e exige pagamento em Monero, afetando principalmente setores de educação e manufatura no Brasil.

Quem são os alvos principais do Vect?

O Vect tem como alvo organizações brasileiras e sul-africanas nos setores de educação, manufatura e infraestrutura, explorando redes Windows, Linux e VMware ESXi.

Como se proteger desse tipo de ataque?

Evite abrir anexos suspeitos, mantenha sistemas atualizados e mantenha backups isolados. Use antivírus confiável e monitore tráfego remoto e portas SMB.