Stealit malware abusa do Node.js SEA em falsos instaladores

Pesquisadores da Fortinet FortiGuard Labs detalharam uma campanha ativa de malware chamada Stealit que explora o recurso Single Executable Application (SEA) do Node.js e, em algumas variantes, o framework Electron para distribuir cargas maliciosas. Segundo o relatório, os operadores disseminam o Stealit malware por meio de instaladores falsos de jogos e VPN hospedados em plataformas de compartilhamento de arquivos como Mediafire e Discord. O objetivo é roubo de dados, controle remoto (RAT) e até implantação de ransomware em sistemas Windows e Android.

Resumo: Stealit malware abusa do Node.js SEA/Electron para executar sem runtime instalado, usa C2, evita análise, cria exclusões no Microsoft Defender e persiste via VBScript; rouba dados de navegadores, mensageiros e carteiras cripto.

Tabela de conteúdos

O que é o Node.js SEA e por que ele é visado

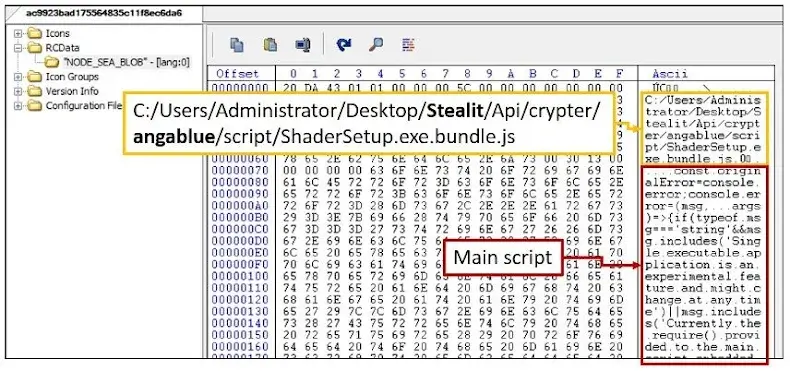

O Single Executable Application (SEA) do Node.js permite empacotar um app Node.js em um executável autônomo, inclusive em máquinas sem o runtime instalado. Essa conveniência também abre espaço para abuso por malware: os operadores podem embutir scripts maliciosos e distribuí-los como executáveis aparentemente legítimos, eliminando dependências e reduzindo fricção para a execução no alvo.

“Esta campanha do Stealit aproveita o recurso experimental SEA do Node.js, ainda em desenvolvimento ativo, para distribuir scripts maliciosos em sistemas sem Node.js instalado.”

Fortinet FortiGuard Labs

Cadeia de infecção: de instaladores falsos ao controle total

Os executáveis falsos encontrados em sites de compartilhamento de arquivos funcionam como instaladores que, ao serem abertos, contatam o servidor de comando e controle (C2) para baixar os módulos principais. Antes, o Stealit executa verificações anti-análise para detectar execução em sandbox ou máquina virtual. Em seguida, grava uma chave de autenticação Base64 — uma sequência alfanumérica de 12 caracteres — no arquivo %temp%\cache.json. Essa chave autentica o host no C2 e dá acesso aos clientes assinantes no dashboard do serviço criminoso.

Outra etapa crítica é a configuração de exclusões no Microsoft Defender Antivirus para o diretório onde os componentes são baixados, reduzindo a chance de detecção. A persistência no sistema é estabelecida por meio de um script Visual Basic (VBScript) que aciona a execução após reinicializações.

Principais componentes e capacidades do Stealit

| Executável | Função |

| save_data.exe | Executado somente com privilégios elevados. Dropa cache.exe (do projeto ChromElevator) para extrair dados de navegadores baseados em Chromium. |

| stats_db.exe | Coleta dados de mensageiros (Telegram, WhatsApp), carteiras cripto e extensões (Atomic, Exodus), além de apps de jogos (Steam, Minecraft, GrowTopia, Epic Games Launcher). |

| game_cache.exe | Garante persistência via VBScript, se comunica com o C2 para transmitir tela em tempo real, executar comandos, baixar/enviar arquivos e até mudar o papel de parede. |

Além do roubo de credenciais e sessões, o ecossistema Stealit inclui um RAT com live screen monitoring, controle de webcam e capacidade de implantar ransomware. As campanhas observadas visam tanto Windows quanto Android, ampliando a superfície de ataque e a monetização.

Crime como serviço: planos, preços e “dashboard”

Os operadores do Stealit malware anunciam em site próprio “soluções profissionais de extração de dados” com planos por assinatura. O Windows Stealer varia de US$ 29,99 (semanal) a US$ 499,99 (licença vitalícia). Para Android, o RAT custa de US$ 99,99 até US$ 1.999,99, a depender de recursos. O dashboard permite que clientes monitorem e controlem vítimas, autenticando-se com a chave Base64 gerada no host comprometido.

Distribuição: jogos e VPN como isca

As iscas mais comuns são instaladores de jogos populares e aplicativos de VPN adulterados, empacotados com SEA ou com Electron. Ao circular em Mediafire e Discord, esses binários capitalizam a confiança do usuário e o apelo de “downloads rápidos”. Como executáveis standalone, exigem poucos cliques até a infecção.

Riscos e alvos principais

- Navegadores Chromium: extração de cookies, senhas e dados sensíveis via ChromElevator.

- Mensageiros e redes: Telegram e WhatsApp expostos a session hijacking.

- Carteiras cripto: Atomic e Exodus, incluindo extensões de navegador.

- Ecossistema de jogos: Steam, Minecraft, GrowTopia e Epic Games Launcher.

- Controle remoto: RAT com streaming de tela, webcam e execução de comandos.

- Impacto: risco de ransomware, perda financeira e vazamento de dados.

Detecção e mitigação recomendadas

- Bloqueie executáveis não confiáveis: restrinja execução de

.exebaixados de Mediafire/Discord; aplique controles de aplicação e listas de permissões. - Endureça o Defender: monitore e impeça alterações de exclusions; avalie ASR rules para bloquear dropper e criação de VBScript em diretórios temporários.

- Telemetria e caça a ameaças: procure por

%temp%\cache.jsoncontendo Base64 e chaves de 12 caracteres; rastreie criação degame_cache.exe,stats_db.exeesave_data.exe. - Navegadores e carteiras: ative criptografia de armazenamento; use hardware wallets quando possível; proteja MFA.

- Conscientização: alerte sobre instaladores falsos e promessas de jogos/VPN “gratuitos”. Baixe somente de lojas oficiais.

- Android: desabilite instalação de fontes desconhecidas; use Play Protect/EDR móvel e verifique permissões suspeitas.

Coleta e exfiltração de dados

O Stealit malware combina stealer e RAT para maximizar valor: rouba credenciais e sessões (browsers, mensageiros, wallets) e mantém acesso persistente para monitoramento de tela e execução de comandos via C2.

“Agentes de ameaça podem explorar a novidade do SEA, contando com o fator surpresa para escapar de controles de segurança e analistas.”

Fortinet FortiGuard Labs

Perguntas Frequentes sobre Stealit malware

O que é o Node.js SEA e como o Stealit o abusa?

Execução autônoma sem runtime. O Stealit empacota scripts maliciosos em executáveis SEA/Electron para rodar sem Node.js instalado. Ao abrir, baixa módulos via C2 e inicia coleta. Fortinet FortiGuard Labs descreveu o abuso do recurso experimental e seus riscos.

Quais componentes do Stealit atuam no Windows?

save_data.exe, stats_db.exe e game_cache.exe. Juntos, extraem dados de navegadores/mensageiros, estabelecem persistência via VBScript e comunicam-se com C2. O uso do ChromElevator e exclusões no Defender elevam o impacto, segundo Fortinet.

Como o Stealit persiste e controla a máquina?

VBScript em inicialização e C2 ativo. O game_cache.exe cria persistência, transmite a tela em tempo real, executa comandos e transfere arquivos. A chave Base64 no %temp%\cache.json autentica o host no painel dos operadores.

Como reduzir o risco de infecção por instaladores falsos?

Baixe de fontes oficiais e restrinja execução. Aplique allowlisting, monitore alterações de exclusões no Defender e busque IoCs como cache.json com Base64. Em Android, bloqueie fontes desconhecidas e use proteção EDR/Play Protect.

Considerações finais

O Stealit malware ilustra como recursos legítimos — como o SEA do Node.js e o Electron — podem ser desviados para campanhas de alto impacto, explorando instaladores falsos de jogos e VPN. Com módulos especializados (save_data.exe, stats_db.exe e game_cache.exe), anti-análise, exclusões no Defender e persistência via VBScript, o conjunto oferece a operadores um arsenal que vai de roubo de dados a ransomware. Para defender-se, é crucial restringir executáveis não confiáveis, fortalecer políticas do Defender/EDR, buscar IoCs como %temp%\cache.json e focar em educação do usuário sobre instaladores falsos.