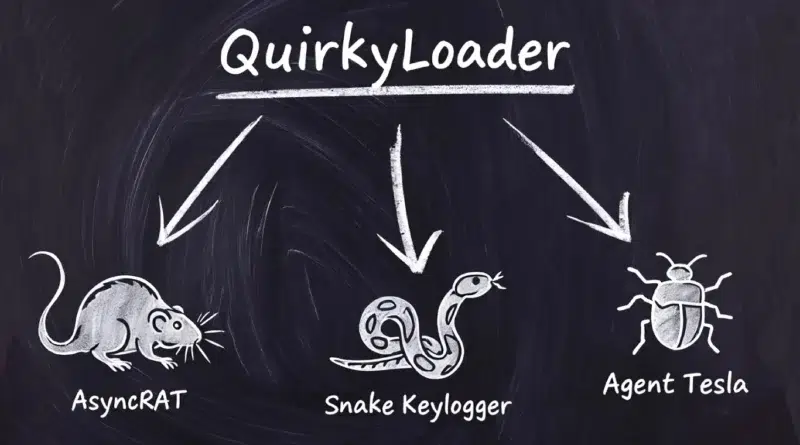

QuirkyLoader: novo loader espalha Agent Tesla e AsyncRAT

IBM X-Force revelou o QuirkyLoader, um novo malware loader usado desde nov/2024 em campanhas de spam que visam Taiwan e México, entregando Agent Tesla, AsyncRAT, Remcos e Snake Keylogger por DLL side-loading e process hollowing. O ator abusa executáveis legítimos para injetar payloads em AddInProcess32.exe, InstallUtil.exe ou aspnet_wp.exe. Atualizado em 21 ago 2025, o relatório detalha como o módulo em .NET com AOT complica a detecção e se disfarça como binário nativo.

Tabela de conteúdos

O que é o QuirkyLoader e por que importa

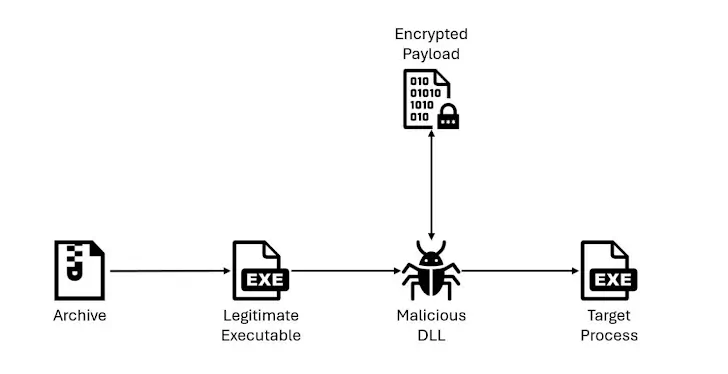

QuirkyLoader é um malware loader observado em campanhas limitadas que distribuem ladrões de informação e trojans de acesso remoto (RATs). O módulo chega por e-mail, geralmente como um arquivo compactado com três itens: (1) um executável legítimo, (2) uma DLL maliciosa e (3) um payload criptografado. Ao executar o binário legítimo, ocorre DLL side-loading: a DLL trojanizada é carregada e, então, descriptografa e injeta o payload final no processo alvo por process hollowing.

- Pontos-chave: entrega modular, abuso de binários confiáveis, evasão por AOT, foco em e-mail corporativo.

- Famílias distribuídas: Agent Tesla, AsyncRAT, Formbook, Masslogger, Remcos RAT, Rhadamanthys Stealer, Snake Keylogger.

Como a cadeia de ataque funciona (5W1H)

Quem: um ator de ameaça ainda não atribuído; O quê: campanhas de phishing com anexos; Quando: desde novembro de 2024, com picos em julho de 2025; Onde: alvos em Taiwan e México; Por quê: roubo de credenciais, persitência e controle remoto; Como: DLL side-loading + process hollowing, injetando em AddInProcess32.exe, InstallUtil.exe ou aspnet_wp.exe.

| Etapa | Descrição |

| Entrega | E-mail com arquivo .zip/.rar contendo executável, DLL maliciosa e payload criptografado |

| Execução | Usuário inicia o EXE legítimo; DLL maliciosa é carregada (side-loading) |

| Descarregamento | DLL descriptografa e injeta payload via process hollowing |

| Pós-execução | Coleta de dados, keylogging, C2 por RATs (ex.: AsyncRAT, Remcos) |

“O ator usa DLL side-loading… a DLL carrega, descriptografa e injeta o payload final.”

Raymond Joseph Alfonso, IBM X-Force

Alvos, escopo e amostras observadas

A IBM X-Force identificou duas campanhas em julho de 2025. Em Taiwan, colaboradores da Nusoft Taiwan (empresa de pesquisa em segurança de rede, em New Taipei City) foram especificamente visados para infecção com Snake Keylogger, que pode capturar credenciais de navegadores, pressionamentos de tecla e conteúdo de área de transferência. No México, a campanha foi classificada como mais oportunista, entregando Remcos RAT e AsyncRAT.

- Pontos-chave: spear phishing em Taiwan; campanhas randômicas no México; mistura de ladrões e RATs.

- Impacto: roubo de credenciais, espionagem corporativa, movimentação lateral e persistência.

Técnicas de evasão: .NET + AOT para parecer nativo

Segundo a IBM, o módulo do loader é escrito em .NET e usa compilação AOT (ahead-of-time). O resultado é um binário que se comporta e parece um executável C/C++, confundindo heurísticas e dificultando static analysis. Ao reutilizar processos legítimos e injetar o payload em memória, a cadeia diminui a telemetria gravada em disco, o que contorna antivírus e filtros de gateway mais simples.

Novas táticas de phishing com QR code (quishing)

Em paralelo, pesquisadores da Barracuda observam tendências emergentes de QR code phishing (quishing) empregadas em kits como Gabagool e Tycoon. Invasores dividem QR codes maliciosos em duas partes ou os anexam dentro de códigos legítimos distribuídos por e-mail para driblar filtros e scanners de links. Como o QR não é legível a olho nu e força a migração para o celular, usuários saem do perímetro corporativo e perdem camadas de proteção.

“QRs maliciosos não levantam suspeita visual e muitas vezes passam por filtros de e-mail e scanners.”

Rohit Suresh Kanase, Barracuda

- Pontos-chave: QR dividido/embutido; evasão de gateway; deslocamento para mobile fora do MDM.

- Mitigação: políticas anti-QR, verificação visual, treinamento antifraude e análise fora de banda.

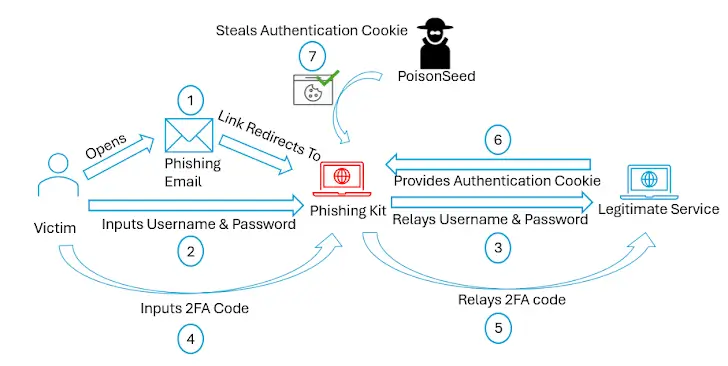

PoisonSeed: kit de phishing com validação em tempo real

Outro achado recente envolve o PoisonSeed, um kit que captura credenciais e códigos de 2FA ao imitar páginas de login de grandes serviços (Google, SendGrid, Mailchimp, entre outros). O fluxo usa precision-validated phishing: enquanto o usuário encara um falso Cloudflare Turnstile, o servidor valida o e-mail em tempo real. Após a checagem, o portal falso aparece e retransmite as credenciais colhidas ao serviço real, viabilizando fraudes como golpes com criptomoedas.

- Pontos-chave: validação de e-mail em segundo plano; relay de credenciais; abuso de marcas populares.

- Alvos prováveis: contas de CRM, marketing e provedores de e-mail para envio de spam e golpes.

Indicadores, prevenção e respostas recomendadas

Como os operadores variam iscas e hospedeiros (legítimos e auto-hospedados), a detecção depende de telemetria correlacionada e políticas estritas de anexos. Bloqueie executáveis e bibliotecas em arquivos compactados recebidos por e-mail, aplique sandboxing automático e reforce ASR rules e controles de application allowlisting. Em endpoints, monitore criação de processos filho incomuns originados de AddInProcess32.exe, InstallUtil.exe ou aspnet_wp.exe, e gatilhos de hollowing e remote thread injection.

- Mail security: bloqueio de anexos executáveis/DLL, descompactação segura, análise estática e dinâmica.

- EDR/XDR: detecção de hollowing, carregamento de DLL não confiável, assinatura de .NET AOT.

- Identidades: MFA resistente a phishing (FIDO2), proteção de sessão e alerta de anomalias.

- Treinamento: simulações de spear phishing e conscientização sobre QR codes.

- Resposta: contenção rápida, coleta de memória, rotação de credenciais e hunting em C2 conhecidos.

Validação e fontes

- IBM X-Force: análise técnica do QuirkyLoader e campanhas em Taiwan/México (Raymond Joseph Alfonso).

- Barracuda: táticas de quishing com QR dividido/embutido (Rohit Suresh Kanase).

- NVISO Labs: kit PoisonSeed e técnica de precision-validated phishing com falso Turnstile.

Transparência: este artigo se baseia em relatórios públicos da IBM X-Force, Barracuda e NVISO Labs. As evidências incluem cadeias de infecção, processos alvo e famílias de malware documentadas entre 2024 e 2025.

O que é o QuirkyLoader?

Resposta direta: é um malware loader em .NET com AOT usado para entregar ladrões e RATs via e-mail. Expansão: chega em um pacote com EXE legítimo, DLL maliciosa e payload criptografado; usa DLL side-loading e process hollowing para injetar o código em processos confiáveis. Validação: descrito pela IBM X-Force em campanhas ativas desde novembro de 2024.

Quais malwares o QuirkyLoader distribui?

Resposta direta: Agent Tesla, AsyncRAT, Remcos, Snake Keylogger e outros. Expansão: também foram observados Formbook, Masslogger e Rhadamanthys Stealer, indicando um ecossistema flexível de cargas úteis. Validação: amostras associadas em campanhas de julho de 2025 (IBM X-Force).

Como detectar e mitigar o QuirkyLoader?

Resposta direta: bloqueie anexos executáveis, use EDR com detecção de hollowing e aplique allowlisting. Expansão: monitore AddInProcess32.exe, InstallUtil.exe e aspnet_wp.exe; ative ASR rules; treine contra quishing e spear phishing. Validação: recomendações práticas derivadas de táticas observadas em campo por IBM e Barracuda.

O que é quishing (phishing via QR)?

Resposta direta: uso de QR codes para levar vítimas a páginas maliciosas, burlando filtros. Expansão: atacantes dividem o QR em partes ou o embutem em códigos legítimos, forçando a leitura no celular, fora do perímetro corporativo. Validação: tendências relatadas pela Barracuda em agosto de 2025.

Como opera o kit de phishing PoisonSeed?

Resposta direta: valida e-mails em tempo real e apresenta páginas falsas de login para roubar credenciais e 2FA. Expansão: usa falso Cloudflare Turnstile; após validação, exibe forma de login que retransmite dados ao serviço real. Validação: detalhado pelo NVISO Labs, com foco em Google, SendGrid e Mailchimp.

Considerações finais

QuirkyLoader representa a convergência de técnicas maduras (DLL side-loading, process hollowing) com engenharia em .NET/AOT para aumentar a furtividade. Alvos em Taiwan e México mostram que campanhas podem alternar entre spear phishing e disparos oportunistas, mas o objetivo permanece: capturar credenciais e manter acesso. Em paralelo, o avanço do quishing e kits como PoisonSeed ampliam a superfície de ataque de e-mail. Organizações que combinarem endurecimento de anexos, EDR eficaz, MFA resistente a phishing e treinamento contínuo estarão melhor posicionadas para detectar, conter e responder a essa classe de ameaças.