CountLoader e GachiLoader: Malwares Espalhados por Softwares Piratas e YouTube

Pesquisadores de cibersegurança revelaram uma nova campanha maliciosa que utiliza sites de distribuição de softwares piratas e vídeos do YouTube para propagar versões atualizadas dos malwares CountLoader e GachiLoader. Essas ameaças sofisticadas empregam técnicas múltiplas de carregamento de código e persistência, expandindo a superfície de ataque globalmente.

Tabela de conteúdos

Como o CountLoader opera

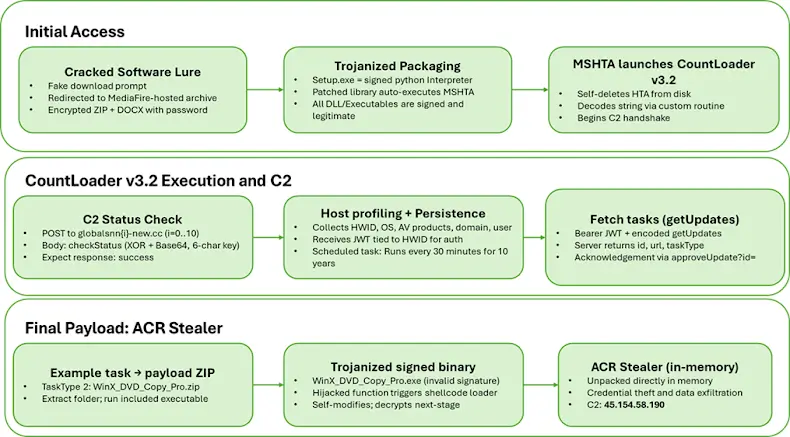

De acordo com a equipe Cyderes Howler Cell Threat Intelligence, o CountLoader serve como ferramenta inicial em um ataque de múltiplas etapas, permitindo acesso, evasão e entrega de outras famílias de malware. O CountLoader já foi documentado por empresas como Fortinet e Silent Push, mostrando sua capacidade de distribuir cargas como Cobalt Strike, AdaptixC2, PureHVNC RAT, Amatera Stealer e PureMiner desde meados de 2025.

O ciclo de infecção começa quando o usuário tenta baixar uma versão pirateada de softwares legítimos, como o Microsoft Word. Ao fazê-lo, é redirecionado para um link malicioso no MediaFire que contém um arquivo ZIP criptografado e um documento Word com a senha para abrir o arquivo secundário. Dentro dele, há um executável Python renomeado (“Setup.exe”) que baixa secretamente o CountLoader 3.2 a partir de um servidor remoto usando o comando mshta.exe.

O malware estabelece persistência criando uma tarefa agendada chamada “GoogleTaskSystem136.0.7023.12”, programada para ser executada a cada 30 minutos durante 10 anos. Ele também verifica se o antivírus Falcon da CrowdStrike está instalado na máquina, ajustando o método de execução para evitar detecção. As funções mais recentes incluem propagação por dispositivos USB e execução direta na memória via PowerShell.

CountLoader e o ACR Stealer

Na cadeia de ataque analisada, o payload final entregue pelo CountLoader é o ACR Stealer, um infostealer avançado projetado para coletar credenciais e dados sensíveis dos sistemas comprometidos. Segundo os pesquisadores, essa campanha reforça a sofisticação crescente de malwares modulares e destaca a necessidade de estratégias de defesa em camadas e monitoramento contínuo.

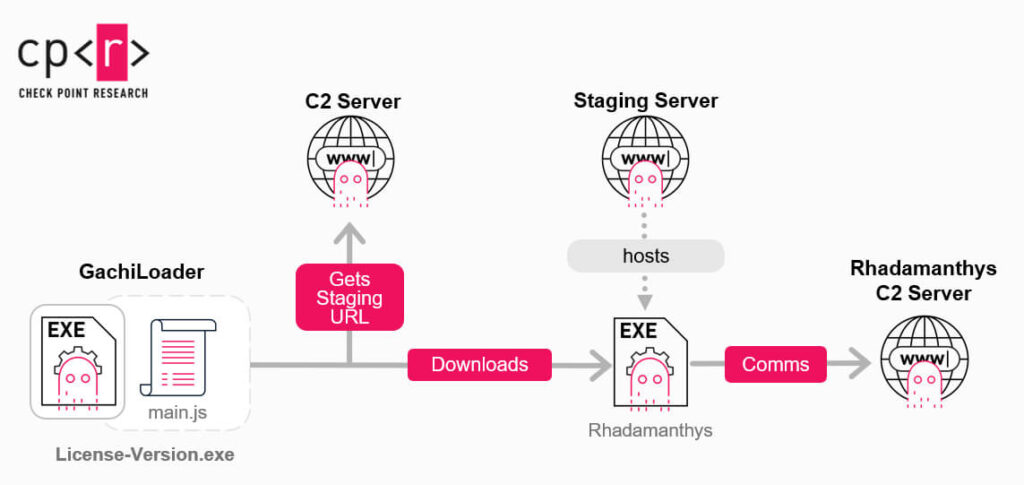

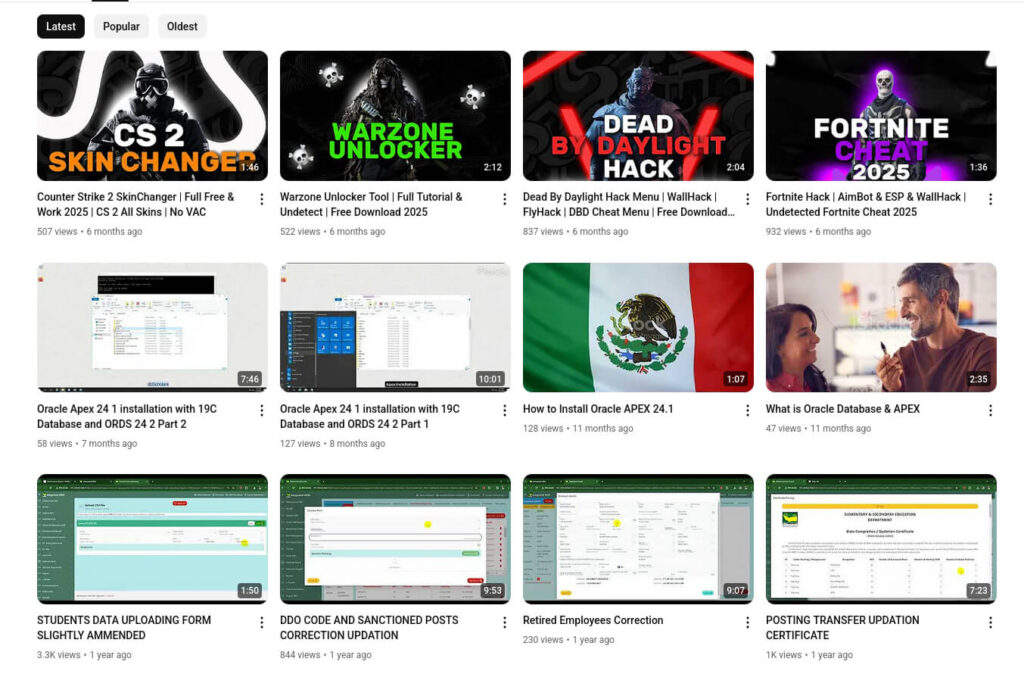

O GachiLoader e a Rede Fantasma do YouTube

Em paralelo, pesquisadores da Check Point descobriram um novo malware baseado em JavaScript, o GachiLoader, escrito em Node.js e distribuído por meio da chamada “YouTube Ghost Network”, uma rede de contas comprometidas que hospedam vídeos aparentemente legítimos, mas que direcionam os usuários a arquivos infectados. Estima-se que mais de 100 vídeos, com 220 mil visualizações, tenham sido usados na campanha antes que a Google os removesse.

O GachiLoader realiza verificações de privilégio, tentando executar comandos administrativos via net session e burlando o controle de contas de usuário (UAC). Em seguida, busca neutralizar o processo “SecHealthUI.exe”, relacionado ao Microsoft Defender, adicionando exclusões para evitar a detecção. Ele usa técnicas como injeção de PE e abuso do manipulador de exceções vetorado do Windows para carregar códigos maliciosos na memória.

Impactos e medidas de proteção

Estas campanhas ressaltam a importância de evitar downloads de softwares crackeados e de redobrar o cuidado com links de vídeos suspeitos em plataformas como o YouTube. Usuários finais e empresas devem investir em soluções de segurança robustas, como monitoramento de tráfego de rede, EDRs, e validação de assinaturas digitais. Manter sistemas atualizados e evitar executáveis desconhecidos também são práticas essenciais.

Segundo especialistas da Check Point, os operadores do GachiLoader e CountLoader demonstram grande domínio dos mecanismos internos do Windows, explorando brechas e abusando de componentes legítimos do sistema. Essa tendência confirma a evolução constante das ameaças e a necessidade de vigilância permanente em ambientes corporativos e domésticos.

O que é o CountLoader?

O CountLoader é um malware do tipo ‘loader’ que serve como estágio inicial para distribuir outras ameaças, como stealers e trojans de acesso remoto, geralmente via softwares piratas.

Como o GachiLoader se espalha pelo YouTube?

Por meio de uma rede de contas comprometidas que publicam vídeos aparentemente legítimos, mas que incluem links para downloads contaminados com código malicioso.

Como posso me proteger desses ataques?

Evite baixar softwares pirateados ou executáveis desconhecidos, mantenha antivirus atualizado, e confira a origem de vídeos e links antes de clicar.

Considerações finais

Os casos do CountLoader e GachiLoader reforçam a sofisticação crescente dos ataques digitais e a importância da higiene cibernética. Com ameaças que exploram desde instaladores falsos até vídeos em plataformas sociais, a defesa deve combinar tecnologia, conscientização e práticas seguras de navegação. A melhor proteção continua sendo a prevenção.