Cibersegurança 2026: agentes de IA e contas envenenadas

Publicada em 29 de outubro de 2025 no The Hacker News e baseada na análise especializada da BeyondTrust, esta reportagem antecipa o “campo de batalha digital” de 2026 como fica a Cibersegurança em 2026: agentes de IA usados como novo vetor de ataque, envenenamento de contas em massa no sistema financeiro e identidades fantasma que permanecem ocultas em programas de identidade digital (IAM).

O fio condutor é único: identidade. Sem uma postura identidade-first — com gestão da superfície de ataque de identidade, zero trust e privilégio mínimo — defesas legadas falharão silenciosamente enquanto novos vetores explodem em escala.

Ponto-chave: em 2026, a identidade — humana e de máquina — torna-se o principal vetor de risco. Governança, privilégio mínimo e auditoria contínua deixam de ser opção e viram obrigação.

Tabela de conteúdos

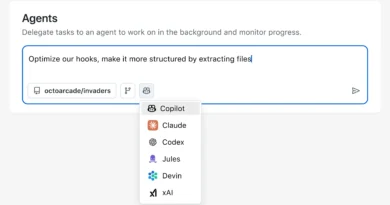

1) Agentes de IA como novo “middleware” — e vetor de ataque

Até 2026, as organizações conectarão IA agentiva a quase toda sua pilha tecnológica — de e-mail corporativo a pipelines de CI/CD e bancos de dados de produção. Essa integração acelerada, guiada por time-to-market, cria uma nova superfície de ataque e resgata um clássico: o confused deputy problem. Quando um “deputado” (um processo com privilégios legítimos) é induzido a executar ações privilegiadas em nome de um ator com menos privilégios, o resultado pode ser exfiltração de dados, implantação de código malicioso e elevação de privilégios — agora, por intermédio do agente de IA.

Em termos práticos, um agente de IA com acesso mínimo para ler e-mails ou consultar o banco de dados pode ser “confundido” por um prompt malicioso ou por uma automação externa e, inadvertidamente, executar comandos que o atacante não poderia executar diretamente. O abuso de confiança desloca o foco: não é a senha do usuário que falha, mas a governança da identidade de máquina que permite a ação indevida.

Dica do defensor para sua Cibersegurança em 2026

Trate agentes de IA como identidades de máquina privilegiadas. Aplique privilégio mínimo governado, controles de acesso contextuais, filtragem de comandos e auditoria em tempo real. Registre e limite escopos; separe funções; e aplique break-glass com justificativa quando for necessário elevar privilégios.

2) Envenenamento de contas: a nova fraude financeira em escala

O account poisoning ocorre quando agentes maliciosos introduzem beneficiários e cobradores fraudulentos em contas de consumidores e empresas. Em 2026, a tendência é a automatização: robôs criam favorecidos, solicitam fundos e conectam serviços de pagamento on-line, mascarando operações com volume e velocidade. Fragilidades de gestão de segredos e verificação de identidade permitem ataques em massa.

Dica do defensor

Saia do paradigma de sinalizar casos isolados de account takeover. Monitore mudanças de alta velocidade em payees e billers, aplique checagens de diligência e confiança de identidade para qualquer processo automatizado que altere campos financeiros. Exija múltiplos fatores com risk scoring e aprove alterações sensíveis fora de banda.

3) Fantasmas no IAM: compromissos antigos que voltam à tona

Com a modernização de IAM e a adoção de análises em grafo, organizações começarão a descobrir identidades “fantasma” criadas há anos — algumas decorrentes de incidentes retrodatados que jamais foram detectados. Essas contas persistem ativas, fora do radar de logs e auditorias históricas, tornando difícil até dimensionar o impacto original do vazamento.

Dica do defensor

Fortaleça o ciclo JML (joiner-mover-leaver). Priorize governança de identidade e use ferramentas modernas de mapeamento em grafo para identificar e eliminar contas dormentes antes que invasores as redescubram.

No radar: “morte” do VPN e o surgimento do “veganismo de IA”

Durante anos, o VPN foi o cavalo de batalha do acesso remoto. Hoje, tornou-se um alvo preferencial: coleta de credenciais, exploração de appliances e persistência avançada. Em 2026, o recado é claro: usar VPN tradicional para acesso privilegiado é um risco inaceitável. A transição para princípios de zero trust, ZTNA e controle de sessão por identidade é prioridade.

No plano cultural, a BeyondTrust prevê a ascensão do “veganismo de IA”: pessoas e empresas que optam por não usar IA por motivos éticos (origem dos dados, viés algorítmico, custo ambiental). Organizações precisarão oferecer governança transparente, alternativas human-first e opt-out claros. No entanto, em cibersegurança, abrir mão de defesas orientadas por IA tende a ser inviável e pode até deslocar a responsabilidade para o usuário.

Identidade-first: como operacionalizar zero trust em 2026

- Privilégio mínimo em tudo: humanos e workloads. Acessos são just-in-time, com escopo e tempo limitados.

- Segregação de funções e guard rails: fluxos de aprovação, change management e break-glass rastreado.

- Autenticação adaptativa com risk scoring: MFA resistente a phishing e checagens adicionais para transações sensíveis.

- Telemetria e auditoria em tempo real: registro de ações de agentes de IA e correlação com eventos de identidade.

- Gestão de segredos e rotação automática: elimine chaves estáticas em código, CI/CD e integrações.

- Descoberta e limpeza contínuas: identity graph para achar contas órfãs, fantasmas e privilégios herdados.

“A identidade — humana ou de máquina — é o novo perímetro. Em 2026, atacar identidade é atacar o negócio.”

Equipe de especialistas da BeyondTrust (Morey J. Haber, Christopher Hills e James Maude)

Fontes e contexto da Cibersegurança em 2026

Esta análise resume e traduz o artigo “Preparing for the Digital Battlefield of 2026: Ghost Identities, Poisoned Accounts, & AI Agent Havoc”, publicado pelo The Hacker News com contribuições da BeyondTrust. Para uma visão completa das previsões, consulte o relatório detalhado.

O que é o confused deputy problem em agentes de IA?

Resposta direta: É quando um processo com privilégios é induzido a agir em nome de quem não os tem. Expansão: Em agentes de IA, isso ocorre quando prompts ou integrações maliciosas exploram permissões legítimas do agente para extrair dados, executar código ou escalar privilégios. Validação: Mitigue com privilégio mínimo, filtragem de comandos e auditoria em tempo real governando identidades de máquina.

Como detectar envenenamento de contas (account poisoning)?

Resposta direta: Monitore alterações automatizadas de favorecidos e cobradores. Expansão: Foque em mudanças de alta velocidade/volume em payees e billers, com checagens de diligência reforçadas, MFA resistente a phishing e aprovações fora de banda. Validação: Use telemetria, UEBA e políticas de confiança de identidade para bloquear tentativas em escala.

Como eliminar identidades fantasma no IAM?

Resposta direta: Faça descoberta contínua e governança de identidade. Expansão: Utilize identity graph para mapear relações, varrer contas órfãs/dormentes e corrigir privilégios herdados. Validação: Fortaleça o ciclo JML (joiner-mover-leaver) com revisão periódica e segregação de funções.

VPN está morto para acesso privilegiado?

Resposta direta: VPN tradicional é alto risco para privilégios. Expansão: Ataques a appliances e roubo de credenciais tornaram o túnel um alvo estático. Validação: Migre para ZTNA com verificação contínua por identidade, controle de sessão e política de menor privilégio.

O que significa uma postura identidade-first?

Resposta direta: Identidade é o novo perímetro de segurança. Expansão: Aplique zero trust e privilégio mínimo a humanos e máquinas, com autenticação adaptativa, auditoria contínua e gestão de segredos. Validação: Ferramentas de mapeamento em grafo e governança robusta reduzem a superfície de ataque de identidade.

Considerações finais

As previsões da BeyondTrust convergem para um ponto: identidade. Em 2026, a expansão de agentes de IA, a sofisticação do envenenamento de contas e a reemergência de identidades fantasma exigem zero trust, privilégio mínimo e governança contínua. Organizações que anteciparem essa mudança — com monitoramento em tempo real, identity graph e controles contextuais — transformarão risco em vantagem competitiva.