Phantom Stealer se espalha por e-mails ISO falsos na Rússia

Pesquisadores de segurança cibernética alertaram sobre uma nova campanha de phishing, batizada de Operation MoneyMount-ISO, que tem como alvo principal empresas do setor financeiro na Rússia. O ataque utiliza e-mails fraudulentos que contêm arquivos ISO maliciosos projetados para instalar o malware Phantom Stealer, um sofisticado agente de roubo de informações. A campanha foi descoberta pela empresa indiana Seqrite Labs e demonstra o crescimento das ameaças baseadas em engenharia social e anexos manipulados.

Tabela de conteúdos

Como o ataque funciona: o papel dos arquivos ISO

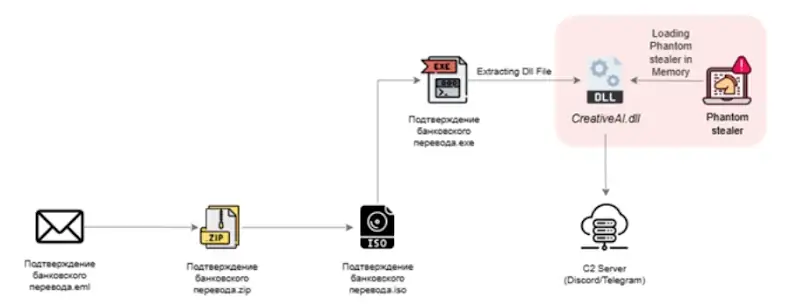

Os criminosos enviam e-mails se passando por instituições financeiras, com mensagens sobre confirmações de transferências bancárias. No anexo, há um arquivo .ZIP que contém o ISO titulado “Подтверждение банковского перевода.iso” (Confirmação de transferência bancária). O arquivo, quando montado, se apresenta como um disco virtual contendo um executável disfarçado de documento da Microsoft, o qual lança o arquivo CreativeAI.dll — componente responsável por iniciar o Phantom Stealer.

O que o Phantom Stealer é capaz de fazer

O Phantom Stealer é um malware especializado em capturar informações sensíveis. Ele coleta senhas, cookies, tokens de autenticação do Discord e dados de cartões de crédito armazenados em navegadores baseados no Chromium. Além disso, o vírus monitora a área de transferência (clipboard), registra teclas digitadas (keylogging) e detecta ambientes virtuais de análise. Caso identifique um sandbox, o processo é abortado imediatamente para escapar de detecção.

Os dados roubados são enviados por meio de bots do Telegram, servidores FTP e webhooks controlados pelos atacantes no Discord. Essa infraestrutura distribuída dificulta o rastreamento e torna o ataque ainda mais furtivo.

Campanhas semelhantes e novos alvos na Rússia

A Seqrite identificou campanhas adicionais com modus operandi semelhante, incluindo a operação DupeHike, que disseminou o malware DUPERUNNER capaz de acionar o módulo AdaptixC2, um sistema de comando e controle de código aberto. Essas campanhas atingiram departamentos de contabilidade e recursos humanos com temas de pagamento de bônus e folhas de ponto.

Outros ataques também foram direcionados a setores jurídico e aeroespacial russos, com ferramentas como Cobalt Strike, Formbook e DarkWatchman. Segundo a empresa francesa Intrinsec, parte dessas operações está associada a hacktivistas alinhados à Ucrânia, em meio ao conflito político e militar que motivou sanções ocidentais contra a Rússia.

Impacto e posição das autoridades

As autoridades e laboratórios de cibersegurança russos têm reforçado alertas sobre a adoção de medidas preventivas. Empresas locais receberam recomendações para restringir o uso de anexos, bloquear o formato ISO em e-mails internos e adotar detecção de anomalias com IA. O caso acentuou a necessidade de políticas de Zero Trust para conter ameaças internas e externas.

Como se proteger contra ataques de phishing avançados

- Evite abrir anexos desconhecidos, especialmente arquivos ZIP e ISO.

- Verifique cuidadosamente o endereço do remetente e procure erros gramaticais.

- Use autenticação de múltiplos fatores (MFA) para reduzir impacto de vazamentos.

- Atualize regularmente sistemas e antivírus corporativos.

- Eduque equipes sobre as novas táticas de phishing financeiro.

Perguntas Frequentes sobre Phantom Stealer

O que é o Phantom Stealer?

O Phantom Stealer é um malware projetado para roubar informações sensíveis como senhas, dados financeiros e tokens de aplicativos. Ele se infiltra através de e-mails de phishing e manipuladores de arquivos ISO falsos.

Como identificar um e-mail malicioso?

E-mails falsos geralmente contêm erros gramaticais, endereços suspeitos e anexos incomuns. Sempre verifique a autenticidade de mensagens que pedem confirmação financeira.

Qual foi o setor mais afetado na Rússia?

Segundo a Seqrite Labs, o setor financeiro e de contabilidade foi o principal alvo, seguido por departamentos jurídicos e de folha de pagamento.

O malware tem conexão com o conflito Ucrânia-Rússia?

Sim. Parte das campanhas recentes foi atribuída a grupos de hacktivistas com alinhamento pró-Ucrânia, segundo análise da empresa francesa Intrinsec.

Considerações finais

A operação do Phantom Stealer confirma a sofisticação crescente dos ataques de phishing corporativo. A escolha de alvos estratégicos e o uso de formatos ISO indicam uma evolução no crime digital, com criminosos explorando vulnerabilidades humanas e técnicas. Organizações devem reforçar suas políticas de segurança e investir em detecção comportamental avançada para mitigar ameaças semelhantes.