React2Shell: Falha Crítica em React e Next.js Gera Ataques Globais

A vulnerabilidade React2Shell (CVE-2025-55182), com pontuação máxima de criticidade (CVSS 10.0), está sendo explorada em larga escala em todo o mundo, levando a ataques cibernéticos globais e forçando a adoção de medidas emergenciais de mitigação. A Agência de Segurança de Infraestrutura e Cibersegurança dos EUA (CISA) determinou prazo final para que órgãos federais apliquem correções até 12 de dezembro de 2025, após detectar milhares de tentativas de exploração ativa.

Tabela de conteúdos

Exploração em massa e alerta global

De acordo com a CISA, a falha afeta o protocolo React Server Components (RSC) Flight e resulta de uma desserialização insegura que permite a injeção de código malicioso. Isso concede ao invasor a capacidade de executar JavaScript privilegiado remotamente sem autenticação ou interação do usuário.

Além do React, outros frameworks populares, como Next.js, Waku, Vite, React Router e RedwoodSDK, também foram impactados.

Investigações da Cloudflare e Wiz indicam ataques sofisticados

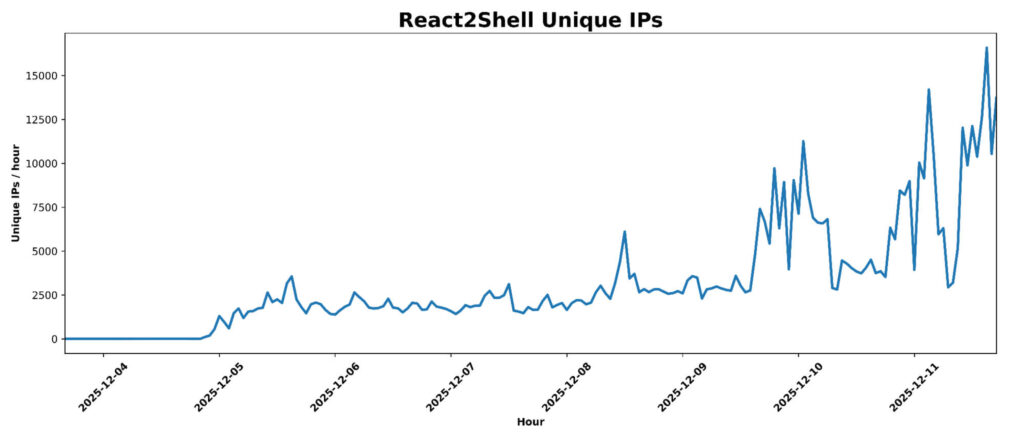

Pesquisadores da Cloudflare e da empresa de segurança em nuvem Wiz identificaram ondas crescentes de exploits automáticos, especialmente em aplicações Next.js hospedadas em ambientes de Kubernetes e serviços de nuvem gerenciados. Segundo o relatório da Wiz, a maioria dos ataques tem origem em clusters associados ao leste asiático e buscam sistemas de alta sensibilidade tecnológica, como gerenciadores de senhas corporativos e serviços de cofres criptográficos.

Imagens analisadas pela Cloudflare mostram que os atacantes excluem endereços IP chineses em seus escaneamentos, concentrando tentativas em países como Taiwan, Vietnã, Japão e Nova Zelândia.

Ataques direcionados e tentativas de exploração em massa

Segundo a Kaspersky, dados de seus honeypots registraram mais de 35 mil tentativas de exploração da falha em apenas um dia. A sequência de ataque observada inclui sondagens iniciais por meio do comando “whoami” e, quando bem-sucedida, resulta na instalação de mineradores de criptomoedas e variantes conhecidas de malware como Mirai, Gafgyt e RondoDox.

A Shadowserver Foundation detectou mais de 137 mil endereços IP vulneráveis, com os Estados Unidos liderando em número de instâncias expostas, seguidos por Alemanha, França e Índia.

Alvo: infraestrutura crítica e cadeias de suprimento

Parte dos ataques visa organizações de infraestrutura crítica e instituições acadêmicas. Um dos casos mais preocupantes envolve uma autoridade nacional responsável por materiais nucleares. Também foram detectadas campanhas contra appliances SSL VPN com componentes React e contra sistemas corporativos de gestão de senhas, sugerindo uma potencial ameaça à cadeia de suprimentos digital.

Listas de alvos e códigos de exploração vazados

O pesquisador Rakesh Krishnan identificou um diretório aberto em um servidor remoto contendo um exploit funcional para a CVE-2025-55182 e arquivos nomeados “domains.txt” e “next_target.txt”. Esses arquivos listam mais de 35 mil domínios e 596 URLs de possíveis alvos, entre eles empresas como Starbucks, Porsche e Lululemon.

Orientações de mitigação

Especialistas recomendam a atualização imediata para as versões mais recentes dos frameworks afetados e a implementação de políticas de isolamento de execução em ambientes de produção. A CISA reforça a necessidade de auditoria contínua de aplicações baseadas em React e Next.js para detectar possíveis injeções de código decorrentes da falha.

React2Shell e segurança em frameworks JavaScript

O que é a vulnerabilidade React2Shell (CVE-2025-55182)?

É uma falha crítica de desserialização insegura no React Server Components Flight, permitindo a execução remota de código JavaScript privilegiado sem autenticação.

Quais tecnologias são afetadas?

Além do React, frameworks como Next.js, Waku, Vite, React Router e RedwoodSDK também sofrem impacto.

Como proteger servidores vulneráveis?

Aplicar imediatamente os patches oficiais, revisar bibliotecas dependentes e implementar isolamento em ambientes de execução. Monitorar logs e rede por possíveis indicadores de exploração.

Quem está explorando a falha?

Grupos cibernéticos internacionais, incluindo atores vinculados à Ásia e botnets automatizadas, têm explorado a vulnerabilidade em campanhas globais.

Considerações finais

A exploração da vulnerabilidade React2Shell mostra o impacto crescente de falhas em tecnologias amplamente adotadas na web moderna. O incidente reforça a necessidade urgente de práticas de secure coding e resposta rápida a vulnerabilidades críticas. Com milhares de sistemas ainda expostos, o risco de infecção e comprometimento de dados sensíveis segue elevado.