LastPass alerta sobre repositórios falsos no GitHub no macOS

LastPass alertou em 20 set 2025 uma campanha ativa que usa repositórios falsos no GitHub para infectar macOS com o infostealer Atomic. Os operadores manipulam SEO para levar resultados no Google e Bing a páginas GitHub/Pages clonadas, que instruem a vítima a rodar um comando no Terminal (estilo ClickFix), instalando o malware.

Segundo Alex Cox, Mike Kosak e Stephanie Schneider, da equipe TIME (Threat Intelligence, Mitigation and Escalation) da LastPass, os perfis do GitHub multiplicam-se para driblar derrubadas e miram usuários que buscam instalar apps populares de repositórios falsos no GitHub no macOS.

Tabela de conteúdos

O que a LastPass encontrou de repositórios falsos no GitHub no macOS

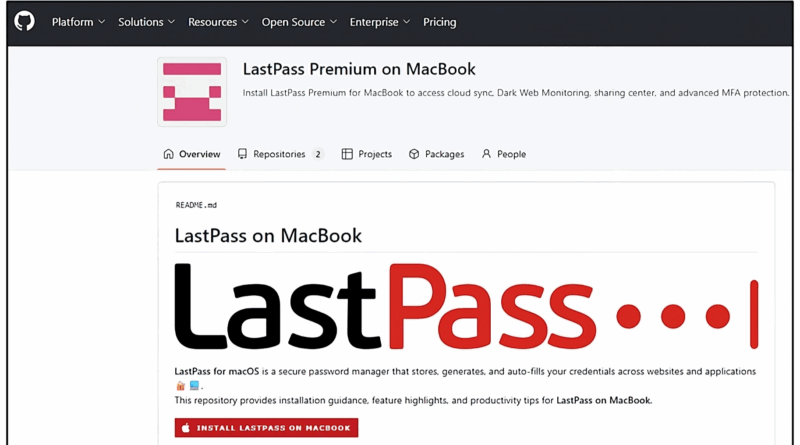

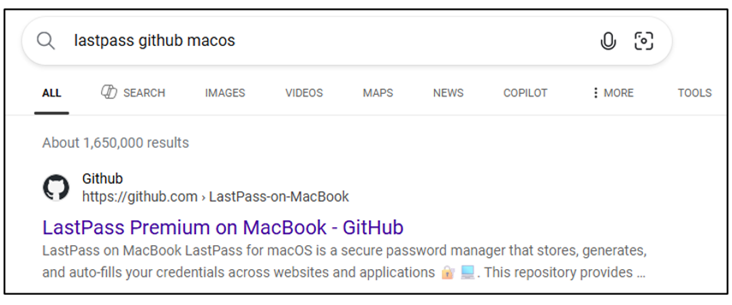

De acordo com a LastPass, os criminosos montam repositórios e páginas GitHub Pages que simulam sites oficiais de ferramentas conhecidas. Ao buscar termos como “Instalar LastPass no MacBook”, o usuário é levado a um botão “Install LastPass on MacBook”, que redireciona para uma página com instruções de cópia/colagem de um comando no Terminal.

Esse comando baixa e executa o Atomic (também chamado de AMOS), um ladrão de informações para macOS. A equipe TIME ressalta que múltiplos nomes de usuário no GitHub são usados para manter a campanha viva após derrubadas.

“Os repositórios fraudulentos redirecionam vítimas a um domínio que baixa o infostealer Atomic. As GitHub Pages parecem ser criadas por múltiplos usuários para contornar derrubadas.”

Alex Cox, Mike Kosak e Stephanie Schneider — LastPass TIME

Como a cadeia de ataque se desenrola

A operação combina SEO poisoning, engenharia social e abuso do ecossistema GitHub. Primeiro, os golpistas posicionam sites maliciosos (repositórios/páginas) no topo das buscas por marcas legítimas. Em seguida, simulam páginas oficiais e inserem CTAs convincentes. Ao clicar, a vítima é levada a um domínio de instruções “ClickFix” que solicita executar um comando bash no Terminal. Esse comando baixa um payload, verifica ambiente (VM/sandbox), decodifica e executa rotinas que conectam a um servidor remoto e implantam o Atomic Stealer.

| Fase | Objetivo | Sinal de alerta |

| Busca (SEO) | Elevar link falso | Resultados “oficiais” usando GitHub Pages |

| Página GitHub | Ganhar confiança | Botões “Install on MacBook” e links encadeados |

| Redirecionamento | Levar ao domínio de instruções | Domínios recém-criados, sem HTTPS válido |

| Terminal (ClickFix) | Execução do comando | Orientação para colar curl|bash |

| Infecção | Baixar/instalar Atomic | Solicitação de permissões incomuns no macOS |

Marcas e aplicativos mais visados

A campanha não se restringe ao LastPass. Pesquisadores observaram imitações de 1Password, Basecamp, Dropbox, Gemini, Hootsuite, Notion, Obsidian, Robinhood, Salesloft, SentinelOne, Shopify, Thunderbird e TweetDeck, entre outros. O denominador comum é o foco em usuários de macOS, que muitas vezes buscam “instalar” ou “baixar” aplicativos diretamente de resultados de busca, sem checagem de editor/assinatura. Páginas confiáveis raramente pedem que você cole comandos no Terminal para instalar um aplicativo consumidor.

O que é o Atomic Stealer (AMOS) e o que ele rouba

O Atomic Stealer é um infostealer voltado a macOS capaz de coletar credenciais, cookies, dados de navegação e, em muitas variantes, carteiras de criptomoedas e arquivos sensíveis. Ele busca contornar proteções do sistema, capturar o keychain quando possível e exfiltrar informações para um servidor C2. Campanhas anteriores exploraram anúncios patrocinados falsos (por exemplo, para Homebrew) e repositórios encadeados para filtrar a execução em ambientes de análise, dificultando a detecção por EDRs.

Relatos recentes também mostram agentes de ameaça hospedando payloads em repositórios públicos e usando técnicas como “dangling commits” vinculados a projetos legítimos para enganar usuários e redirecioná-los a binários maliciosos. Esse abuso do GitHub é recorrente porque herda a reputação do domínio e a familiaridade do público técnico com a plataforma.

Por que o SEO poisoning continua eficaz

O envenenamento de resultados (SEO poisoning) explora a confiança que usuários depositam em buscadores. Ao usar termos de marca, páginas com conteúdo copiado e sinais técnicos básicos de SEO, criminosos conseguem ranquear temporariamente. Como resposta, os buscadores intensificam detecções, mas a rotação de domínios/contas e o uso de GitHub Pages mantêm o ciclo. O risco aumenta quando a pressa do usuário supera sinais de alerta (ex.: “instalar via Terminal” para apps de consumo).

Mitigações imediatas para usuários e equipes de TI

- Prefira lojas oficiais: Mac App Store ou download direto verificado do site do fabricante.

- Nunca cole comandos

curl | bashde fontes desconhecidas; evite scripts encadeados no Terminal. - Verifique assinatura do pacote: use Gatekeeper, notarização e

codesign -dv --verbose=4em binários. - Bloqueie execução: configure ferramentas de EDR/antimalware com IOC de Atomic/AMOS e políticas de script.

- Eduque o usuário: campanhas de conscientização sobre golpes de “instalação rápida”.

- Denuncie ao GitHub: use “Report abuse” em repositórios/páginas fraudulentas; registre domínios maliciosos.

- Observabilidade: monitore comandos inusuais, tentativas de acesso ao keychain e conexões C2 saindo do macOS.

Fontes, validação e histórico recente

As conclusões baseiam-se no alerta publicado pela LastPass TIME (post oficial) e em pesquisas relacionadas sobre o Atomic Stealer, campanhas que usaram anúncios Google falsos para o Homebrew e abuso de repositórios públicos e dangling commits. Em paralelo, observou-se a distribuição de cargas por meio do loader Amadey, reforçando que hospedar payloads no GitHub segue atraente para fraudadores enquanto controles de remoção reagem a cada nova conta.

Como identificar um repositório falso no GitHub?

Sinal claro: instruções para colar comandos no Terminal. — Repositórios legítimos de apps de consumo raramente pedem “curl|bash”. Verifique domínio oficial, assinatura do desenvolvedor e histórico do perfil. — Valide pelo site da marca e pela notarização do macOS antes de instalar qualquer binário.

Cliquei em “Install on MacBook” e rodei o comando. E agora?

Desconecte, isole o Mac e rode varredura com EDR/antimalware. — Revogue tokens, redefina senhas e invalide sessões em serviços críticos. Rastreie processos e conexões suspeitas e restaure de backup confiável. — Informe seu SOC/fornecedor e considere reinstalação limpa se houver persistência do AMOS.

O Atomic Stealer afeta Windows ou Linux?

A campanha reportada mira especificamente macOS. — Há infostealers para outras plataformas, mas o AMOS, nesta onda, é voltado a Macs. A instalação exige execução local de comandos no Terminal. — Cheque fontes de pesquisa atualizadas; variantes podem surgir visando outros SOs.

Posso confiar em páginas GitHub Pages para instalar apps?

Depende: valide a origem e a assinatura do app. — GitHub hospeda muitos projetos legítimos, mas criminosos abusam de Pages para enganar. Use sites oficiais/lojas e desconfie de botões de instalação rápida. — Procure por domínio verificado, releases assinadas e notarizadas.

Como denunciar repositórios maliciosos no GitHub?

Use o recurso “Report abuse” no repositório/página. — Inclua evidências (URLs, capturas, hashes) e descreva o risco. Organizações também podem acionar programas de resposta do GitHub. — A denúncia agiliza a derrubada e reduz o alcance da campanha.

Considerações finais

Ataques que combinam SEO poisoning, GitHub Pages e instruções “ClickFix” exploram comportamentos naturais de busca e pressa por instalação. O alerta da LastPass expõe uma onda em curso que finge ser instaladores de LastPass, 1Password, Notion e outros, mas entrega o Atomic Stealer em Macs. Até que os vetores sejam mitigados de forma sistêmica, a defesa prática é reforçar hábitos: verificar domínios oficiais, evitar comandos de instalação não verificados, conferir assinaturas/notarização e manter soluções de detecção ativas. Equipes devem monitorar IoCs e preparar playbooks de resposta específicos para macOS.